关于近期闲的没事题目的记录

本来以为这个暑假,我这个半个宅男要躲在家里,敲电脑了呢,不过参加我们学校的调研活动,不得不说,不去还真不知道我们家乡还有这种风景。也不枉我徒步两万步。

欣赏完这些,该进去水文的正题了。

欣赏完这些,该进去水文的正题了。

下面给大家介绍一些题目

来自于攻防世界

根据题目介绍那就做呗,robots协议,也可称爬虫协议,防止搜索引起抓取敏感数据的,一般,网站通过robots.txt来实现robots协议。

剩下便可以用这些一步又一步得到你的flag了,其实每次做到这些目录的题目,都会想起御剑,通过遍历目录,来查取那些目录存在,根据这些存在且返回的网页去寻找。

剩下便可以用这些一步又一步得到你的flag了,其实每次做到这些目录的题目,都会想起御剑,通过遍历目录,来查取那些目录存在,根据这些存在且返回的网页去寻找。

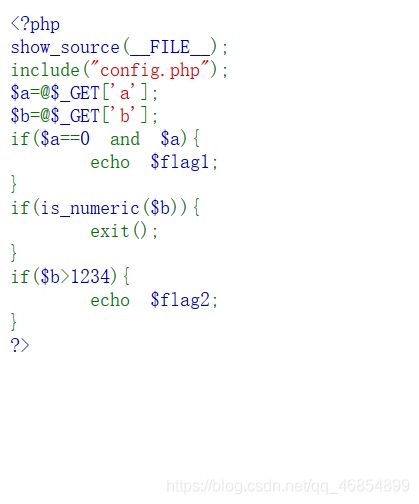

打开了题目,看代码,需要用GET方法提交a和b,且a=0,b不是数字且要大于1234。flag1和flag2拼接为一个完整的flag。

打开了题目,看代码,需要用GET方法提交a和b,且a=0,b不是数字且要大于1234。flag1和flag2拼接为一个完整的flag。

hackbar构造参数传递即可得到flag

hackbar构造参数传递即可得到flag

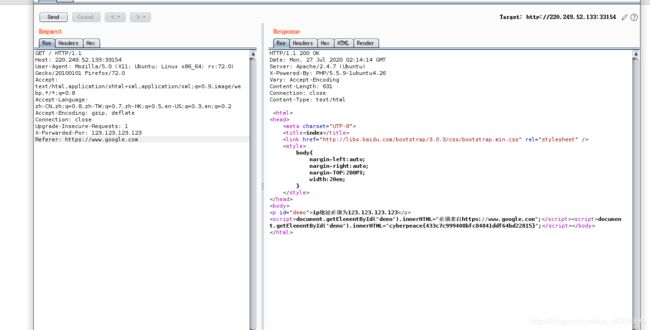

xff_referer

如题目所示xff和referer是可以伪造的,不过要要在数据包中进行修改,因为他们都属于HTTP请求头。

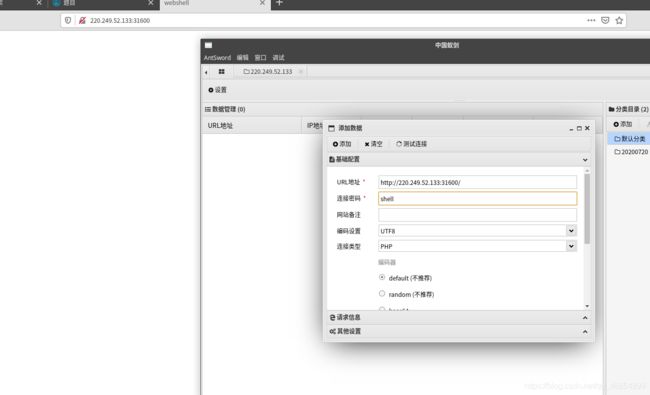

webshell

感觉题名提示很明显的,找网站后门。

感觉题名提示很明显的,找网站后门。

连接以后找flag文件即可。

连接以后找flag文件即可。

这里主要考的是一句话木马

下次简单介绍一下php一句话。

eval(@$_POST['cy']; ?>

system($_GET['cmd']; ?>

#system()函数将命令作为参数,并输出结果,这里是使用system()函数来执行'cmd'HTTP请求中的GET参数传递过来的命令。

主要要学习各中php常用的威胁函数,如system(),exec(),shell_exec(),passthru(),proc_open()等。

simple_js

这一类题目考虑的是代码审计,根据题目提示先观察一下网站的源代码

这一类题目考虑的是代码审计,根据题目提示先观察一下网站的源代码

# fromCharCode() 可接受一个指定的 Unicode 值,然后返回一个字符串。该方法是 String 的静态方法,字符串中的每个字符都由单独的数字 Unicode 编码指定。

# fromCharCode() 可接受一个指定的 Unicode 值,然后返回一个字符串。该方法是 String 的静态方法,字符串中的每个字符都由单独的数字 Unicode 编码指定。

它不能作为您已创建的 String 对象的方法来使用。因此它的语法应该是 String.fromCharCode(),而不是 myStringObject.fromCharCode()。

在代码中发现不论输入什么都会跳到假密码,真密码位于 fromCharCode。

随后发现在代码最后有

\x35\x35\x2c\x35\x36\x2c\x35\x34\x2c\x37\x39\x2c\x31\x31\x35\x2c\x36\x39\x2c\x31\x31\x34\x2c\x31\x31\x36\x2c\x31\x30\x37\x2c\x34\x39\x2c\x35\x30

是十六进制的ascii码,把它放到python里面转成字符

随后得到ASCII

随后得到ASCII

#我有些工具放在了不同环境下,被后门搞怕了。

这样就得到了flag。

掀桌子

题目中的字符串由0-9、a-f组成,第一感觉base16,转转看,将16进制字符转为字符串,失败。

题目中的字符串由0-9、a-f组成,第一感觉base16,转转看,将16进制字符转为字符串,失败。

2位十六进制可表示1个字节,又发现字节大于128,要知道ASCII码表示范围是0-127,所以试着减去128,再转字符串。

m = "c8e9aca0c6f2e5f3e8c4efe7a1a0d4e8e5a0e6ece1e7a0e9f3baa0e8eafae3f9e4eafae2eae4e3eaebfaebe3f5e7e9f3e4e3e8eaf9eaf3e2e4e6f2"

flag = ""

for i in range(0, len(m), 2):

hex = m[i: i + 2]

flag += chr(int(hex, 16) - 128)

print(flag)

混合编码

打开附件看到两个==,想到base64,又因为题目提示是混合编码

打开附件看到两个==,想到base64,又因为题目提示是混合编码

一步一步解码

首先base64解密

然后进行unicode编码转换

接着再进行一次base64解密

最后进行ASCII编码转换

import base64

a = open(r'crypto8.txt','r')

s = a.read()

# base64解密一下

b = base64.b64decode(s).decode('ascii')

# 对解密后的字符串进行处理

b = b.strip('&#;')

c = []

c = b.split(';&#')

# unicode解密

d = ''

for i in c:

d += chr(int(i))

# base64再次解密

e = base64.b64decode(d).decode('ascii')

# 对字符进行处理

e = e.strip('/')

f = []

f = e.split('/')

# 转化为ascii码

flag =''

for i in f:

flag += chr(int(i))

print('flag is ',flag)

下面简单介绍一下靶场应用

#建议想玩的话,新手可以装个metasploitable2,那里面不仅有服务器的靶场还有应用靶场,省的自己一个一个下载源码配置。

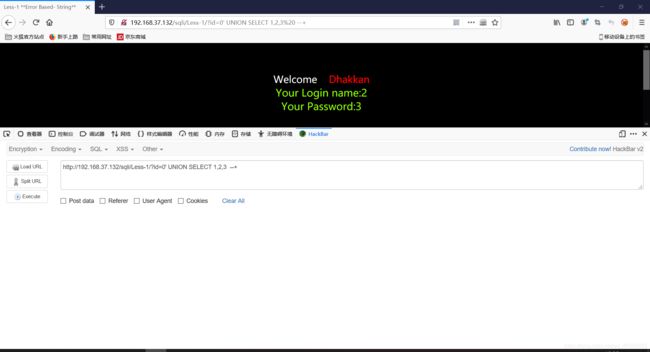

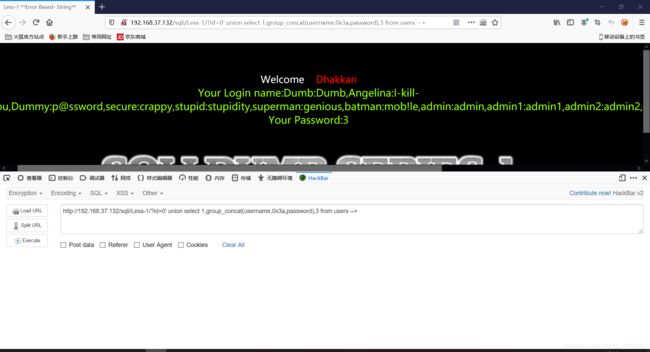

先是sqli-labs

这里讲前四个,他们都是基于报错的注入,区别在于逃逸方式不同。

下面是手动测试

当然这种方式时间比较繁琐

当然这种方式时间比较繁琐

可以使用sqlmap提高效率,老师曾说过,办公时候是要的效率不是要你秀技术。

CISSP题目

在我学习CISSP路上,汤老师真的是一个好老师,感谢他的对我们付出,谢谢。我会坚持学下去。

-

Which one of the following would be a reasonable application for the use of self-signed digital certificates?

A. E-commerce website

B. Banking application

C. Internal scheduling application

D. Customer portal

以下哪一种应用程序使用自签名数字证书是合理的?

A. 电子商务网站

B. 银行应用

C. 内部调度应用

D. 客户门户 -

Alan intercepts an encrypted message and wants to determine what type of algorithm was used to create the message. He first performs a frequency analysis and notes that the frequency of letters in the message closely matches the distribution of letters in the English language. What type of cipher was most likely used to create this message?

Alan截取了一条加密消息,并希望确定创建该消息所使用的算法类型。

他首先执行频率分析,并注意到消息中字母的频率与英语中字母的分布非常匹配。创建此邮件最有可能使用的是哪种类型的密码?

A. Substitution cipher 替代密码

B. AES

C. Transposition cipher 换位密码

D. 3DES -

Which one of the following terms accurately describes the Caesar cipher?

下列哪个术语准确地描述了凯撒密码?

A. Transposition cipher 换位密码

B. Block cipher 分组密码

C. Shift cipher 替代密码

D. Strong cipher 强密码 -

Tom is a cryptanalyst and is working on breaking a cryptographic algorithm’s secret key. He has a copy of an intercepted message that is encrypted, and he also has a copy of the decrypted version of that message. He wants to use both the encrypted message and its decrypted plaintext to retrieve the secret key for use in decrypting other messages. What type of attack is Tom engaging in?

Tom是一名密码分析员,正致力于破解一种密码算法的密钥。他有被截取的加密消息的副本,也有该消息的解密版本的副本。他希望同时使用加密消息及其解密明文来检索用于解密其他消息的密钥。

Tom正在进行哪种类型的攻击?

A. Chosen ciphertext 选定密文

B. Chosen plaintext 选定明文

C. Known plaintext 已知明文

D. Brute force 暴力破解

答案是CCCC

其实第二题一开始我选的a

因为

第二题那个频率让我想到单表置换密码里的简单替换密码,因为密钥空间有26!,破解就要观察字母出现的频率。

替换,换位傻傻分不清。

本来还想讲一下dvwa,原谅我的懒,下次更新博客也不知道啥时候,争取给我们小伙伴找其他师傅的好文章,多点赞,哈哈哈。

ps;在给我女朋友看代码时候发现计算类好像起不了什么帅气作用,只能用

海龟绘图模块来造成可视化效果。咳咳,虽然平常不发空间,朋友圈。但在女朋友面前还是希望她为自己高兴的。

分享一下简单的代码吧

import turtle

t=turtle.Pen()

for x in range(360):

t.forward(x)

t.left(59)

import turtle

turtle.width(6)

turtle.color("blue")

turtle.circle(50)

turtle.penup()

turtle.goto(120,0)

turtle.pendown()

turtle.color("black")

turtle.circle(50)

turtle.penup()

turtle.goto(240,0)

turtle.pendown()

turtle.color("red")

turtle.circle(50)

turtle.penup()

turtle.goto(60,-50)

turtle.pendown()

turtle.color("yellow")

turtle.circle(50)

turtle.penup()

turtle.goto(180,-50)

turtle.pendown()

turtle.color("green")

turtle.circle(50)

其实python功能的却很强大,自己写的代码script,可以联动工具呢,如果大家在网上找到2.7脚本,可以使用python自带的2to3,来转换成3的代码。

慢慢觉得学多了,其实挺枯燥的,学一下这个绘图,可以提高一下兴趣,哈哈哈,希望大家都能坚持下去吧。也不枉花费时间来写这篇博客。

最近圈子最让我关注的事情可能就是Lion复出吧,反正我一般只看看人家说话,冰儿和王子的HUC的却很可笑,本事吗,的却没见到,喊口号倒是挺响亮。感觉lion复出能给这些东西带来一些改变也说不定呢。