交换安全 STP生成树

交换安全----局域网安全

主要攻击手段:

1)MAC洪范攻击----攻击者通过不断发送合法的MAC地址,致使二层交换机的MAC表满溢,使本应单播的流量洪范,这样攻击者就可以得到想要窃取的内容

2)中间人攻击----将其他接口连接的主机MAC地址通过另一个接口发给交换机,毒化MAC表,使交换机错误的转发数据,从而窃取数据

3)MAC地址漂移----指一个MAC地址有两个出接口,后学习到的接口会覆盖原有的出接口,使MAC地址表象的出接口发生了变更

**

端口安全

**

维护一个合法的端口与MAC对应关系,通过关闭不使用的接口、设置最大记录mac地址数量、静态绑定mac地址方式来防御攻击

第5行命令默认只能绑定一个MAC-----switchport port-security

第6行命令表示绑定第一个通过接口的源MAC----switchport port-security maximum 1

如果不符合实际情况,第7行命令表明惩罚措施----switchport port-security violation shutdown

第8行命令表示绑定用户想要绑定的MAC—switchport port-security mac-address 00d0.bab2.2611

惩罚机制:

1.protect:当新计算接入时,如果该端口的mac条目超过最大数量,则这个新的计算机将无法接入,而原有的计算机不受影响,交换机也不发送警告信息;

2.restrict:当新计算接入时,如果该端口的mac条目超过最大数量,则这个新的计算机将无法接入,并且交换机将发送警告信息,警告频率过大时会影响交换机的性能;

3.shutdown:当新计算接入时,如果该端口的mac条目超过最大数量,则该端口将会被关闭,则这个新的计算机和原有的计算机都无法接入网络,这时需要接入原有的计算机并在交换机中的该接口下使用shutdown和 no shutdown命令重新打开端口。

被惩罚的接口show inter x/x 状态呈现errdisable

errdisable recovery cause psecure-violation ///允许交换机自动恢复因端口安全而关闭的端口

errdisable recovery interval 60 ///配置交换机60s后自动恢复端口

粘滞安全mac地址

静态安全MAC地址可以使交换机的接口(f0/1)只能接入某一固定的计算机,然而需要使用switchport portsecurity mac-address 00d0.bab2.2611命令,这样就需要一一查出计算机的mac地址,这是一个工作量巨大的工作,粘滞安全MAC地址可以解决这个问题。

Switchport protected 端口隔离:将本接口从本交换机中隔开,使本端口与其他端口通过二层协议无法通信,只能与网关通信(在公共场所的共用网络基本都要做)

VLAN隔离的本质是切割VLAN看表,将接口划入VLAN后该接口只能查本VLAN的接口看表,查不到其他接口的看表,此时本接口就被独立出来,无法与其余端口通信

Docker技术:容器端口隔离技术 将PC某一端口与其他端口隔离开,使该端口不能与其余段开口通信

**

VLAN跳转攻击

**

DTP:

动态中继协议DTP,是 VLAN 组中思科的私有协议

DTP的英文名为Dynamic Trunk Protocol,是一项动态中继协议。此协议可以让Cisco交换机自动协商指定交换机之间的链路是否形成Trunk。

DTP的用途是取代动态ISL(Dynamic ISL,DISL)。主要用于协商两台设备间链路上的中继过程及中继封装 802.1Q 类型。

vlan跳转攻击----------PC机可以用DTP的漏洞点,将与交换机的连线改成干线,通讯所有vlan,造成攻击,所以应关闭trunk协商

inter fx/x

switchport trunk encapsulation dot1q

switchport mode trunk ///模式一定要设

switchport nonegotiate ///相当于关闭DTP ,关闭之后可以不回应协商请求

VLAN1是本征VLAN,没有被标记的都会被划入VLAN1

将接入交换机的接口划入本征VLAN,然后在数据包上最外层打上VLAN1的标记,然后在下面一层打上目标VLAN的标记,经过交换机接口进入VLAN时会撕掉进来的数据的VLAN1的标记,并发送到另一交换机,不做封装,此时到了另一交换机上会看到另一VLAN的标记,交换机会认为该数据包时另一VLAN的数据,此时就可以与另一VLAN的PC通信

接口收到数据的三种情况:

1.数据不带任何vlan标记:如果数据进入到一个access接口,且没有vlan标记,接口放行该数据并且在其过干道时打上一个和接口一致的vlan标记;

2.数据带vlan标记和接口一致:撕掉封装,然后放行

3.数据带vlan标记和接口不一致:丢弃

技术上:

vlan tag native dot1q把交换机不用的接口划入不用的VLAN 并关闭接口

管理上:

1.PC不能被划入本征VLAN

2.本征VLAN移动

3.把不用的接口关闭

4.把不用的接口划入特色VLAN

inter range f0/11-24 ///11-24口不用

shutdown

sw acc vlan 999 /// 将接口划到vlan999

inter f0/5 ///5为trunk

sw trunk native vlan 999

DHCP

DHCP缺陷-----因为在局域网内,所以服务端和客户端之间没有认证,容易招到仿冒攻击,可以使用dhcp snooping协议解决

DHCP耗尽攻击—通常dhcp服务器是通过检查dhcp请求报文中的chaddr字段来判断客户端的mac地址,正常情况下,该chaddr字段和发送请求报文的客户端的mac地址是相同的,当攻击者通过伪造chaddr字段不断向dhcp服务器发送请求来获得mac地址,直到dhcp服务端上的地址被耗尽,无法给其他客户端提供地址的攻击方式

防止DHCP仿冒

ip dhcp snooping–开启

ip dhcp snooping vlan 10

int f1/0

ip dhcp snooping trust 对非信任接口进行检查,信任接口不检查

ip dhcp snooping limit rate ?<1-2048> (用合法的方式达成非法的目的)防止拒绝式服务攻击 端口1s可发多少个包

交换机开启了DHCP snooping功能后,默认情况下,将对从非信任端口收到的DHCP请求报文插入选项82信息

1>默认时SW2(上行交换机)从Untrusted端口到带有option 82 的DHCCP请求时会丢弃这个报文;

两个交换机相连时上联交换机与下联交换机snooping接口相连的接口(干道口)也应该被设为信任,否则流量会被丢弃 做信任后绑定表形成不了;

解决办法:不插82 ------no ip dhcp snooping information option

有些情况下不可能使用这条命令—DHCP 中继:DHCP服务器不在同一个网段上,(跨广播域)中继要做成功DHCP必须要插入option字段

以cisco ios 为DHCP的服务器默认时会认为option 82 的值为0的DHCP的请求报文是错误的,它将丢弃这个报文。

可以在R1上选择配置以下命令,允许option 82 的值为0的DHCP请求报文通过

接口命令ip dhcp relay information trust 仅对路由器当前接口生效

全局命令ip dhcp relay information trust-all对路由器所有接口有效

DHCP耗尽攻击-------------不断的发送请求IP的指令

1.source mac和chaddr中的mac一致

端口保护即可防御(不一致时即可发现)

2.二层帧source mac不变而chaddr的mac变化

ip dhcp snooping verify mac-address ///检测二层mac与chaddr mac是否一致,不一致则丢弃

DHCPsnooping的绑定表

接口 获取的ip Mac VLAN 租期,这些东西会在一张表中出现,这张表就是绑定表

把绑定表存储起来:ip DHCP snooping database flash :xx.txt

Option 82

功能介绍

DHCP option 82是为了增强DHCP服务器的安全性,改善IP地址配置策略而提出的一种DHCP选项。通过在网络接入设备上配置DHCP中继代理功能,中继代理把从客户端接收到的DHCP请求报文添加进option 82选项(其中包含了客户端的接入物理端口和接入设备标识等信息),然后再把该报文转发给DHCP服务器,支持option 82功能的DHCP服务器接收到报文后,根据预先配置策略和报文中option 82信息分配IP地址和其它配置信息给客户端,同时DHCP服务器也可以依据option 82中的信息识别可能的DHCP攻击报文并作出防范。DHCP中继代理收到服务器应答报文后,剥离其中的option 82选项并根据选项中的物理端口信息,把应答报文转交到网络接入设备的指定端口

两台交换机作为中继

解决:

1.牺牲绑定表,不删除option 82,则下联交换机只能记录一条记录进入绑定表,此时与DHCP服务器直连交换机与下联交换机连接的接口需要开启为信任接口

2.不牺牲绑定表,删除option 82,下联交换机所连PC都可以记录进入绑定表,此时与DHCP服务器直连交换机与下联交换机连接的接口不需要开启为信任接口

**

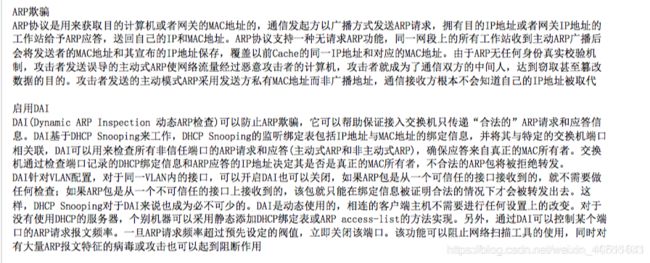

ARP欺骗

**

1,针对路由器

通知路由器一系列错误的内网MAC地址,并按照一定的频率不断进行,使真实的地址信息无法通过更新保存在路由器中,结果路由器的所有数据都发给了错误的MAC地址

2,针对网关

建立假网关,让被他欺骗的pc向假网关发送数据

解决:

1.找到一张正确的ip-Mac绑定表(snooping绑定表)

2.人工写入一张表

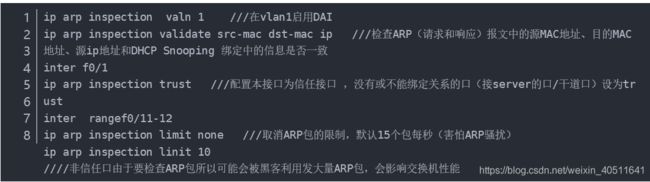

DAI:动态ARP检测技术 检查ip-Mac对应关系是否合法(只能查看ARP包)

将没有绑定关系的接口设置为trust接口(不需要/不能检查ARP的接口)

限速:黑客可以利用交换机CPU处理能力弱的漏洞进行攻击交换机使其瘫痪,限制ARP发送速率可以有效防止该手段

**

IP地址欺骗

**

在特定接口查看spooning表

int f0/2

ip verify source port-security------在本接口启动IPSG

无spooning表

int range f0/3-4

ip verify source port-security

ip source binding 0023.04e5.b221 vlan 1 172.16.1.3 int f0/3未开启snooping时自己造一个绑定表

做认证:

802.1X:端口和用户的绑定关系(做管理的)和AAA(认证、授权、统计)服务器(CISCO有一台专门的服务器做这个ISE)结合起来彻底的解决大规模IP地址欺骗的问题,即让每一台电脑上网的时候做身份认证。例如:微软的LDAP协议(域控的协议)。

**

端口阻塞

**

当分组数据到达交换机时,交换机在MAC表中执行目的地MAC地址查询,确定用哪个端口发出和转发分组,如果在MAC地址表中没有发现条目,则交换机将向相同VLAN(广播域)中所有端口广播(泛洪)未知单播或组播流量。给受保护端口转发未知单播或组播流量,这将可能出现安全问题。使用端口阻塞特性可以阻塞正在转发的未知单播或多播流量 。

端口阻塞一般用来保护服务器接口或某个重要接口,最好在服务器接口或重要接口做(可以阻止单播洪泛和组播洪泛,不能阻止广播洪泛)

int f0/0

switchport block multicast

switchport block unicast

show int f0/0 switchport

**

风暴控制

**

当交换网络出现单播、组播、广播风暴时可以抑制转发这些风暴的包的接口

storm-control ?

action

broadcast

multicast

unicast

storm-control action ? ///动作

shutdown

trap

storm-control level ?

<0.00-100.00>

bps ///每秒多少个bite

pps ///每秒多少个包

**

STP生成树

**

1、portfast

加快收敛blocking->forwording

接口下启用,接口直接能转发

风险:所有接口都不参见加生成树的构建,如果下联设备出现环路,生成树将无能为力

spanning-tree portfast

全局下

spanning-tree portfast default —所有access接口进入立即转发状态,但一个接口有bpdu消息发送那么这个接口portfast失效

单臂路由交换机的接口还用于交换机连接无线控制器,配置trunk的portfast使单臂可以立即转发数据。(其他情况下慎用)

spanning-tree portfast trunk----trunk不参与生成树构建

2、bpduguand惩罚

在接口下启用,如果接口收到pdbu会立即进入err-disable状态

spanning-tree bpduguard enable

全局下启用,先启用全局的protfast

spanning-tree portfast bpduguard default----全局

3、bpdufilter 过滤

在接口下启用,接口收到的bpdu会被过滤掉

风险:交换机丧失对这个接口的环路判断

spanning-tree bpdufilter enable

全局下启用,接口收到bpdu以后bpdufilter会失效,接口状态回到监听(listening)

spanning-tree porfast bpdufilter default

4、rootguart 阻止抢根的BPDU消息 在生成树收敛完成敲 只能作用于接口

交换机在接口处判断优先级

一般在不信任的口做(可以是干道)

spanning-tree guard root

5、.loopguard环路保护

一般用在阻塞端口,防止单向链路问题而引发的环路 常见于光纤

光纤一条断,形成环路

接口下

spanning-tree guard loop

全局

spanning-tree loopguard default

6、UDLD 单向链路检测

接口下,接口两端启用,这项技术可以取代loopguard

光纤接口下配置:udld port aggressive

强制让对方回包,不回包,则全部挂掉

————————————————————————————————————————————

服务器保护,只能在真机上配置,模拟器上没有命令

no ip http server

交换机的调整时间:默认5min

交换机MAC老化时间可以调整,可以用在MAC表容量占满之后,调小;当洪范网络位置单播帧过多把老化时间增大

配置:

mac address-table aging-time xx

access-list 1110 permit abcd.abcd.abcd.abcd 0.0.0.0 1111.1111.1111.1111 0.0.0.0-------抓mac的ACL

mac access-list extended k

permit 1111.1111.1111.1111 0.0.0.0 any