GandCrab V5.2勒索病毒分析 如何处理删除它+还原数据

成功解密之后GANDCRAB 5.1勒索病毒,臭名昭着的勒索软件的更新和检测不到的版本,名为GANDCRAB 5.2已经发布。该病毒活跃了一年多,现在已经不断发布新的和更新的变种,其中大多数旨在加密受感染计算机的文件,并要求其所有者访问TOR网页,受害者被勒索以支付赎金在BitCoin或DASH加密货币中。在您的计算机被GANDCRAB 5.2勒索软件感染的不幸事件中,我们建议您阅读此删除文章

| 名称 | GANDCRAB 5.2 |

| 类型 | 勒索病毒感染 |

| 简短的介绍 | 一种更新的病毒,属于GANDCRAB勒索软件系列。威胁的目的是通过加密他们的文件来勒索受害者支付BitCoin或Dash。 |

| 症状 | 文件使用更改的名称加密为随机字母。删除赎金票据,其文件扩展名为其名称,并以“-DECRYPT.txt”结尾。 |

| 分配方法 | 恶意网址,电子邮件附件,可执行文件 |

GANDCRAB 5.2 - 感染方法

就感染方式而言,GANDCRAB 5.2与GandCrab勒索软件系列的其余部分没有太大差异。安全研究人员报告了GANDCRAB 5.2勒索软件的最新感染文件,通过两种主要方法传播:

- 通过文件,上传到受感染的网站。

- 通过电子邮件发送给受害者的文件。

如果GANDCRAB 5.2勒索软件通过电子邮件传播,则病毒可能会因嵌入存档的文件而感染计算机,该文件包含恶意.JS(JavaScript)类型的文件。可能发送存档的电子邮件可能假装是发送图片的电子邮件.

一旦受害者看到有人发送了带有文字“;”的图片,并在电子邮件正文中写下,就可能引起人们的兴趣。如果受害者下载.ZIP档案并提取图片,GANDCRAB 5.2感染可能是不可避免的。

使用GANDCRAB 5.2勒索软件通过电子邮件感染受害者的另一种情况是打开也作为附件发送的Microsoft Word或.PDF文件,但这次假装是发票,收据和其他看似重要的文件,也包含在。 ZIP存档。一旦受害者下载并提取Microsoft Word文件并将其打开,该文件可能会要求启用宏,如下图所示。

除非您单击“启用编辑”或“启用内容”按钮,否则这样做的前提是您无法看到文档中的内容。单击此按钮后,可能会发生GANDCRAB 5.2感染。如果文件是.PDF文件,则可能会发生同样的情况,只有PDF Adobe Reader文件可能会在打开后自动打开Microsoft Word文件。

最近报道了另一种引起GANDCRAB 5.2勒索软件感染的方法,它经常被使用。感染方法包括在受感染或恶意的WordPress网站上上传文件,并使它们看起来像是合法的软件破解。一些本应被破解但受GANDCRAB 5.2感染的程序被受害者报告如下:

- KMSPico(Windows的激活器)。

- Securitask(安全工具)。

- SysTools PST Merge(文件合并)。

- 将图像合并为PDF(文件合并)。

GANDCRAB 5.2勒索软件 - 背景和活动报告

GANDCRAB 5.2勒索软件属于GANDCRAB勒索软件病毒系列,在此版本之前已扩展到以下版本:

- GandCrab v1(.GDCB)

- GandCrab v2(.CRAB)

- GandCrab v3

- GandCrab v4

- GandCrab v5

当我们来到当前的GANDCRAB 5.2版本时,恶意软件研究人员到目前为止报告了大量感染文件,其中包含以下名称和标识符:

→MD5:ba2960ce267dc0f11e2683679ce038f7

SHA-1:7a6997490eea5ad21ec17367fb7a64fa5916f5e3

SHA256:fb136c8360d1a5ab80f61109c55c5a788aa1d8796d1e75aca8c1a762b598d3f

大小:99KB

---------

SHA256:329b3ddbf1c00b7767f0ec39b90eb9f4f8bd98ace60e2f6b6fbfb9adf25e3ef9

名称:rlxsbp.exe

----------

MD5:78efe80384fa759964c9ea8bada3ac8d

SHA-1 :6300dca046dee2d99f8429bdb9b5f3edc4d5ec1c

SHA256:329b3ddbf1c00b7767f0ec39b90eb9f4f8bd98ace60e2f6b6fbfb9adf25e3ef9

大小:99KB

----------

SHA256:bd16b703cd20e622e3e70e71bb4c68d1d1a3e14462f4b09978bbbb14e41625dc

名称:ctbxlz.exe

----------

SHA256:f70d73b6c3f61f412567bf74d4f1fba052ddccf0f8b2e61a6c69de9c8c5e6ec1

名称:jmdgzc.exe

----------

SHA256:16c64e91d8c1efa91d11a52557f2dc012caa3830a18bb57e6da5cae2d9cda583

名称:lqxcya.exe

----------

SHA256:d7ffa0d8566702474790d7cbbbf9d51e9937d82582f82e1a00ddb1c489700d62

名称:cmfmze.exe

一旦GANDCRAB 5.2勒索软件病毒在计算机上受到感染而受到危害,病毒就立即产生随机命名的可执行文件。反过来,随机命名的.exe文件在wmic.exe(Windows Management Instrumentation)中创建子进程,如下面的VMRay图形所示:

从那里开始,GandCrab v5.2勒索软件可能会开始恶意活动来加密受感染机器上的文件。活动开始于删除GANDCRAB 5.2勒索软件的赎金票据,这是一个.txt文件,具有随机生成的名称,以“-DECRYYPT.txt”结尾。赎金票据文件向受害者发送以下消息,要求他们访问基于TOR的网页

GANDCRAB 5.2“DECRYPT.txt”文件中的网络链接导致赎金支付网站要求您支付DASH或BTC。该站点使用TOR浏览器打开,如下所示:

GANDCRAB 5.2勒索软件的最终活动是改变你的壁纸。更改的壁纸在感染病毒的计算机上显示如下:

GANDCRAB 5.2勒索软件也可以作为管理员执行以下命令,以删除受感染计算机上的备份文件:

→“C:\ Windows \ system32 \ wbem \ wmic.exe”shadowcopy delete

GANDCRAB 5.2勒索软件 - 加密报告

到目前为止,GANDCRAB最大的变化可能是勒索软件病毒没有添加随机文件扩展名,而是将整个加密文件重命名为AZ,az,0-9随机生成的名称。更糟糕的是,每个文件都以不同的文件名长度重命名。

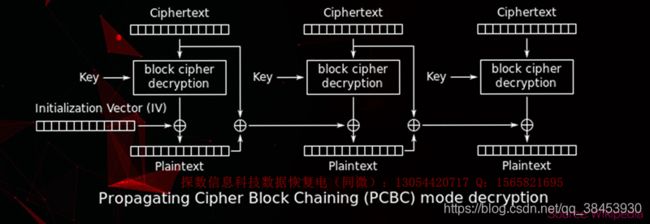

GANDCRAB 5.2勒索软件的加密是通过Salsa20加密算法完成的。该密码旨在用受加密数据块替换受感染计算机上的文件中的数据。病毒不加密整个文件,而只加密它的一部分,足以使它看起来像腐败和不稳定。更糟糕的是,GANDCRAB 5.2勒索软件使用CBC模式进行文件加密。此模式看起来像我们在下面发布的图像,如果您尝试更改其扩展名或篡改它们,它基本上会破坏您的文件:

删除GANDCRAB 5.2并尝试还原文件

如果您想删除GANDCRAB 5.2勒索软件病毒,我们强烈建议您按照本文下面发布的删除说明进行操作。它们的创建主要是通过使用本文中的信息或自动帮助您删除此病毒。

但在开始删除之前,我们强烈建议您制作计算机的映像,以便在病毒的解密器发布并恢复文件后能够恢复感染。您还可以尝试在闪存驱动器或其他位置备份文件。无论你做什么,都不要篡改文件,因为这会破坏它们。

要手动删除 GANDCRAB 5.2勒索软件,您可以按照前两个教学步骤使用本文中的信息删除感染。对于自动删除,您可以下载反恶意软件程序,该程序可以自动处理GANDCRAB 5.2勒索软件的恶意文件。安装杀毒软件还可确保您的计算机始终受到保护,以防将来可能发生的计算机感染。

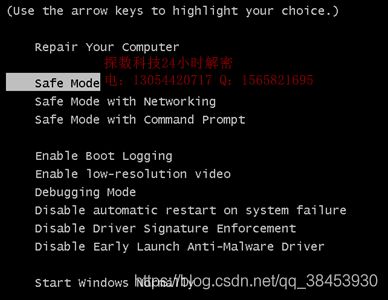

1.以安全模式启动PC以隔离和删除GANDCRAB 5.2文件和对象

对于Windows XP,Vista和7系统:

1.删除所有CD和DVD,然后从“ 开始 ”菜单重新启动PC 。

2.选择以下两个选项之一:

- 对于具有单个操作系统的PC:在计算机重新启动期间出现第一个引导屏幕后,反复按“ F8 ”。如果Windows徽标出现在屏幕上,则必须再次重复相同的任务。

- 对于具有多个操作系统的PC:箭头键可帮助您选择您希望以安全模式启动的操作系统。按照单个操作系统所述,按“ F8 ”。

3.出现“ 高级启动选项 ”屏幕时,使用箭头键选择所需的安全模式选项。在进行选择时,按“ Enter ”。

4.使用管理员帐户登录计算机,当您的计算机处于安全模式时,屏幕的所有四个角都会出现“ 安全模式 ” 字样。

5.修复PC上恶意软件和PUP创建的注册表项。某些恶意脚本可能会修改计算机上的注册表项以更改不同的设置。这就是建议清理Windows注册表数据库的原因。由于有关如何执行此操作的教程有点长,如果操作不当,可能会损坏您的计算机,您应该参考并遵循我们关于修复注册表项的指导性文章,特别是如果您在该领域缺乏经验。

2.在PC上查找由GANDCRAB 5.2创建的文件

在较旧的Windows操作系统中,传统方法应该是有效的方法:

第1步:单击“ 开始菜单”图标(通常在左下角),然后选择“ 搜索”首选项。

第2步:出现搜索窗口后,从搜索助手框中选择“ 更多高级选项 ”。另一种方法是单击“ 所有文件和文件夹”。

![]()

第3步:键入要查找的文件的名称,然后单击“搜索”按钮。这可能需要一些时间才能显示结果。如果您找到了恶意文件,可以通过右键单击来复制或打开其位置。

现在,您应该能够在Windows上发现任何文件,只要它在您的硬盘驱动器上并且不通过特殊软件隐藏。

3.使用高级防恶意杀毒软件工具扫描恶意软件和恶意程序

4.尝试恢复由GANDCRAB 5.2加密的文件

方法1:使用Data Recovery软件扫描驱动器的扇区。

方法2:尝试卡巴斯基和EmsiSoft的解密器。

方法3:使用Shadow Explorer

方法4:在密码病毒通过网络通过嗅探工具发送解密密钥时查找解密密钥。

解密文件的另一种方法是使用网络嗅探器获取加密密钥,同时在系统上加密文件。网络嗅探器是监视通过网络传输的数据的程序和/或设备,例如其互联网流量和互联网数据包。如果在攻击发生之前设置了嗅探器,则可能会获得有关解密密钥的信息。

关注服务号,交流更多解密文件方案和恢复方案:

![]()