Nginx——优化与防盗链

配置Nginx隐藏版本号

在生产环境中,需要隐藏Nginx的版本号,以避免安全漏洞的泄漏

查看方法

- 使用fiddler工具在Windows客户端查看Nginx版本号

- 在CentOS系统中使用‘'curl -I网址”命令查看

Nginx隐藏版本号的方法

-

修改配置文件法

Nginx的配置文件中的server_tokens选项的值设置为off

[root@localhost www]# vim /usr/local/nginx/conf/nginx.conf在http协议中添加选项,并设为off

重启服务,访问网站使用curl -l命令检测

若php配置文件中配置了fastcgi_param SERVER_SOFTWARE选项,则编辑php-fpm配置文件,将fastcgi_param SERVER_SOFTWARE对应的值修改为:

fastcgi_param SERVER_SOFTWARE nginx;

-

修改源码法

- Nginx源码文件nginx-1.12.2/src/core/nginx.h 包含了版本信息,可以随意设置

[root@localhost nginx]# cd /opt/nginx-1.12.2/

[root@localhost nginx-1.12.2]# ls

auto CHANGES.ru configure html Makefile objs src

CHANGES conf contrib LICENSE man README

[root@localhost nginx-1.12.2]# cd src

[root@localhost src]# ls

core event http mail misc os stream

[root@localhost src]# cd core/

[root@localhost core]# vim nginx.h

- 重新编译安装,隐藏版本信息

[root@localhost core]# cd /opt/nginx-1.12.2/

[root@localhost nginx-1.12.2]# ./configure --prefix=/usr/local/nginx --user=nginx --group=nginx --with-http_stub_status_module

[root@localhost nginx-1.12.2]# make && make install

- 重启服务,访问网站使用curl -I 命令检测

修改Nginx用户与组

Nginx运行时进程需要有用户与组的支持,以实现对网站文件读取时进行访问控制

Nginx默认使用nobody用户账号与组账号,一般也要进行修改

修改的方法:

1、编译安装时指定用户与组

- 创建用户账号与组账号,如nginx

- 在编译安装时–user与–group指定Nginx服务的运行用户与组账号

2、修改配置文件指定用户与组

-

新建用户账号,如nginx

-

修改主配置文件user选项,指定用户账号

-

重启nginx服务,使配置生效

-

使用ps aux命令查看nginx的进程信息,验证运行用户账号改变效果

配置Nginx网页缓存时间

-

当Nginx将网页数据返回给客户端后,可设置缓存的时间,以方便在日后进行相同内同的请求时直接返回,避免重复请求,加快了访问速度

-

一般针对静态网页设置,对动态网页不设置缓存时间

-

可在Windows客户端中时间fiddler查看网页缓存时间

设置方法

- 可修改配置文件,在http段、或者server段、或者location段加入对特定内容的过期参数

缓存示例:

首先我们先添加一张图片至站点中

[root@localhost html]# cp /abc/nz.jpg ./

[root@localhost html]# ls

50x.html index.html nz.jpg

[root@localhost html]# vim index.html

现在我们来配置缓存项

修改Nginx的配置文件,在location段中加入expires参数

重启服务,打开抓包软件,重新访问网站

实现Nginx的日志切割

-

随着Nginx运行时间增加,日志也会增加。为了方便掌握Nginx运行状态,需要时刻关注Nginx日志文件

-

太大的日志文件对监控是一个大灾难

- 需要定期进行日志文件的切割

-

Nginx自身不具备日志分割处理的功能,但可以通过Nginx信号控制功能的脚本实现日志的自动切割,并通过Linux的周期性计划任务进行日志切割

编写脚本进行日志切割的思路

- 设置时间变量

- 设置保存日志路径变量

- 设置pid进程路径变量

- 判断日志文件是否存在,不存在将创建

- 将目前的日志文件进行重命名

- 移动过日志后将进程杀死,系统又会再次生成新的进程

- 删除时间过长的体制文件

- 设置cron任务,定期执行脚本自动进行日志分割

xargs 把前面的操作结果作为后面命令的执行对象

日志分割示例:

[root@localhost html]# date //显示当前时间

2019年 12月 24日 星期二 09:53:59 CST

[root@localhost html]# date -d "0 day" "+%Y%m%d" //按照年月日格式显示当前时间

20191224

[root@localhost html]# date -d "-1 day" "+%Y%m%d" //按照年月日格式显示前一天时

20191223

[root@localhost ~]# vim /opt/fenge.sh //建立日志分割脚本

#!/bin/bash

# Filename: fenge.sh

d=$(date -d "-1 day" "+%Y%m%d")

logs_path="/var/log/nginx"

pid_path="/usr/local/nginx/logs/nginx.pid"

[ -d $logs_path ] || mkdir -p $logs_path

mv /usr/local/nginx/logs/access.log ${logs_path}/test.com-access.log-$d

kill -USR1 $(cat $pid_path)

find $logs_path -mtime +30 |xargs rm -rf

[root@localhost opt]# chmod +x fenge.sh //添加执行权限

[root@localhost opt]# ./fenge.sh //执行脚本

[root@localhost opt]# cd /var/log/nginx/ //切换至分割目录

[root@localhost nginx]# ls

test.com-access.log-20191223 //分割出了前一天的日志

[root@localhost nginx]# date -s 2019-12-25 //将时间往后调一天

2019年 12月 25日 星期三 00:00:00 CST

重新去访问网站并重新执行分割脚本

[root@localhost nginx]# ls //目前没有重新执行脚本

test.com-access.log-20191223

[root@localhost nginx]# cd /opt

[root@localhost opt]# ls

fenge.sh nginx-1.12.2 rh

[root@localhost opt]# ./fenge.sh //重新执行脚本

[root@localhost opt]# cd /var/log/nginx/ //切换至分割目录

[root@localhost nginx]# ls //查看已分割

test.com-access.log-20191223 test.com-access.log-20191224

配置Nginx实现连接超时

-

在企业网站中,为了避免同一个客户长时间占用连接,造成资源浪费,可设置相应的连接超时参数,实现控制连接访问时间

-

使用Fiddler工具查看connection参数

超时参数讲解:

Keepalive_timeout

- 设置连接保持超时时间,一般可只设置该参数,默认为65秒,可根据网站的情况设置,或者关闭,可在http段、 server段、 或者location段设置

Client_header_timeout

- 指定等待客户端发送请求头的超时时间

Client_body_timeout

- 设置请求体读超时时间

示例:

进入主配置文件添加超时时间限制

vim /usr/local/nginx/conf/nginx.conf

添加完成后重启服务

更改Nginx运行进程数

-

在高并发场景,需要启动更多的Nginx进程以保证快速响应,以处理用户的请求,避免造成阻塞

-

可以使用ps aux命令查看Nginx运行进程的个数

-

更改进程数的配置方法

- 修改配置文件,修改进程配置参数

-

修改配置文件的worker_processes参数

- 一般设为CPU的个数或者核数

- 在高并发情况下可设置为CPU个数或者核数的2倍

-

运行进程数多一些,响应访问请求时,Nginx就不会临 时启动新的进程提供服务,减少了系统的开销,提升了服务速度

-

使用ps aux查看运行进程数的变化情况

-

默认情况,Nginx的多个进程可能跑在一 个CPU上,可以分配不同的进程给不同的CPU处理,充分利用硬件多核多CPU

-

在一台4核物理服务器,可进行以下配置,将进程进行分配

- Worker_cpu_affinity 0001 0010 0100 1000

示例:

ps aux |grep nginx

到配置文件中查看:vim /usr/local/nginx/conf/nginx.conf

现在我们来加cpu

现在cpu核数为2

我们再到主配置文件中更改

重启服务,再次查看进程,就有两个worker了

配置Nginx实现网页压缩功能

-

Nginx的ngx_http_gzip_module压缩模块提供对文件 内容压缩的功能

-

允许Nginx服务器将输出内容在发送客户端之前进行压缩,以节约网站带宽,提升用户的访问体验,默认已经安装

-

可在配置文件中加入相应的压缩功能参数对压缩性能进行优化

压缩功能参数讲解:

-

gzip on:开启gzip压缩输出

-

gzip_min_length 1k:用于设置允许压缩的页面最小字节数 *超过1k启用压缩功能

-

gzip_buffers 4 16k:表示申请4个单位为16k的内存作为压缩结果流缓存,默认值是申请与原始数据大小相同的内存空间来存储gzip压缩结果 *压缩前存放,缓存区

-

zip_http_version 1.0:用于设置识别http协议版本,默认是1.1,目前大部分浏览器已经支持gzip解压,但处理最慢,也比较消耗服务器CPU资源 *现在版本默认2.0 1.0已经不用了

-

gzip_comp_level 2:用来指定gzip压缩比,1压缩比最小,处理速度最快,传输速度慢; 9压缩比最大,传输速度快,但处理速度最慢,使用默认即可 *在不知道带宽情况下,建议使用5-6

-

gzip_types text/plain:压缩类型,是就对哪些网页文档启用压缩功能

-

gzip_disable “MSIE [1- 6].”; 配置禁用gzip条件,支持正则,表示ie6以下不启用

-

gzip_vary on:选项可以让前端的缓存服务器缓存经过gzip压缩的页面

示例:

进入主配置文件,开启压缩功能及配置

vim /usr/local/nginx/conf/nginx.conf

[root@localhost html]# cp /abc/nz.jpg ./

[root@localhost html]# ls

50x.html index.html nz.jpg

[root@localhost html]# vim index.html

现在我们来重启服务并进行访问抓包,验证是否有压缩

配置Nginx实现防盗链

-

在企业网站服务中,一般都要配置防盗链功能,以避免网站内容被非法盗用,造成经济损失

-

Nginx防盗链功能也非常强大。默认情况下,只需要进行简单的配置,即可实现防盗链处理

配置参数说明:

- valid_referers: 设置信任的网站,即能引用相应图片的网站

- none:浏览器中referer为空的情况,就是直接在浏览器访问图片

- blocked:referer不为空的情况,但是值被代理或防火墙删除了, 这些值不以http://或者https://开头

- 后面的网址或者域名:referer中包含相关字符串的网址

- if语句:如果链接的来源域名不在valid_referers所列出的列表中,$invalid_referer为1, 则执行后面的操作,即进行重写或返回403 页面

示例:

使用两台主机模拟盗链

源主机7-2 192.168.17.129

盗链主机7-4 192.168.17.130

#首先源主机安装并开启nginx服务,在站点首页中插入一张图片,以便识别盗链

[root@localhost html]# cp /abc/nz.jpg ./

[root@localhost html]# ls

50x.html index.html nz.jpg

[root@localhost html]# vim index.html

#访问源主机首页

#盗链主机安装并开启Nginx服务,在站点首页中插入源主机图片的url

[root@localhost nginx-1.12.2]# cd /usr/local/nginx/html/

[root@localhost html]# ls

50x.html index.html

[root@localhost html]# vim index.html

#访问盗链主机的首页,就可以看到从源主机盗链过来的图片了

#我们也可先配置dns服务,方便域名解析

[root@localhost html]# yum install -y bind

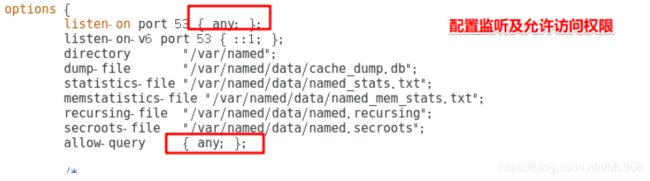

#配置主配置文件

[root@localhost html]# vim /etc/named.conf

#配置区域配置文件

[root@localhost html]# vim /etc/named.rfc1912.zones

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-wui88eru-1577339109794)(1577266721711.png)]

#配置区域数据配置文件

[root@localhost html]# cp -p /var/named/named.localhost /var/named/kgc.com.zone

[root@localhost html]# vim /var/named/kgc.com.zone

#启动服务

root@localhost html]# systemctl start named

#现在我们来到源主机配置防盗链

vim /usr/local/nginx/conf/nginx.conf

在主配置文件server段中加入location段,添加防盗链

#配置文件中设置跳转error图片,所以将error图片添加到站点目录中

[root@localhost html]# cp /abc/error.png ./

[root@localhost html]# ls

50x.html error.png index.html nz.jpg