一,RSA算法基于一个十分简单的数论事实:将两个大质数相乘十分容易,但是想要对其乘积进行因式分解却极其困难,因此可以将乘积公开作为加密密钥。

RSA算法是一种非对称密码算法,所谓非对称,就是指该算法需要一对 密钥,使用其中一个加密,则需要用另一个才能解密。

RSA的算法涉及三个参数,n、e1、e2。

其中,

n是两个大质数p、

q的积,n的二进制表示时所占用的位数,就是所谓的密钥长度。

e1和e2是一对相关的值,e1可以任意取,但要求e1与(p-1)*(q-1) 互质;再选择e2,要求(e2*e1)mod((p-1)*(q-1))=1。

(n,e1),(n,e2)就是密钥对。其中

(n,e1)为 公钥,

(n,e2)为私钥。[1]

RSA加解密的算法完全相同,设A为明文,B为密文,则:A=B^e2 mod n;B=A^e1 mod n;(公钥加密体制中,一般用公钥加密,私钥解密)

e1和e2可以互换使用,即:

A=B^e1 mod n;B=A^e2 mod n;

二,

RC4加密算法是密钥长度可变的流加密算法簇。之所以称其为簇,是由于其核心部分的S-box长度可为任意,但一般为256字节。该算法的速度可以达到 DES加密的10倍左右,且具有很高级别的非线性。

原 理:初始化和 伪随机子密码生成算法

漏 洞:密钥序列出现重复密文可能被破解(没有任何的分析对于密钥长度达到128位的RC4有效,所以,RC4是目前最安全的 加密算法之一,大家可以放心使用!)

RC4算法的原理很简单,包括初始化算法(KSA)和 伪随机子密码生成算法(PRGA)两大部分。假设S-box的长度为256,密钥长度为Len。先来看看算法的初始化部分(用C代码表示):

其中,参数1是一个256长度的char型 数组,定义为: unsigned char sBox[256];

参数2是密钥,其内容可以随便定义:char key[256];

参数3是密钥的长度,Len = strlen(key);

//程序开始

#include

#include

typedef

unsigned longULONG;

/*初始化函数*/

void

rc4_init(unsigned

char

*s, unsigned

char

*key, unsigned

long

Len)

{

int

i = 0, j = 0;

char

k[256] = { 0 };

unsigned

char

tmp = 0;

for

(i = 0; i<256; i++)

{

s[i] = i;

k[i] = key[i%Len];

}

for

(i = 0; i<256; i++)

{

j = (j + s[i] + k[i]) % 256;

tmp = s[i];

s[i] = s[j];

//交换s[i]和s[j]

s[j] = tmp;

}

}

在初始化的过程中, 密钥的主要功能是将S-box搅乱,i确保S-box的每个元素都得到处理,j保证S-box的搅乱是随机的。而不同的S-box在经过 伪随机子密码生成算法的处理后可以得到不同的子密钥序列,将S-box和明文进行xor运算,得到密文,解密过程也完全相同。

再来看看算法的加密部分(用C代码表示):

其中,参数1是上边rc4_init函数中,被搅乱的S-box;

参数2是需要加密的数据data;

参数3是data的长度.

/*加解密*/

void

rc4_crypt(unsigned

char

*s, unsigned

char

*Data, unsigned

long

Len)

{

int

i = 0, j = 0, t = 0;

unsigned

long

k = 0;

unsigned

char

tmp;

for

(k = 0; k

{

i = (i + 1) % 256;

j = (j + s[i]) % 256;

tmp = s[i];

s[i] = s[j];

//交换s[x]和s[y]

s[j] = tmp;

t = (s[i] + s[j]) % 256;

Data[k] ^= s[t];

}

}

int

main()

{

unsigned

char

s[256] = { 0 }, s2[256] = { 0 };

//S-box

char

key[256] = {

"justfortest"

};

char

pData[512] =

"这是一个用来加密的数据Data"

;

unsigned

long

len =

strlen

(pData);

int

i;

printf

(

"pData=%s\n"

, pData);

printf

(

"key=%s,length=%d\n\n"

, key,

strlen

(key));

rc4_init(s, (unsigned

char

*)key,

strlen

(key));

//已经完成了初始化

printf

(

"完成对S[i]的初始化,如下:\n\n"

);

for

(i = 0; i<256; i++)

{

printf

(

"%02X"

, s[i]);

if

(i && (i + 1) % 16 == 0)

putchar

(

'\n'

);

}

printf

(

"\n\n"

);

for

(i = 0; i<256; i++)

//用s2[i]暂时保留经过初始化的s[i],很重要的!!!

{

s2[i] = s[i];

}

printf

(

"已经初始化,现在加密:\n\n"

);

rc4_crypt(s, (unsigned

char

*)pData, len);

//加密

printf

(

"pData=%s\n\n"

, pData);

printf

(

"已经加密,现在解密:\n\n"

);

//rc4_init(s,(unsignedchar*)key,strlen(key));//初始化密钥

rc4_crypt(s2, (unsigned

char

*)pData, len);

//解密

printf

(

"pData=%s\n\n"

, pData);

return

0;

}

//程序完

三,

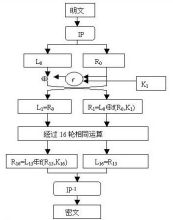

DES全称为Data Encryption Standard,即数据加密标准,是一种使用 密钥加密的块算法,是对称加密算法。

DES算法的入口参数有三个:Key、Data、Mode。其中Key为7个字节共56位,是DES算法的工作密钥;Data为8个字节64位,是要被加密或被解密的数据;Mode为DES的工作方式,有两种:加密或解密。

DES算法把64位的明文输入块变为64位的密文输出块,它所使用的密钥也是64位(实际用到了56位,第8、

16、24、32、40、48、56、64位是校验位, 使得每个密钥都有奇数个1),其算法主要分为两步:

1)初始置换

其功能是把输入的64位数据块按位重新组合,并把输出分为L0、R0两部分,每部分各长32位,其置换规则为将输入的第58位换到第一位,第50位换到第2位……依此类推,最后一位是原来的第7位。L0、R0则是换位输出后的两部分,L0是输出的左32位,R0是右32位,例:设置换前的输入值为D1D2D3……D64,则经过初始置换后的结果为:L0=D58D50……D8;R0=D57D49……D7。

其置换规则见下表:

58,50,42,34,26,18,10,2,

60,52,44,36,28,20,12,4,

62,54,46,38,30,22,14,6,

64,56,48,40,32,24,16,8,

57,49,41,33,25,17,9,1,

59,51,43,35,27,19,11,3,

61,53,45,37,29,21,13,5,

63,55,47,39,31,23,15,7,

2)逆置换

经过16次迭代运算后,得到L16、R16,将此作为输入,进行逆置换,逆置换正好是初始置换的逆运算,由此即得到密文输出。

此算法是 对称加密算法体系中的代表,在计算机网络系统中广泛使用。

四,

3DES(即Triple DES)是DES向AES过渡的 加密算法,它使用3条56位的密钥对数据进行三次加密。是DES的一个更安全的变形。它以DES为基本模块,通过组合分组方法设计出分组加密算法。比起最初的DES,3DES更为安全。

该方法使用两个密钥,执行三次DES算法,加密的过程是加密-解密-加密,解密的过程是解密-加密-解密。

3DES加密过程为:C=Ek3(Dk2(Ek1(P)))

3DES解密过程为:P=Dk1(EK2(Dk3(C)))

采用两个密钥进行三重加密的好处有:

①两个密钥合起来有效密钥长度有112bit,可以满足商业应用的需要,若采用总长为168bit的三个密钥,会产生不必要的开销。

②加密时采用加密-解密-加密,而不是加密-加密-加密的形式,这样有效的实现了与现有DES系统的向后兼容问题。因为当K1=K2时,三重DES的效果就和原来的DES一样,有助于逐渐推广三重DES。

③三重DES具有足够的安全性,目前还没有关于攻破3DES的报道。

五,

Message Digest Algorithm MD5(中文名为 消息摘要算法第五版)为计算机安全领域广泛使用的一种散列函数,用以提供消息的完整性保护。

MD5即Message-Digest Algorithm 5(信息-摘要算法5),用于确保信息传输完整一致。是计算机广泛使用的杂凑算法之一(又译 摘要算法、 哈希算法),主流编程语言普遍已有MD5实现。将数据(如汉字)运算为另一固定长度值,是杂凑算法的基础原理,MD5的前身有MD2、 MD3和 MD4。

MD5算法具有以下特点:

1、压缩性:任意长度的数据,算出的MD5值长度都是固定的。

2、容易计算:从原数据计算出MD5值很容易。

3、抗修改性:对原数据进行任何改动,哪怕只修改1个字节,所得到的MD5值都有很大区别。

4、强抗碰撞:已知原数据和其MD5值,想找到一个具有相同MD5值的数据(即伪造数据)是非常困难的。

MD5的作用是让大容量信息在用 数字签名软件签署私人 密钥前被" 压缩"成一种保密的格式(就是把一个任意长度的字节串变换成一定长的 十六进制数字串)。除了MD5以外,其中比较有名的还有 sha-1、 RIPEMD以及Haval等。