计算机网络:利用Nmap进行网络扫描实验

一. 实验目的

掌握网络扫描技术的原理。

学会使用 Nmap 扫描工具。

二. 实验环境

实验主机操作系统: OS X 10.10.5 IP地址:192.168.199.164

目标机操作系统: Windows10 IP地址: 192.168.199.223

网络环境: 局域网

三. 实验工具

Nmap (Network Mapper,网络映射器) 是一款开放源代码的网络探测和安全审核的工具。其设计目标是快速地扫描大型网络,也可以扫描单个主机。Nmap以新颖的方式使用原始IP报文来发现网络上的主机及其提供的服务,包括其应用程序名称和版本,这些服务运行的操作系统包括版本信息,它们使用什么类型的报文过滤器/防火墙,以及一些其它功能。虽然Nmap通常用于安全审核,也可以利用来做一些日常管理维护的工作,比如查看整个网络的信息,管理服务升级计划,以及监视主机和服务的运行。

四. 实验过程

假设以下测试命令假设目标机IP是172.16.1.101。在实验过程中,可通过Wireshark捕获数据包,分析Nmap采用什么探测包。

1.主机发现:进行连通性监测,判断目标主机。

假设本地目标IP地址为172.16.1.101,首先确定测试机与目标机物理连接是连通的。

① 关闭目标机的防火墙,分别命令行窗口用Windows命令ping172.16.1.101和Nmap命令nmap -sP 172.16.1.101进行测试,记录测试情况。简要说明测试差别。

测试结果显示主机与目的主机的物理连接是连通的。其中 ping 命令显示了查看对应 IP 地址是否 有响应并记录响应时间,Namp 命令则是列出写入的参数或范围内有响应的主机地址。

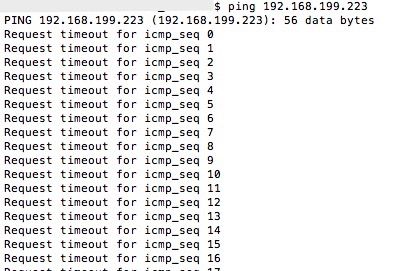

② 开启目标机的防火墙,重复①,结果有什么不同?

ping 测试结果是响应超时,nmap 命令测试结果表示没有主机响应。

③ 测试结果不连通,但实际上是物理连通的,什么原因?

关闭防火墙之后,ping 命令和 nmap 命令都能表明物理上是连通的。打开防火墙之后就不能连通了,可见原因是开启了防火墙。

2.对目标主机进行TCP端口扫描

① 使用常规扫描方式Nmap -sT 172.16.1.101

扫描检测结果截图如下,包括所有的端口及开放情况。

(为了安全,这里就不贴上具体端口号啦。)

② 使用SYN半扫描方式Nmap -sS 172.16.1.101

扫描检测结果截图如下,包括所有的端口及开放情况。

③ 比较上述两次扫描结果差异、扫描所花费的时间,并进行解释。

两次扫描出来的所有的端口、开放状态以及服务情况是一样的结果,不同的是 SYN 半扫描方式 还扫描出了 Mac 地址,并且在扫描所花费的时间上,SYN 半扫描方式平均用时在 0.5s 左右,而 常规扫描平均用时在 1.5s 左右,明显半扫描方式会比常规扫描方式快一点。

原因如下:

SYN 半扫描方式发送 SYN 到目标端口,如果收到 SYN/ACK 回复,那么判断端口是开放的;如果收到RST包,说明该端口是关闭的。如果没有收到回复,那么判断该端口被屏蔽(Filtered)。因为该方式仅发送 SYN 包对目标主机的特定端口,但不建立的完整的 TCP 连接,所以相对比较隐蔽,而且效率比较高,适用范围广。

TCP connect 方式使用系统网络 API connect 向目标主机的端口发起连接,如果无法连接,说明该端口关闭。该方式扫描速度比较慢,而且由于建立完整的 TCP 连接会在目标机上留下记录信息,不够隐蔽。所以,TCP connect 是 TCP SYN 无法使用才考虑选择的方式。