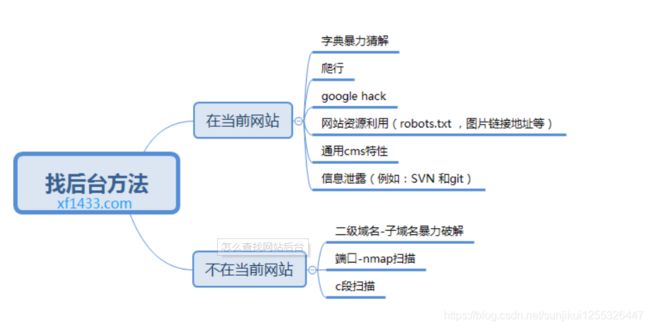

WEB渗透信息收集【1】收集敏感信息(web后台)(4)

目录

一 、字典查找法

二 、工具扫描法

三 、搜索引擎查找法

四、子域名查找后台

五、查看图片属性

六、cms指纹识别

七、后台在旁站

八、C段扫描

九、社会工程学

十、网站后台常见位置:

一 、字典查找法

大家要养成一个小小的习惯..把一些上传的地址..后台地址.表段记录下来..是有好处的,也可以去下些别人收集的字典。配合wwwscan ,啊D ,明小子旁注,御剑web后台扫描之类的工具去扫描..不过成功机率不是很高(一般管理都是根据自己的习惯乱写的) 当然扫下总有好处的..说不定就会扫到后台或上传路径..

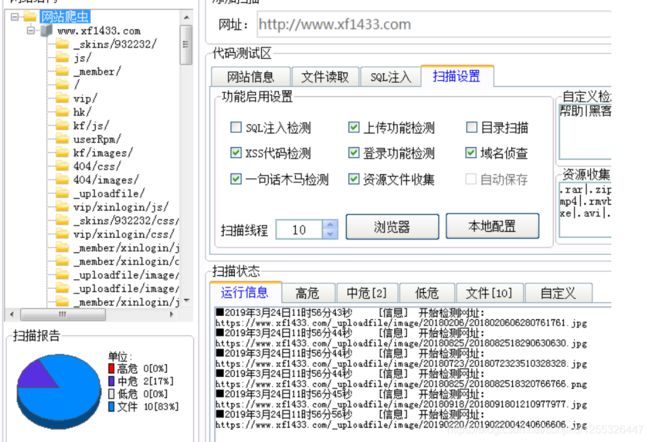

二 、工具扫描法

其实上面也用到了工具,介绍本人常用的几款工具:wwwscan ,啊D ,明小子旁注,御剑web后台扫描等等。使用我们的黑客神器Burpsuite中的蜘蛛爬虫功能,或者其他爬虫工具,对全站文件路径进行扫描,了解到全站路径后可以百度查查相关路径,搞不好能知道cms系统,然后再下载相关cms,看看默认后台路径,即使找不到后台,也可以找找cms的相关漏洞。

三 、搜索引擎查找法

其实今天要说的就是这个方法..语法site:www.myhack58.com inurl:xx (关键字)这个是我常用的..当然这里我也只讲这一个..还有其它的..自己去看google hack 结合起来用..用实例讲可能会好点.. 目标: www.myhack58.com

Site:www.myhack58.com inurl:asp 这就是列出所有收录的asp页面…站大的话找死人..

由于谷歌被大陆屏蔽,大家可以使用谷歌搜索 http://soso.myhack58.com(百度搜索引擎也可以)

- site:www.myhack58.com intext:管理 无利用

- site:www.myhack58.com inurl:login(登陆的页面) inurl:admin|login|user

- site:www.myhack58.com intitle:后台 (很容易的就找到了网站的后台登陆口) intitle:后台 管理 登录 管理员 管理中心

- site:myhack58.com intext:管理|后台|登陆|用户名|密码|验证码|系统|帐号|manage|admin|login|system

- site:myhack58.com inurl:login|admin|manage|manager|admin_login|login_admin|system

- site:myhack58.com intitle:管理|后台|登陆|

- site:heimian.com intext:验证码

网站资源利用

如:网站根目录robots.txt文本、图片路径爆后台、查看网站底部版权信息是否有连接、通过网站里的文件名查询源码下载得知

四、子域名查找后台

有些后台可能在子域名之中,比如:admin.域名等。

子域名扫描工具:Layer.exe

在线子域名扫描:(1)、http://z.zcjun.com/

(2)、https://www.itxueke.com/tools/subdomain/?wafcloud=1

(3)、https://phpinfo.me/domain/

五、查看图片属性

http://www.lygjxt.net/

http://www.lygjxt.net/admin/eWebEditor/uploadfile/20130814102032468.jpg

为什么会爆出后台路径?

当我们上传点在后台目录后面,很有可能导致这种情况。

一般编辑器放在后台目录后面,基本上都可以用这种方法找到后台。

1.自带上传点

2.编辑器上传点 上传会导致这种情况。

六、cms指纹识别

如果能知道网站是什么程序,我们再去下载开源的程序,就能知道默认的后台地址,通常可以看网站链接命名来判断,有的甚至底部就有程序版权,当然你也可以百度搜索cms指纹识别,输入网址可以查询。

七、后台在旁站

在同一台服务器却在不同端口,直接开端口扫描工具,把1-65535端口扫一遍就清楚了

八、C段扫描

后台在C段的服务器上,不同ip同局域网,可以使用工具扫描下,这种情况要大公司才有可能这么安排。

九、社会工程学

实在没办法就用社工把,先找到网站管理员,说:您好,我是我们公司的编辑,请问后台地址是不是改了,我怎么打不开,是不是我记错了,你能发下链接吗。管理员:后台地址是:xxxx 。

十、网站后台常见位置:

1、在网站根目录下

例如admin.php,manage.php等文件,后台管理地址直接存放在根目录,比如常见的论坛程序discuz后台地址就是admin.php

2、在非根目录下

这种情况最为常见,最常见的后台地址无非是/admin,/manage,还有织梦系统的默认后台地址/dede

3、旁站

将网站和后台分离开,使用不同的端口,比如地址:www.xf1433.com:1433/admin,

4、使用二级域名

普通小网站通常不会这么讲究,但是对于大型网站来说,分离主要是为了方便管理,例如后台为:admin.xf1433.com

5、其他服务器

无处可寻的后台,完全与网站分离开,ip地址不同,域名也不同。