实验吧——WriteUp&&涨姿势(3)

WriteUP

- Fonts

- 大雄和哆啦A梦

- 水果

- 无处不在的广告

- 想看正面?那就要看仔细了!

- 多啦a梦

- 打不开的文件

- 复杂的QR_code

涨姿势

- 刷新 刷新 快刷新

- guess

- 小苹果

- 男神一般都很低调很低调的!!

- 最低位的亲吻

Fonts

原题

解题思路

打开文件什么都没发现,用HxD看看WriteUP

HxD搜索关键字直接得到flag大雄和哆啦A梦

原题

解题思路

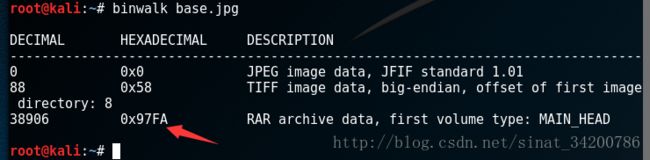

binwalk 发现隐藏数据,分离数据,关键字做密码,得flagWriteUp

binwalk发现隐藏数据 : 一个Rar(箭头所指为隐藏数据的偏移)分离数据有两张方法

1. binwalk直接分离

2. HxD选择数据块分离

这里采用第二种方法,因为分离出来的数据还有隐藏数据binwalk 直接分离HxD分离数据(红框处为另一个隐藏数据)![]()

新建->另存->改后缀,打开Rar却发现要密码联想到图片名为base.jpg,那么应该涉及base64编码,将第二个隐藏数据编码即得密码解压后直接得flag水果

原题

解题思路

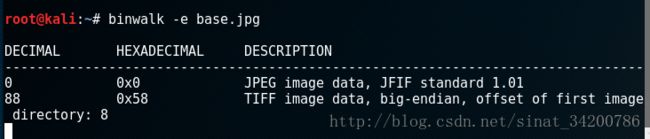

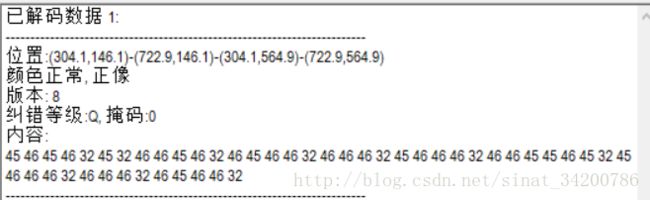

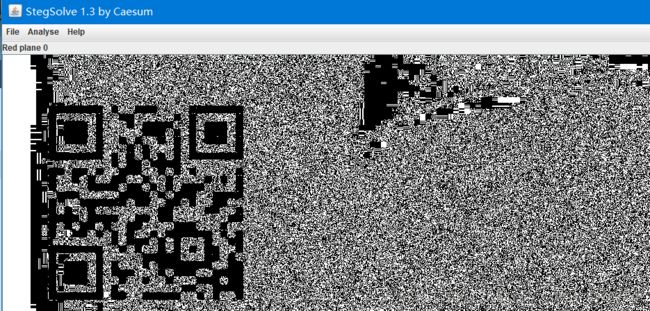

Stegsolve发现隐藏二维码,扫码得出的数据很像某种密码?WriteUp

Stegsolve打开图片,左右看看,发现一张二维码扫码后发现一串数字,对比ASCii发现这串数字可能是摩斯电码用Python处理成莫斯电码的形式,解码即可lst = [45, 46, 45, 46 ,32 ,45 ,32, 46, 46, 45, 46 ,32, 46, 45,

46 ,46 ,32, 46 ,46 ,46, 32 ,45, 46, 46 ,46 ,32, 46, 46,

45, 45, 46 ,45 ,32, 45 ,46, 46, 46, 32, 46, 46 ,46, 32,

46 ,45, 46 ,46 ,32]

ss = ''

for n in lst:

if n==46: #此处转换是因为所用解码网站用 * 代替 .

ss += chr(42)

else:

ss += chr(n)

print(ss)

![]()

无处不在的广告

原题

解题思路

Stegsolve下隐藏数据无所遁形WriteUp

Stegsolve发现隐藏的二维码扫码送flag想看正面?那就要看仔细了!

原题

解题思路

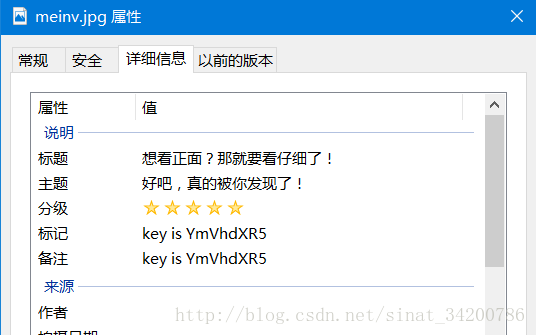

脑洞题,不过题目也有提示“背面”WriteUp

看下图片的背面怎么看都是base64多啦a梦

原题

解题思路

binwalk发现第二张图片,分离图片,得flagWriteUp

![]()

HxD分离数据,新建->另存->改后缀->得flag打不开的文件

原题

解题思路

直接打开链接发现图片无法显示而且无法另存,一开始还以为是故意给一张不存在的图片,要自己抓包分析正确图片的url。其实只要通过其他途径下载下来就好了WriteUp

下载途径很多,我选的是百度云离线无法直接打开,HxD发现是文件头残缺,补全即可![]()

补全后有点快,还是用编辑器看吧复杂的QR_code

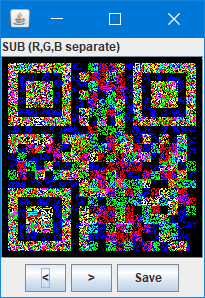

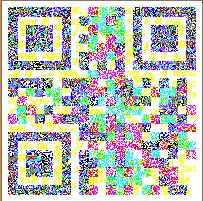

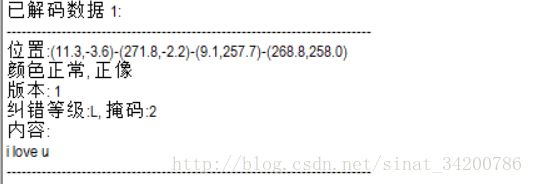

原题

解题思路

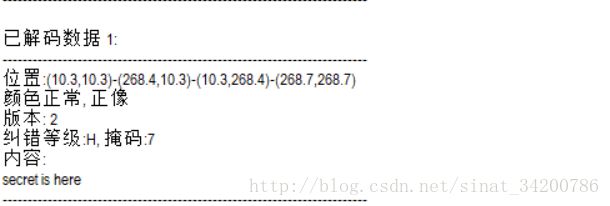

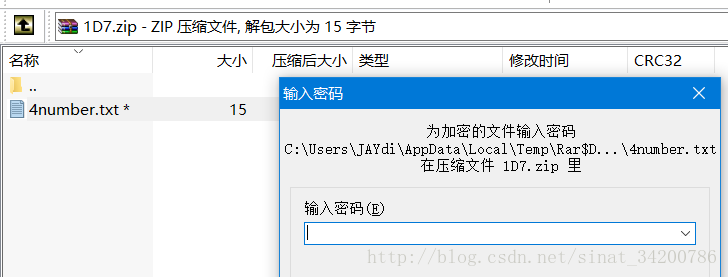

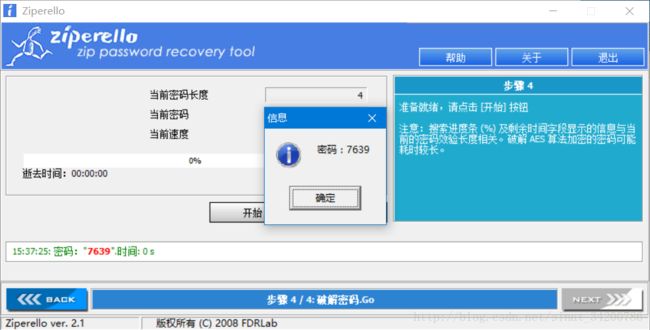

扫不出有用数据,binwalk看看吧WriteUp

直接扫,扫出无用数据binwalk发现隐藏数据,分离出来看看txt文件直接打开空白,应该是Zip有密码导致的![]()

win下打开Zip发现确实有密码,不过根据提示只有4个数字,爆破它解压后轻松得flag![]()

刷新 刷新 快刷新

原题

解题思路

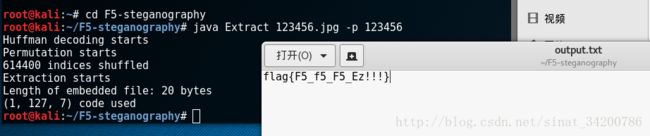

有一种隐写算法叫 F5WriteUp

F5算法解密是需要密码的,密码哪里来?图片名啊涨姿势点

F5除了是键盘的一个键位还是一种隐写算法guess

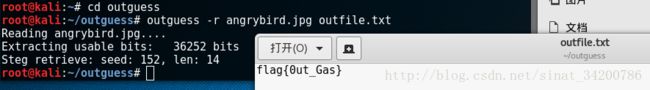

原题

![]()

解题思路

题目名提示了一种隐写算法WriteUp

涨姿势点

又知道了一种叫guess的隐写算法小苹果

原题

解题思路

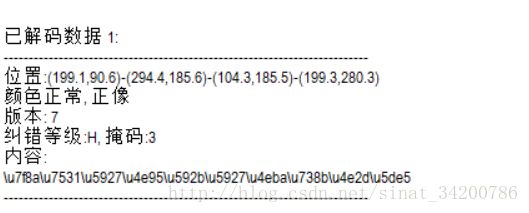

当铺密码? Mp3stego?WriteUp

扫出一串Unicode编码,解码看看解码后发现是当铺密码,解密得到 9158753624当铺密码

用binwalk查看后发现隐藏数据,分离数据![]()

Audacity一顿操作后还是没发现异常,猜想可能是Mp3stego,试试,密码就是当铺密码解出的数据解出的数据应该是base64加密,试试![]()

涨姿势点

知道了当铺密码的存在,还有Mp3stego这种音频隐写算法男神一般都很低调很低调的!!

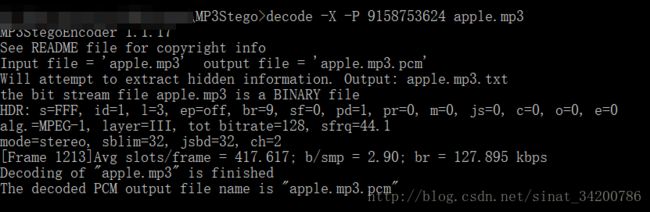

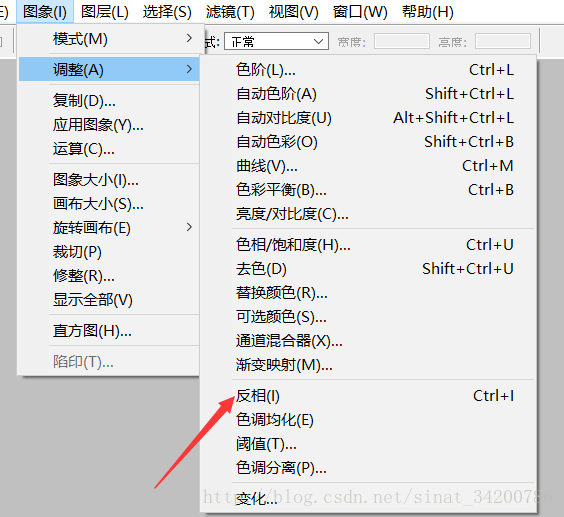

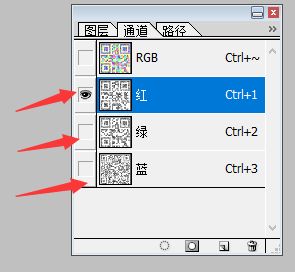

原题

![]()

解题思路

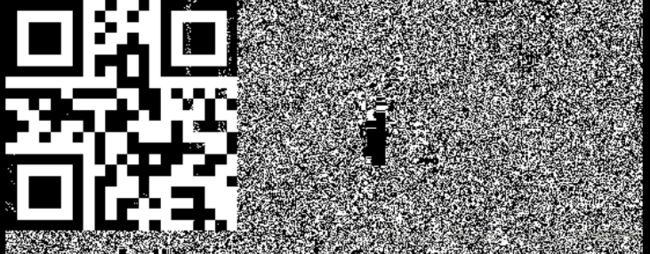

两张图片?当然是Stegsolve的 Image combine了WriteUp

Stegosolve Image combine一下看看,发现二维码不过扫不出来,有两种处理方法

1. 反色后stegosolve查看并扫描二维码

2. ps处理通道后扫码二维码第一种:先反色,用win自带画图即可,shirt + i第一种:这时Stegosolve可以查看到三张二维码![]()

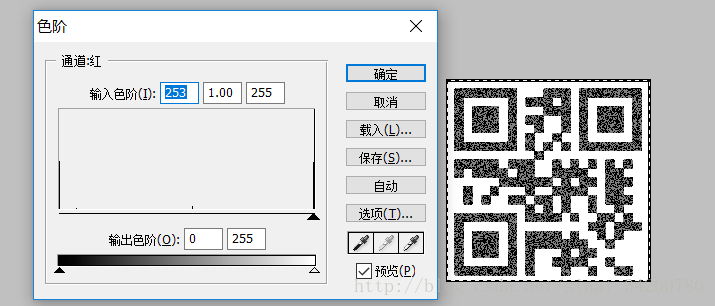

第二种:扔进ps里,反相,每个通道分别调色阶即可![]()

![]()

两种方法都可以得到清晰的二维码,扫码数据分别为

1. DES

2. 6XaMMbM7

3. U2FsdGVkX18IBEATgMBe8NqjIqp65CxRjjMxXIIUxIjBnAODJQRkSLQ/+lHBsjpv1BwwEawMo1c=

那么 很明显就是DES 加密了,第二个是密钥,第三个是密文涨姿势点

了解了DES加解密,顺便学了一波Ps操作哈哈最低位的亲吻

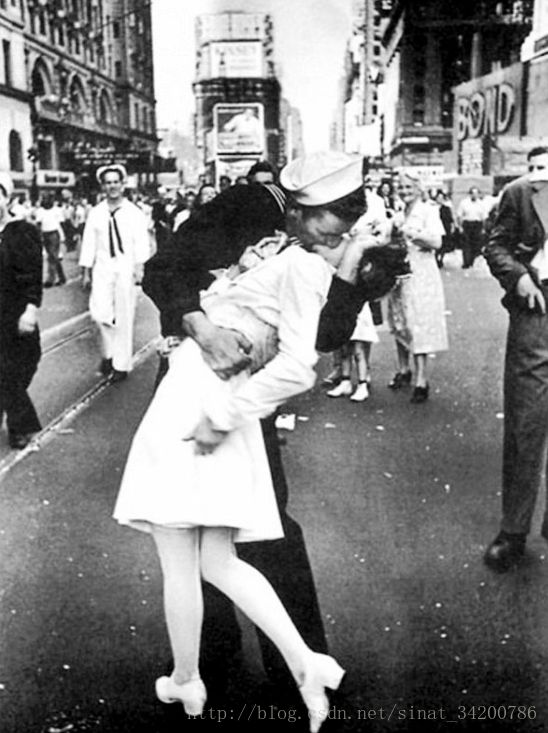

原题

解题思路

题目名也算是提示了吧,处理最低位就好了WreteUp

from PIL import Image #引用自实验吧@pcat

def foo():

im=Image.open('D://01.bmp')

im2=im.copy()

pix=im2.load()

width,height=im2.size

for x in range(0,width):

for y in range(0,height):

#LSB

if pix[x,y]&0x1==0:

pix[x,y]=0 #黑

else:

pix[x,y]=255

im2.show()

if __name__ == '__main__':

foo()

涨姿势点

通过图片像素点的最低有效位进行数据隐藏