- Python 高手编程系列一千七百零八:在事件循环中使用 executors

杨琴1

python开发语言

Executor.submit()方法返回的Future类实例在概念上非常接近异步编程中使用的协程。这就是为什么我们可以使用执行器在协同多任务和多进程或多线程之间进行混合。此解决方法的核心是事件循环类的BaseEventLoop.run_in_executor(executor,func,*args)方法。它会在进程池或线程池中调度执行由executor参数表示的func函数。这个方法最重要的是它

- 3步教你轻松在WinForms 应用程序中内嵌控制台(System.Console)

墨瑾轩

C#乐园c#开发语言

关注墨瑾轩,带你探索编程的奥秘!超萌技术攻略,轻松晋级编程高手技术宝库已备好,就等你来挖掘订阅墨瑾轩,智趣学习不孤单即刻启航,编程之旅更有趣3步教你轻松在WinForms应用程序中内嵌控制台(System.Console)引言:为什么要在WinForms中内嵌控制台?在开发WinForms应用程序时,有时候我们需要一个控制台来显示日志信息、调试输出或者执行命令行操作。虽然WinForms提供了丰富

- Kubernetes配置全解析:从小白到高手的进阶秘籍

ivwdcwso

操作系统与云原生kubernetes容器云原生k8s配置

导语在Kubernetes(K8s)的世界里,合理且精准的配置是释放其强大功能的关键。无论是搭建集群、部署应用,还是优化资源利用,配置都贯穿始终。然而,K8s配置涉及众多参数与组件,错综复杂,令不少初学者望而却步。本文将带你一步步深入K8s配置领域,从小白进阶为配置高手,轻松驾驭K8s集群。一、Kubernetes集群配置Master节点配置kube-api-server:这是K8s集群的“门面”

- 万字总结(含理解):git reset、revert、checkout --file、stash、rebase、merge

周里奥

gitgit学习

结尾附基本常用命令gitcommit--amend改写提交gitreset回滚代码仓库gitcheckout--file放弃暂存区的修改gitreset测试过程gitrevert测试过程reset和revert区别gitstash测试过程merge对比rebase模拟冲突产生情况git常用命令gitcommit--amend改写提交重写上一次的提交信息,不会生成新的版本号执行了一次提交,提交信息是

- git如何进行版本回退

hutaotaotao

gitgit

目录情况1:工作区发生改变但还未gitadd情况2:已经gitadd但还未gitcommit情况3:已经gitcommit但还未gitpush情况4:已经gitpush情况1:工作区发生改变但还未gitadd情况描述:工作区发生变化,比如修改了代码,但还未gitadd,即还未保存在暂存区,此时如何操作?如果是想放弃这些更改:则可以使用gitrestore命令。在不带任何参数时,gitrestore

- 复习JVM

LMQ6

jvm

JVM的三个主要主题:1.java内存区域划分:a.堆b.栈c.元数据区d.程序计数器2.类加载a.加载:打开.class文件,读取内容b.验证:验证.class文件的格式是否符合要求.c.准备:给类对象分配内存空间d.解析:初始化字符串常量e.初始化:对类对象中的各个部分初始化,比如静态代码块,静态成员的初始化等经典面试题:双亲委派模型他出现在"加载"环节,根据"全限定名称"寻找对应的.clas

- MySQL 8.0新特性深度解析:窗口函数与JSON数据处理的10大技巧

墨瑾轩

一起学学数据库【一】mysqljson

关注墨瑾轩,带你探索编程的奥秘!超萌技术攻略,轻松晋级编程高手技术宝库已备好,就等你来挖掘订阅墨瑾轩,智趣学习不孤单即刻启航,编程之旅更有趣第1章:MySQL8.0简介嗨,亲爱的小伙伴们!欢迎来到MySQL8.0的奇妙世界,这里充满了新鲜和惊喜。MySQL8.0是一个数据库界的超级英雄,它带着一系列令人兴奋的新特性,比如窗口函数和JSON数据处理,来拯救我们的数据处理任务。1.1MySQL8.0的

- STM32八股【3】------RAM和片上FLASH

Invinciblenuonuo

stm32嵌入式硬件单片机

1、RAM和FLASH构成1.RAM┌──────────────────────────┐│栈区(Stack)│←从RAM顶端向下扩展(存储局部变量、函数调用信息)│--------------------------││堆区(Heap)│←从.bss段底部向上扩展(动态分配的内存,如malloc)│--------------------------││.bss未初始化数据区│←未初始化的全局

- Git如何将一个分支上的修改转移到另一个分支

风继续吹..

Git基本指令git

在我们使用git进行版本控制时,当代码写错分支,怎么将这些修改转移到正确的分支上去呢?这时,我们可以使用gitstath命令来暂存我们的修改,然后再切换到其他分支未commit(提交)操作时1.先将修改存入暂存区gitadd.2.把暂存区内的修改存储起来gitstash3.切换到正确的分支gitcheckoutdev4.将存储的修改取出来gitstashpop已commit(提交)操作时需要撤回c

- 广州各大IT公司情况调查总结

Monika Zhang

就业面试攻略其他

腾讯微信地址:广东省广州市海珠区新港中路397号TIT创意园B1-B3号使用C语言,C#居多门槛比较高字节跳动广州市天河区珠江东路6号广州周大福金融中心15层01-06室应聘比较注重算法阿里广州市海珠区阅江西路唯品会总部大厦西侧约170米不需要机试,面试难度比较高,注重技术深度,要有一技之长华为广州市黄埔区黄埔东路与红荔西路交叉路口往南约80米需要机试,三道算法题,400分,150分及格,多刷题不

- 破界融合!北京首家AI+新材料全流程智能实验室落地沙河高教园

人工智能

破界融合!北京首家AI+新材料全流程智能实验室落地沙河高教园3月21日上午,沙河高教园区AI+新材料合成校企联合实验室揭牌仪式在新元科技园区成功举办。昌平区副区长高阳,市科委、中关村管委会新材料与智能制造科技处,市经信局,未来城管委会校城融合处、沙河镇、昌发展等相关部门负责人及高校、科研院所、企业代表出席。“沙河高教园区AI+新材料合成校企联合实验室”揭牌仪式AI+新材料合成校企联合实验室位于新元

- 《南京日报》专题报道 | 耘瞳科技“工业之眼”加码“中国智造”

耘瞳科技

科技

在江宁开发区,机器人已不再是科幻电影里的遥远想象,他们就像人类的“同事”,在工地上忙着贴砖、刷墙、搬运、检测;在体育训练场上帮助运动员矫正姿势;在医院里帮助医生发现帕金森早期征兆,在智慧工厂里与人类分工协作……作为南京市机器人产业“一核多翼”布局的“核”,江宁开发区当前聚集人工智能产业核心及上下游关联企业超百家。近日,《南京日报》走访了多家链条上的“明星企业”,耘瞳科技作为中国领先的智能检测与测量

- RTOS之环形缓冲区和队列

三五度

RTOS单片机stm32嵌入式硬件c语言

一、环形缓冲区(CircularBuffer)类似一个环形跑道,运动员(数据)在跑道上循环奔跑。跑道首尾相连,运动员跑到终点后又会回到起点继续跑。实际上环形缓冲区是一个固定大小的连续内存空间,用两个指针管理数据:写指针:指向下一个可以写入数据的位置。读指针:指向下一个可以读取的数据位置。当数据写到缓冲区末尾时,会自动回到开头继续写(类似“循环”),覆盖旧数据或阻止写入(取决于设计)。运行机制关键设

- Linux骨灰级玩家修炼秘籍!从零基础到精通,收藏这篇就够了!

程序员肉肉

linux运维服务器网络学习oracle数据库

Linux骨灰级玩家修炼秘籍!99.99%的人已跪!Linux运维?想玩转它?那可得经历九九八十一难!咱得把这事儿分成四个阶段:新手村、进阶副本、高手进阶、以及最终的封神之路!之前爆肝半年,搞了篇云计算学习路线,新手直接起飞,从小白到大神!第一阶段:新手村新手村里,你得先把Linux这游戏的基本操作摸透。别急,一步一个脚印,咱得有个路线图。新手上路:Linux的前世今生、基本指令(比如cp、ls、

- 深入理解 Redis SDS:高效字符串存储的秘密

沉默的煎蛋

bootstrap前端htmlmaven架构开发语言数据库

目录1.引言1.1Redis中字符串的广泛应用2.SDS结构定义2.1Redis3.2之前的SDS结构2.2Redis3.2及之后的SDS结构3.SDS与传统C字符串的比较3.1获取字符串长度3.2缓冲区溢出问题3.3二进制安全性3.4内存分配次数4.SDS的内存分配策略4.1空间预分配4.2惰性空间释放5.SDS的其他特性5.1兼容C字符串函数5.2类型灵活6.SDS的使用场景6.1键值对存储6

- 【Q&A】装饰模式在Qt中有哪些运用?

浅慕Antonio

Q&Aqt数据库服务器

在Qt框架中,装饰模式(DecoratorPattern)主要通过继承或组合的方式实现,常见于IO设备扩展和图形渲染增强场景。以下是Qt原生实现的装饰模式典型案例:一、QIODevice装饰体系(继承方式)场景为基础IO设备(如文件、缓冲区)添加数据格式解析、缓冲优化等功能。类图(Mermaid)«abstract»QIODevice+readData()+writeData()QFileQBuf

- C语言 - getchar() 和 getch() 的区别

Peter_Deng.

c语言算法

getchar()和getch()都是用于读取单个字符的函数,但它们有一些关键区别,主要涉及缓冲区、回显和移植性。1.getchar()特点头文件:#include从标准输入(stdin)读取一个字符,需要按下Enter才能生效。带缓冲(Buffered):用户输入的内容会先存入缓冲区,只有按下Enter之后,getchar()才会从缓冲区读取数据。回显(Echo):输入的字符会显示在屏幕上。代码

- 【人工智能】大模型的幻觉问题:DeepSeek 的解决策略与实践

蒙娜丽宁

Python杂谈人工智能人工智能

《PythonOpenCV从菜鸟到高手》带你进入图像处理与计算机视觉的大门!解锁Python编程的无限可能:《奇妙的Python》带你漫游代码世界大语言模型(LLM)的“幻觉”问题,即模型生成与事实不符或脱离上下文的内容,是限制其广泛应用的关键挑战之一。本文深入探讨了幻觉问题的成因,包括训练数据的偏差、推理过程中的过度泛化以及缺乏外部验证机制。以DeepSeek系列模型为研究对象,我们分析了其在解

- Python Excel操作新玩法:从零到高手掌握openpyxl

xuefeng_210

python自动化java

openpyxl是Python中一个强大的第三方库,用于操作Excel文件,它可以读取、写入和修改Excel文件,并且支持Excel文件中的样式、图表等元素。openpyxl使得在Python中处理Excel文件变得非常简单和高效。本文将从入门到精通地介绍openpyxl的使用方法,带你掌握在Python中处理Excel文件的技巧。目录安装和导入创建和保存Excel文件读取Excel文件写入Exc

- 【数据库】MySQL数据类型decimal详解以及对于float和double两种类型精度问题的探索

明璐花生牛奶

数据库mysql数据库经验分享

引言或许很多同学都很好奇为什么在数据库里要引入decimal这一种数据类型来表示小数?使用float和double这两种数据类型来表示小数为什么不可以?那是因为float和double这两种类型可能会出现精度问题如果本文出现了错误,还请路过的大佬在评论区指出,您的批评是我前进的动力!谢谢!decimal数据类型参考文献:https://cloud.tencent.com/developer/art

- 本地运行Claude 3.7:成本与灵活性的双重优势

真智AI

python数据库人工智能RAG开发语言

您可能会问:为什么要像Claude3.7这样的专有模型在本地运行,尤其是当我的数据仍需发送到Anthropic的服务器时?为什么还要费劲地将其集成到本地?其实,有两个主要原因。第一,成本。在本地运行模型可以让您只为实际使用量付费,而不是每月固定支付20美元。这对于使用频率低或有限的用户来说,更加经济实惠。第二,灵活性。通过本地使用API,您可以将模型无缝集成到代码编辑器中,构建适合您工作区的自定义

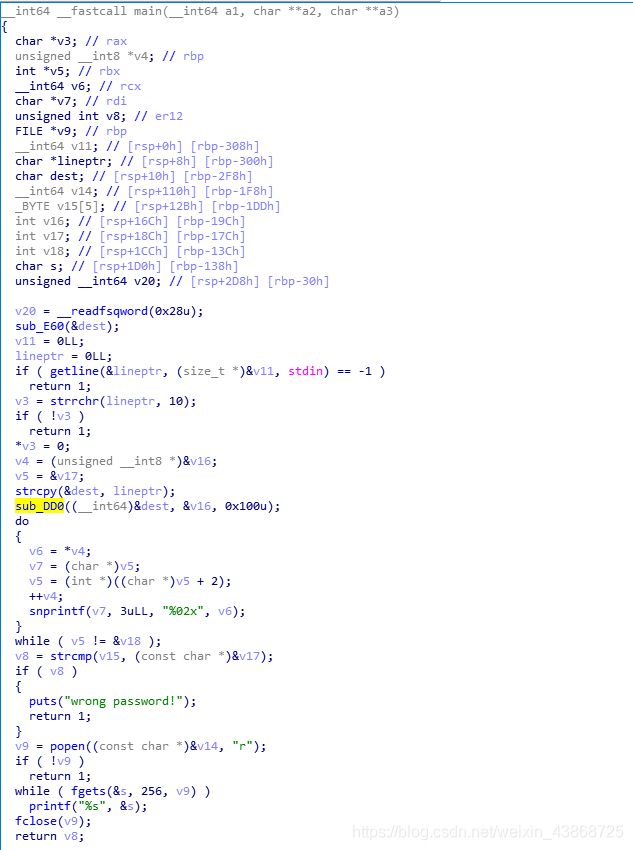

- 从零开始学习黑客技术,看这一篇就够了

网络安全-旭师兄

学习web安全python密码学网络安全

基于入门网络安全/黑客打造的:黑客&网络安全入门&进阶学习资源包黑客,对于很多人来说,是一个神秘的代名词,加之影视作品夸张的艺术表现,使得黑客这个本来只专注于技术的群体,散发出亦正亦邪的神秘色彩。黑客源自英文hacker一词,最初曾指热心于计算机技术、水平高超的电脑高手,尤其是程序设计人员,逐渐区分为白帽、灰帽、黑帽等。其中,白帽黑客被称为道德黑客。他们不会非法入侵用户网络,而是通过一系列测试检查

- 【绝对有用】C++ 数组越界 和并查集

fighting的码农(zg)-GPT

C++c++算法开发语言数据结构

遇到了一个地址越界错误(heap-buffer-overflow),通常这是因为程序试图读取或写入超过分配给缓冲区的内存空间。根据AddressSanitizer的错误报告,问题出现在您的Solution::longestConsecutive函数中,位于solution.cpp文件的第17行。下面是一些调试和解决这个问题的步骤:识别问题代码:错误报告显示问题发生在Solution::longes

- flutter-制作可缩放底部弹出抽屉评论区效果

冲浪的鹏多多

Flutterflutter

文章目录1.介绍2.效果展示3.结构分析4.完整代码5.总结1.介绍在Flutter开发中,底部弹出抽屉是一种常见的交互方式,它可以为用户提供额外的操作选项或展示更多的内容。本文将详细介绍如何使用Flutter实现一个可缩放的底部弹出抽屉效果,用户点击特定区域后会弹出底部抽屉,抽屉的高度可以通过手指滑动进行调整。当手指滑动距离超过一定阈值时,抽屉会关闭;否则,抽屉会恢复到初始高度。2.效果展示3.

- B端安全网关的简单实现

#六脉神剑

javajava网络安全springboot

安全网关中的DMZ内网穿透是一种结合网络安全隔离与穿透技术的解决方案,主要用于实现外部网络对内网资源的安全访问。其核心逻辑如下:一、DMZ区的安全隔离作用网络分区机制:DMZ(非军事区)是安全网关设置的中间隔离区域,用于部署对外提供服务的设备(如Web服务器、邮件服务器),与内网核心数据区域物理隔离。访问控制:外网用户仅能访问DMZ区资源,无法直接触及内网敏感数据,即使DMZ区设备被攻破,内

- 产品设计相关理论知识

计应UI4班 王运梅

笔记

1、伯斯塔尔法则(Postel’sLaw)系统/产品应保有一定程度的容错能力,在设计中表现为允许用户进行任何操作,即便是错的或无效的Blilibili安卓端头部区域除了[搜索栏]和其他几个按钮之外,任何地方点击都能够进入侧边栏,即使没有点击到[三条杠],因为这三条杠实在是太小了,用户极有可能没有点击到,所以干脆扩大了可触发的热区。2、美好即用效应当界面被设计得足够美观时,用户往往会容忍一些较为轻微

- 视频管理平台:应急安全生产的坚实护盾

智联视频超融合平台

音视频安全人工智能视频编解码网络协议

在应急安全生产中,视频管理平台作为现代科技的重要组成部分,发挥着不可替代的作用。它不仅能够实时监测生产环境,还能在事故发生时提供关键信息,帮助企业快速响应、降低损失。以下是视频管理平台在应急安全生产中的具体作用:一、实时监控与风险预警1、全方位监控:通过部署高清摄像头,覆盖生产车间、仓库、设备区等关键区域,实现无死角监控,确保安全隐患无处遁形。2、智能分析:结合AI算法,自动识别异常行为(如人员违

- 区跨链密码学

NO如果

密码学

1.哈希算法(Hash)❓1.1什么是哈希算法?区块链中为什么需要哈希?哈希算法是一种不可逆的、确定性的、固定长度的散列函数,用于将输入数据映射成固定长度的字符串。在区块链中的作用:数据完整性:确保区块内容未被篡改(MerkleTree)。唯一标识:区块哈希值用于唯一标识区块。密码学安全性:哈希值难以逆推,保证安全性。常见哈希算法:SHA-256(比特币):固定256位输出,抗碰撞强。Keccak

- 【Q&A】Qt中直接渲染和离屏渲染效率哪个高?

浅慕Antonio

Q&Aqt信息可视化开发语言

直接渲染和离屏渲染的效率取决于具体场景和实现方式,以下是详细对比分析:一、直接渲染(On-screenRendering)原理直接将图形数据绘制到屏幕缓冲区(BackBuffer),完成后通过交换缓冲区显示到屏幕。通常在paintEvent等事件中通过QPainter直接绘制。优势减少数据复制:无需额外的缓冲区传输,直接写入屏幕缓冲区。实时性高:适合需要快速更新的场景(如动画、实时数据可视化)。简

- BRAM消耗与FIFO的关系:有效利用FPGA资源的策略

kanhao100

HLSfpga开发

BRAM消耗与FIFO的关系:有效利用FPGA资源的策略引言在FPGA设计中,BRAM(BlockRAM)是用于存储数据的重要资源。有效管理和利用BRAM对于实现高性能数字系统至关重要。特别是对于需要频繁读写数据的应用,FIFO(先进先出)缓冲区的使用与BRAM的消耗之间存在着密切的关系。本文将探讨BRAM的消耗、FIFO的特性,以及如何正确利用BRAM以优化设计效率。1.BRAM的基本概念1.1

- 多线程编程之卫生间

周凡杨

java并发卫生间线程厕所

如大家所知,火车上车厢的卫生间很小,每次只能容纳一个人,一个车厢只有一个卫生间,这个卫生间会被多个人同时使用,在实际使用时,当一个人进入卫生间时则会把卫生间锁上,等出来时打开门,下一个人进去把门锁上,如果有一个人在卫生间内部则别人的人发现门是锁的则只能在外面等待。问题分析:首先问题中有两个实体,一个是人,一个是厕所,所以设计程序时就可以设计两个类。人是多数的,厕所只有一个(暂且模拟的是一个车厢)。

- How to Install GUI to Centos Minimal

sunjing

linuxInstallDesktopGUI

http://www.namhuy.net/475/how-to-install-gui-to-centos-minimal.html

I have centos 6.3 minimal running as web server. I’m looking to install gui to my server to vnc to my server. You can insta

- Shell 函数

daizj

shell函数

Shell 函数

linux shell 可以用户定义函数,然后在shell脚本中可以随便调用。

shell中函数的定义格式如下:

[function] funname [()]{

action;

[return int;]

}

说明:

1、可以带function fun() 定义,也可以直接fun() 定义,不带任何参数。

2、参数返回

- Linux服务器新手操作之一

周凡杨

Linux 简单 操作

1.whoami

当一个用户登录Linux系统之后,也许他想知道自己是发哪个用户登录的。

此时可以使用whoami命令。

[ecuser@HA5-DZ05 ~]$ whoami

e

- 浅谈Socket通信(一)

朱辉辉33

socket

在java中ServerSocket用于服务器端,用来监听端口。通过服务器监听,客户端发送请求,双方建立链接后才能通信。当服务器和客户端建立链接后,两边都会产生一个Socket实例,我们可以通过操作Socket来建立通信。

首先我建立一个ServerSocket对象。当然要导入java.net.ServerSocket包

ServerSock

- 关于框架的简单认识

西蜀石兰

框架

入职两个月多,依然是一个不会写代码的小白,每天的工作就是看代码,写wiki。

前端接触CSS、HTML、JS等语言,一直在用的CS模型,自然免不了数据库的链接及使用,真心涉及框架,项目中用到的BootStrap算一个吧,哦,JQuery只能算半个框架吧,我更觉得它是另外一种语言。

后台一直是纯Java代码,涉及的框架是Quzrtz和log4j。

都说学前端的要知道三大框架,目前node.

- You have an error in your SQL syntax; check the manual that corresponds to your

林鹤霄

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near 'option,changed_ids ) values('0ac91f167f754c8cbac00e9e3dc372

- MySQL5.6的my.ini配置

aigo

mysql

注意:以下配置的服务器硬件是:8核16G内存

[client]

port=3306

[mysql]

default-character-set=utf8

[mysqld]

port=3306

basedir=D:/mysql-5.6.21-win

- mysql 全文模糊查找 便捷解决方案

alxw4616

mysql

mysql 全文模糊查找 便捷解决方案

2013/6/14 by 半仙

[email protected]

目的: 项目需求实现模糊查找.

原则: 查询不能超过 1秒.

问题: 目标表中有超过1千万条记录. 使用like '%str%' 进行模糊查询无法达到性能需求.

解决方案: 使用mysql全文索引.

1.全文索引 : MySQL支持全文索引和搜索功能。MySQL中的全文索

- 自定义数据结构 链表(单项 ,双向,环形)

百合不是茶

单项链表双向链表

链表与动态数组的实现方式差不多, 数组适合快速删除某个元素 链表则可以快速的保存数组并且可以是不连续的

单项链表;数据从第一个指向最后一个

实现代码:

//定义动态链表

clas

- threadLocal实例

bijian1013

javathreadjava多线程threadLocal

实例1:

package com.bijian.thread;

public class MyThread extends Thread {

private static ThreadLocal tl = new ThreadLocal() {

protected synchronized Object initialValue() {

return new Inte

- activemq安全设置—设置admin的用户名和密码

bijian1013

javaactivemq

ActiveMQ使用的是jetty服务器, 打开conf/jetty.xml文件,找到

<bean id="adminSecurityConstraint" class="org.eclipse.jetty.util.security.Constraint">

<p

- 【Java范型一】Java范型详解之范型集合和自定义范型类

bit1129

java

本文详细介绍Java的范型,写一篇关于范型的博客原因有两个,前几天要写个范型方法(返回值根据传入的类型而定),竟然想了半天,最后还是从网上找了个范型方法的写法;再者,前一段时间在看Gson, Gson这个JSON包的精华就在于对范型的优雅简单的处理,看它的源代码就比较迷糊,只其然不知其所以然。所以,还是花点时间系统的整理总结下范型吧。

范型内容

范型集合类

范型类

- 【HBase十二】HFile存储的是一个列族的数据

bit1129

hbase

在HBase中,每个HFile存储的是一个表中一个列族的数据,也就是说,当一个表中有多个列簇时,针对每个列簇插入数据,最后产生的数据是多个HFile,每个对应一个列族,通过如下操作验证

1. 建立一个有两个列族的表

create 'members','colfam1','colfam2'

2. 在members表中的colfam1中插入50*5

- Nginx 官方一个配置实例

ronin47

nginx 配置实例

user www www;

worker_processes 5;

error_log logs/error.log;

pid logs/nginx.pid;

worker_rlimit_nofile 8192;

events {

worker_connections 4096;}

http {

include conf/mim

- java-15.输入一颗二元查找树,将该树转换为它的镜像, 即在转换后的二元查找树中,左子树的结点都大于右子树的结点。 用递归和循环

bylijinnan

java

//use recursion

public static void mirrorHelp1(Node node){

if(node==null)return;

swapChild(node);

mirrorHelp1(node.getLeft());

mirrorHelp1(node.getRight());

}

//use no recursion bu

- 返回null还是empty

bylijinnan

javaapachespring编程

第一个问题,函数是应当返回null还是长度为0的数组(或集合)?

第二个问题,函数输入参数不当时,是异常还是返回null?

先看第一个问题

有两个约定我觉得应当遵守:

1.返回零长度的数组或集合而不是null(详见《Effective Java》)

理由就是,如果返回empty,就可以少了很多not-null判断:

List<Person> list

- [科技与项目]工作流厂商的战略机遇期

comsci

工作流

在新的战略平衡形成之前,这里有一个短暂的战略机遇期,只有大概最短6年,最长14年的时间,这段时间就好像我们森林里面的小动物,在秋天中,必须抓紧一切时间存储坚果一样,否则无法熬过漫长的冬季。。。。

在微软,甲骨文,谷歌,IBM,SONY

- 过度设计-举例

cuityang

过度设计

过度设计,需要更多设计时间和测试成本,如无必要,还是尽量简洁一些好。

未来的事情,比如 访问量,比如数据库的容量,比如是否需要改成分布式 都是无法预料的

再举一个例子,对闰年的判断逻辑:

1、 if($Year%4==0) return True; else return Fasle;

2、if ( ($Year%4==0 &am

- java进阶,《Java性能优化权威指南》试读

darkblue086

java性能优化

记得当年随意读了微软出版社的.NET 2.0应用程序调试,才发现调试器如此强大,应用程序开发调试其实真的简单了很多,不仅仅是因为里面介绍了很多调试器工具的使用,更是因为里面寻找问题并重现问题的思想让我震撼,时隔多年,Java已经如日中天,成为许多大型企业应用的首选,而今天,这本《Java性能优化权威指南》让我再次找到了这种感觉,从不经意的开发过程让我刮目相看,原来性能调优不是简单地看看热点在哪里,

- 网络学习笔记初识OSI七层模型与TCP协议

dcj3sjt126com

学习笔记

协议:在计算机网络中通信各方面所达成的、共同遵守和执行的一系列约定 计算机网络的体系结构:计算机网络的层次结构和各层协议的集合。 两类服务: 面向连接的服务通信双方在通信之前先建立某种状态,并在通信过程中维持这种状态的变化,同时为服务对象预先分配一定的资源。这种服务叫做面向连接的服务。 面向无连接的服务通信双方在通信前后不建立和维持状态,不为服务对象

- mac中用命令行运行mysql

dcj3sjt126com

mysqllinuxmac

参考这篇博客:http://www.cnblogs.com/macro-cheng/archive/2011/10/25/mysql-001.html 感觉workbench不好用(有点先入为主了)。

1,安装mysql

在mysql的官方网站下载 mysql 5.5.23 http://www.mysql.com/downloads/mysql/,根据我的机器的配置情况选择了64

- MongDB查询(1)——基本查询[五]

eksliang

mongodbmongodb 查询mongodb find

MongDB查询

转载请出自出处:http://eksliang.iteye.com/blog/2174452 一、find简介

MongoDB中使用find来进行查询。

API:如下

function ( query , fields , limit , skip, batchSize, options ){.....}

参数含义:

query:查询参数

fie

- base64,加密解密 经融加密,对接

y806839048

经融加密对接

String data0 = new String(Base64.encode(bo.getPaymentResult().getBytes(("GBK"))));

String data1 = new String(Base64.decode(data0.toCharArray()),"GBK");

// 注意编码格式,注意用于加密,解密的要是同

- JavaWeb之JSP概述

ihuning

javaweb

什么是JSP?为什么使用JSP?

JSP表示Java Server Page,即嵌有Java代码的HTML页面。使用JSP是因为在HTML中嵌入Java代码比在Java代码中拼接字符串更容易、更方便和更高效。

JSP起源

在很多动态网页中,绝大部分内容都是固定不变的,只有局部内容需要动态产生和改变。

如果使用Servl

- apple watch 指南

啸笑天

apple

1. 文档

WatchKit Programming Guide(中译在线版 By @CocoaChina) 译文 译者 原文 概览 - 开始为 Apple Watch 进行开发 @星夜暮晨 Overview - Developing for Apple Watch 概览 - 配置 Xcode 项目 - Overview - Configuring Yo

- java经典的基础题目

macroli

java编程

1.列举出 10个JAVA语言的优势 a:免费,开源,跨平台(平台独立性),简单易用,功能完善,面向对象,健壮性,多线程,结构中立,企业应用的成熟平台, 无线应用 2.列举出JAVA中10个面向对象编程的术语 a:包,类,接口,对象,属性,方法,构造器,继承,封装,多态,抽象,范型 3.列举出JAVA中6个比较常用的包 Java.lang;java.util;java.io;java.sql;ja

- 你所不知道神奇的js replace正则表达式

qiaolevip

每天进步一点点学习永无止境纵观千象regex

var v = 'C9CFBAA3CAD0';

console.log(v);

var arr = v.split('');

for (var i = 0; i < arr.length; i ++) {

if (i % 2 == 0) arr[i] = '%' + arr[i];

}

console.log(arr.join(''));

console.log(v.r

- [一起学Hive]之十五-分析Hive表和分区的统计信息(Statistics)

superlxw1234

hivehive分析表hive统计信息hive Statistics

关键字:Hive统计信息、分析Hive表、Hive Statistics

类似于Oracle的分析表,Hive中也提供了分析表和分区的功能,通过自动和手动分析Hive表,将Hive表的一些统计信息存储到元数据中。

表和分区的统计信息主要包括:行数、文件数、原始数据大小、所占存储大小、最后一次操作时间等;

14.1 新表的统计信息

对于一个新创建

- Spring Boot 1.2.5 发布

wiselyman

spring boot

Spring Boot 1.2.5已在7月2日发布,现在可以从spring的maven库和maven中心库下载。

这个版本是一个维护的发布版,主要是一些修复以及将Spring的依赖提升至4.1.7(包含重要的安全修复)。

官方建议所有的Spring Boot用户升级这个版本。

项目首页 | 源