17上海市网络安全大赛wp【web】

Some words

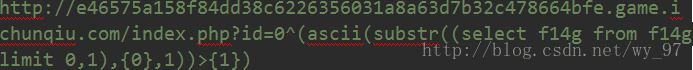

脚本测试为limit 81的时候可以试出f14g,,尝试出,字段名也是f14g

继续这个爆破,脚本放下面

出flag

Welcome To My Blog

通过awvs发现home.php

猜测测试出passage.php和album.php

猜测action是文件读取,尝试,flag

![]()

查看源码出

Step by step

Robots.txt->Code.zip获取源码,花钱解码(心疼自己)获得正常代码

审计源码,通过$seed生成对应种子的表,

上述这种表为,seed,16随机数,10位随机数

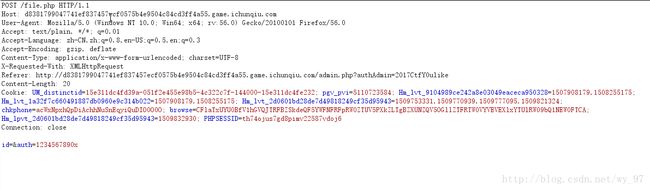

查表到admin.php

注意到get参数

通过弱口令true获得file.php

注意到auth的值

源码审计file.php,最终构造得flag