背景:

nextcloud的mysql数据库被黑,删库勒索。参考:记一次mysql数据库被勒索(上)

mysql数据库恢复成功,nextcloud还是无法连接。参考:记一次mysql数据库被勒索(中)

正文:

经过一番研究,发现nextcloud在第一次数据库配置成功后,会创建一个oc_root的帐号,之后就会使用oc_root帐号来连接数据库。

而oc_root的密码,并不是在配置的时候设置的管理员root的密码,貌似是nextcloud自己生成的。

加密算法应该跟这里面的passwordsalt 有关系,重新配置数据库,这个盐值就会变化。

而之前手贱,想通过配置新数据库,来恢复nextcloud,又没有把config.php文件备份下来。

结果,现在的nextcloud所用的密码,无法连接原来的mysql数据库了。。T_T

以上结论是经过反复试验得出的,不一定严谨~~

于是,就想到一个方法:

1, 使用nextcloud连接新的数据库,重新生成oc_root帐号和config.php文件;

2,从新的数据库里面,获取oc_root创建的SQL,导入到旧数据库里面;

3,手动修改config.php文件,将dbhost指向旧数据库;

※ 这个方法能行的通,前提就是加盐算法,只用于oc_root连接数据库,其他数据表里面没有使用这个盐,赌一把了~~

试验过程:

1,启动新mysql的docker容器;

2,删除nextcloud的config.php文件,并在configh目录下touch CAN_INSTALL 文件;

3,浏览器刷新nextcloud,输入新的mysql容器IP,其他配置保持与旧数据库一致;

※ 需要提前将nextcloud管理员帐号对应的目录重命名,否则会提示用户名已经存在。

4,等nextcloud的数据库配置完成,查看创建oc_root用户的SQL文:

还是通过binlog来:

# mysqlbinlog /var/lib/mysql/binlog.000002 > /var/lib/mysql/2.sql

找到创建帐号、设置权限的SQL语句

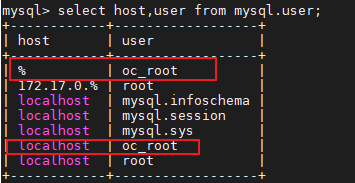

5, 在旧的数据库中执行以下操作

删除原来的oc_root帐号:delete from user where user='oc_root';

创建新的oc_root帐号:

在创建oc_root@%时,会报 ERROR 1396 (HY000): Operation CREATE USER failed for 'oc_root'@'%' 的错误。

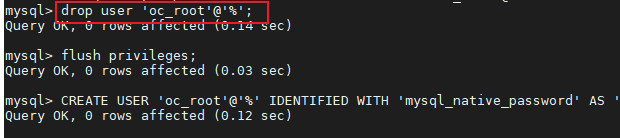

需要,先进行drop user 操作:

mysql> drop user 'oc_root'@'%';

Query OK, 0 rows affected (0.14 sec)

mysql> flush privileges;

Query OK, 0 rows affected (0.03 sec)

再进行权限设置(也是从binlog里面拷贝出来的):

GRANT SELECT, INSERT, UPDATE, DELETE, CREATE, DROP, REFERENCES, INDEX, ALTER, CREATE TEMPORARY TABLES, LOCK TABLES, EXECUTE, CREATE VIEW, SHOW VIEW, CREATE ROUTINE, ALTER ROUTINE, EVENT, TRIGGER ON `nextcloud`.* TO 'oc_root'@'%';

改完权限,记得要flush privileges,才可以生效。

6,修改nextcloud 的config.php文件,将dbhost改为旧数据的IP

浏览器中刷新一下nextcloud页面,终于出现久违的登陆框。

用之前的帐号登陆,也可以显示之前的文件内容了,大功告成!

========================================================================

这次勒索事件,给我上了很重要一课:

1,公网是很危险的地方,随时有各种人用各种工具在扫描你的机器;

2,密码设置复杂一些,防火墙不能关闭,端口能不开放就不开放;

3,数据库、重要文件,及时做备份;