防火墙双机热备VRRP、VGMP

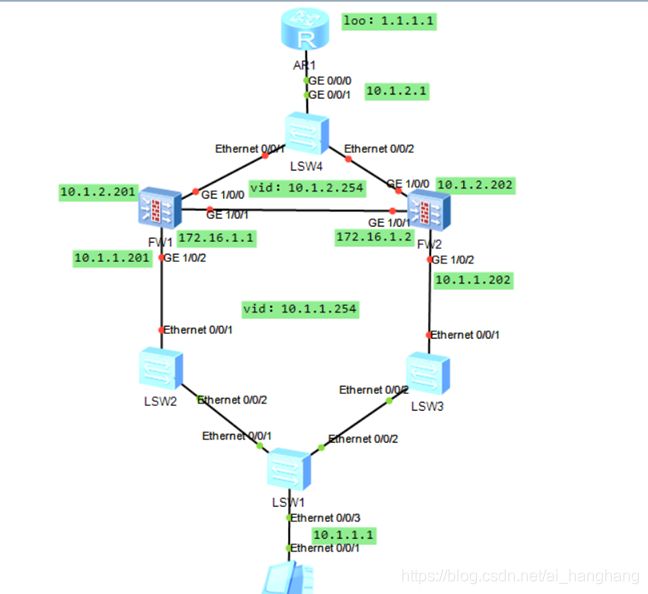

实验拓扑图:

传统组网中,只有一台防火墙部署在出口,当防火墙出现故障后,内部网络中所有以防火墙作为默认网关的主机与外部网络之间的通讯中断,通讯可靠性无法保证。

双机热备份技术的出现改变了可靠性难以保证的尴尬状态,通过在网络出口位置部署两台或多台网关设备,保证了内部网络于外部网络之间的通讯畅通。

USG防火墙作为安全设备,一般会部署在需要保护的网络和不受保护的网络之间,即位于业务接口点上。在这种业务点上,如果仅仅使用一台USG防火墙设备,无论其可靠性多高,系统都可能会承受因为单点故障而导致网络中断的风险。为了防止一台设备出现意外故障而导致网络业务中断,可以采用两台防火墙形成双机备份。

为了避免路由器传统组网所引起的单点故障的发生,通常情况可以采用多条链路的保护机制,依靠动态路由协议进行链路切换。但这种路由协议来进行切换保护的方式存在一定的局限性,当不能使用动态路由协议时,仍然会导致链路中断的问题,因此推出了另一种保护机制VRRP(虚拟路由冗余协议)来进行。采用VRRP的链路保护机制比依赖动态路由协议的广播报文来进行链路切换的时间更短,同时弥补了不能使用动态路由情况下的链路保护

VRRP(Virtual Router Redundancy Protocol)是一种基本的容错协议。

备份组:同一个广播域的一组路由器组织成一个虚拟路由器,备份组中的所有路由器一起,共同提供一个虚拟IP地址,作为内部网络的网关地址。

主(Master)路由器:在同一个备份组中的多个路由器中,只有一台处于活动状态,只有主路由器能转发以虚拟IP地址作为下一跳的报文。

备份(Backup)路由器:在同一个备份组中的多个路由器中,除主路由器外,其他路由器均为备份路由器,处于备份状态。

推荐实验步骤;

-

接口配置IP地址加入不同的区域

-

配置安全策略和缺省路由

-

配置NAT地址转换(NAPT)

-

配置相互传输心跳信息及vrrp

-

配置生成树

验证数据包往返路径

1、接口配置IP地址加入不同的区域

1)配置Ip地址

[R1]interface LoopBack 0

[R1-LoopBack0]ip address

1.1.1.1 32

[R1-LoopBack0]quit

[R1]interface GigabitEthernet

0/0/0

[R1-GigabitEthernet0/0/0]ip

address 10.1.2.1 24

[R1-GigabitEthernet0/0/0]quit

[FW1]interface GigabitEthernet

1/0/0

[FW1-GigabitEthernet1/0/0]ip

address 10.1.2.201 24

[FW1-GigabitEthernet1/0/0]quit

[FW1]interface GigabitEthernet

1/0/1

[FW1-GigabitEthernet1/0/1]ip

address 172.16.1.1 24

[FW1-GigabitEthernet1/0/1]quit

[FW1]interface GigabitEthernet

1/0/2

[FW1-GigabitEthernet1/0/2]ip

address 10.1.1.201 24

[FW1-GigabitEthernet1/0/2]quit

[FW2]interface GigabitEthernet

1/0/0

[FW2-GigabitEthernet1/0/0]ip

address 10.1.2.202 24

[FW2-GigabitEthernet1/0/0]quit

[FW2]interface GigabitEthernet

1/0/1

[FW2-GigabitEthernet1/0/1]ip

address 172.16.1.2 24

[FW2-GigabitEthernet1/0/1]quit

[FW2]interface GigabitEthernet

1/0/2

[FW2-GigabitEthernet1/0/2]ip

address 10.1.1.202 24

[FW2-GigabitEthernet1/0/2]quit

2)将接口加入区域

[FW1]firewall zone trust

[FW1-zone-trust]add interface

GigabitEthernet 1/0/2

[FW1-zone-trust]quit

[FW1]firewall zone untrust

[FW1-zone-untrust]add interface

GigabitEthernet 1/0/0

[FW1-zone-untrust]quit

[FW1]firewall zone dmz

[FW1-zone-dmz]add interface

GigabitEthernet 1/0/1

[FW1-zone-dmz]quit

[FW2]firewall zone trust

[FW2-zone-trust]add interface

GigabitEthernet 1/0/2

[FW2-zone-trust]quit

[FW2]firewall zone untrust

[FW2-zone-untrust]add interface

GigabitEthernet 1/0/0

[FW2-zone-untrust]quit

[FW2]firewall zone dmz

[FW2-zone-dmz]add interface

GigabitEthernet 1/0/1

[FW2-zone-dmz]quit

2、配置安全策略和静态路由

1)配置安全策略允许DMZ和local区域互相通信

[FW1]security-policy

[FW1-policy-security]rule name qqq

[FW1-policy-security-rule-qwe]source-zone

local

[FW1-policy-security-rule-qwe]source-zone

dmz

[FW1-policy-security-rule-qwe]destination-zone

local

[FW1-policy-security-rule-qwe]destination-zone

dmz

[FW1-policy-security-rule-qwe]action

permit

[FW1-policy-security-rule-qwe]quit

[FW2]security-policy

[FW2-policy-security]rule name qqq

[FW2-policy-security-rule-qwe]source-zone

local

[FW2-policy-security-rule-qwe]source-zone

dmz

[FW2-policy-security-rule-qwe]destination-zone

local

[FW2-policy-security-rule-qwe]destination-zone

dmz

[FW2-policy-security-rule-qwe]action

permit

[FW2-policy-security-rule-qwe]quit

2)配置安全策略允许trust访问untrust区域

[FW1]security-policy

[FW1-policy-security]rule name aaa

[FW1-policy-security-rule-asd]source-zone

trust

[FW1-policy-security-rule-asd]destination-zone

untrust

[FW1-policy-security-rule-asd]action

permit

[FW1-policy-security-rule-asd]quit

[FW2]security-policy

[FW2-policy-security]rule name aaa

[FW2-policy-security-rule-asd]source-zone

trust

[FW2-policy-security-rule-asd]destination-zone

untrust

[FW2-policy-security-rule-asd]action

permit

[FW2-policy-security-rule-asd]quit

3)配置路由

[FW1]ip route-static 0.0.0.0 0.0.0.0

GigabitEthernet 1/0/0 10.1.2.1

[FW2]ip route-static 0.0.0.0 0.0.0.0

GigabitEthernet 1/0/0 10.1.2.1

[R1]ip route-static 0.0.0.0

0.0.0.0 10.1.2.201

[R1]ip route-static 0.0.0.0 0.0.0.0

10.1.2.202

3、配置NAT地址转换(NAPT)

1)配置地址池

[FW1]nat address-group napt

[FW1-address-group-napt]section

0 10.1.2.254 10.1.2.254

[FW1-address-group-napt]quit

[FW2]nat address-group napt

[FW2-address-group-napt]section

0 10.1.2.254 10.1.2.254

[FW2-address-group-napt]quit

2)配置nat策略

[FW1]nat-policy

[FW1-policy-nat]rule name www

[FW1-policy-nat-rule-qqq]source-zone

trust

[FW1-policy-nat-rule-qqq]destination-zone

untrust

[FW1-policy-nat-rule-qqq]action

nat address-group napt

[FW1-policy-nat-rule-qqq]quit

[FW2]nat-policy

[FW2-policy-nat]rule name www

[FW2-policy-nat-rule-qqq]source-zone

trust

[FW2-policy-nat-rule-qqq]destination-zone

untrust

[FW2-policy-nat-rule-qqq]action

nat address-group napt

[FW2-policy-nat-rule-qqq]quit

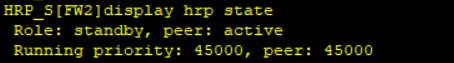

4、 配置相互传输心跳信息及vrrp

配置相互传输心跳信息

[FW1]hrp interface GigabitEthernet 1/0/1

remote 172.16.1.2

[FW2]hrp interface GigabitEthernet 1/0/1

remote 172.16.1.1

[FW1]hrp enable

[FW2]hrp enable

HRP_S[FW2]hrp standby-device

2)配置vrrp

HRP_M[FW1]interface GigabitEthernet 1/0/0

(+B)

HRP_M[FW1-GigabitEthernet1/0/0]vrrp

vrid 1 virtual-ip 10.1.2.254 24 active

HRP_M[FW1-GigabitEthernet1/0/0]quit

HRP_M[FW1]interface GigabitEthernet 1/0/2

(+B)

HRP_M[FW1-GigabitEthernet1/0/2]vrrp

vrid 2 virtual-ip 10.1.1.254 24 active

HRP_M[FW1-GigabitEthernet1/0/2]quit

HRP_S[FW2]interface GigabitEthernet 1/0/0

HRP_S[FW2-GigabitEthernet1/0/0]vrrp

vrid 1 virtual-ip 10.1.2.254 24 standby

HRP_S[FW2-GigabitEthernet1/0/0]quit

HRP_S[FW2]interface GigabitEthernet 1/0/2

HRP_S[FW2-GigabitEthernet1/0/2]vrrp

vrid 2 virtual-ip 10.1.1.254 24 standby

HRP_S[FW2-GigabitEthernet1/0/2]quit

5、配置生成树

[SW1]stp mode mstp

[SW1]stp region-configuration

[SW1-mst-region]region-name

benet.com

[SW1-mst-region]revision-level

1

[SW1-mst-region]instance 1 vlan

1

[SW1-mst-region]active region-configuration

[SW3]stp mode mstp

[SW3]stp region-configuration

[SW3-mst-region]region-name

benet.com

[SW3-mst-region]revision-level

1

[SW3-mst-region]instance 1 vlan

1

[SW3-mst-region]active region-configuration

[SW3]stp instance 1 root secondary

[SW2]stp mode mstp

[SW2]stp region-configuration

[SW2-mst-region]region-name

benet.com

[SW2-mst-region]revision-level

1

[SW2-mst-region]instance 1 vlan

1

[SW2-mst-region]active region-configuration

[SW2]stp instance 1 root primary

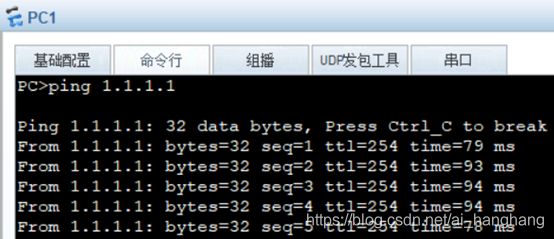

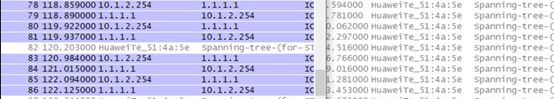

6、验证数据包往返路径