信息隐藏综述

1.基本原理

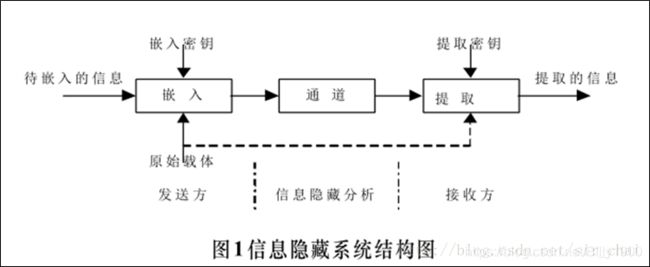

信息隐藏是把一个有意义的信息隐藏在另一个称为公开载体(Cover) 的信息中得到隐蔽载体 S(Stego Cover),非法者不知道这个普通信息中是否隐藏了其他的信息,而且即使知道也难以提取或去除隐藏的信息。所用的载体可以是文本、图像、声音及视频等。为增加攻击的难度,也可以把加密与信息隐藏技术结合起来,即先对消息 M 加密得到密文消息 M',再把 M'隐藏到载体 C 中。这样攻击者要想获得消息,就首先要检测到消息的存在,并知道如何从隐蔽的载体 S 中提取 M'及如何对 M'解密以恢复消息 M。

2. 研究现状

信息隐藏的主要方法包括在时间域、空间域、变换域的隐藏,另外还有基于文件格式和载体生成技术的隐藏 [7~11] 。目前研究得最多和最深入的是在静止图像中的隐藏,一方面是由于图像具有较大的冗余空间来隐藏信息,另一方面图像处理工具较多且隐藏效果很直观。

在图像中的信息隐藏方法主要有:位平面替换、基于调色板的隐藏、DCT 域隐藏、小波域隐藏、图像变形技术等,另外还有基于视觉掩蔽效应的隐藏。以位平面为代表的空间域信息隐藏技术具有容量大、处理简单的优点,但是隐藏信息抵抗各种处理(如滤波、压缩等)的能力比较弱。而以 DCT 域隐藏为代表的基于变换域隐藏的特点是,隐藏信息的安全性比较强,能够抵抗各种压缩处理,但是隐藏的数据容量有限。

1)视频信号可以看成是一帧一帧的静止图像组成的视频流。这样的原始视频流的数据量很大,因此一般都是以视频压缩的方式来保存。视频的信息隐藏一般分为三种,一种是在原始视频流中隐藏信息,可以直接使用静止图像的隐藏算法,但是处理的数据量很大,并且抵抗压缩的能力较弱。第二种是在 MPEG2 视频压缩算法中嵌入隐藏算法,在压缩的同时进行信息隐藏。第三种是在压缩后的视频信号中进行隐藏,这类算法对视频质量影响不大,稳健性好,但是可以隐藏的数据量不大。

2)声音信号中的信息隐藏又不同于图像和视频,声音信号的特点是,采样的低电平对听觉影响较大,并且采样点间具有相关性,并且还可以利用人耳对某些声音频段的不敏感性以及对相位的不敏感性来进行信息的隐藏。在声音中的信息隐藏算法主要包括在时域、频域和压缩域中的信息隐藏,具体来讲有在时域中的回声隐藏、在 DFT 中的相位隐藏、在 DWT 中的频域隐藏、还有利用听觉掩蔽效应的弱音隐藏等算法。在声音中隐藏信息的难点在于,一方面人的听觉比视觉更敏感,因此对隐藏算法的健壮性要求更高。另一方面,对声音信号的评价还没有一个比较有效的标准。

3)文本信号中的信息隐藏主要分为两大类,一类算法是通过调整文本的行间距、字间距来隐藏信息,另一类算法则是利用载体生成技术,将一段要隐藏的机密信息通过一个文本生成器,产生一段有意义的文本。文本信号中存在的冗余度很小,因此在文本中隐藏信息是一个较困难的问题,并且隐藏信息的稳健性还有待进一步提高。

- 数字水印是向多媒体数据(如图像、声音、视频信号等)中添加某些数字信息以达到版权保护等作用。如果没有稳健性的要求,水印与信息隐藏技术的处理本质上是完全一致的。

- 数字指纹是在数字产品的每一份拷贝中加入一个唯一的标志,通过这样的标志,可以区分一个数字产品所售出的每一份拷贝。

- 叠像术是由可视化密码技术发展而来的一种新的信息伪装技术。可视密码术的思想是把要隐藏的机密信息通过算法隐藏到两个或多个子密钥图片中。而若把所有的图片叠加在一起,则能恢复出原有的机密信息。

- 潜信道又名隐信道,顾名思义,就是指普通人感觉不到此种信道的存在,从而“黑客”可以利用这些感觉不到而又真实存在的信道来传送(或存储)机密信息。潜信道的种类很多,有些潜信道是设计者有意打下的埋伏,有些潜信道则是无意之中构建的。滥用文件名,数据链路层中数据帧的未使用部分、IP 包的时间戳部分等都可以被巧妙地用来传递信息。接入控制机制中的漏洞、收发双方存在的共享资源、特洛伊木马等都可以用来构造各种各样的潜信道。

3.数字水印

3.1 数字水印的原理特点

所谓数字水印技术,就是将特定的数字信息(如身份信息、序列号、文字或图像标志等)嵌入到图像、音频、视频或软件等各种数字产品中,以达到信息安全和版权保护等目的。数字水印是嵌在数字作品中的数字信号,水印的存在要以不破坏原始作品的欣赏价值和使用价值为原则。一般来说,数字水印应具有以下的基本特征:隐蔽性、安全性、鲁棒性、确定性。

3.2 数字水印的算法结构

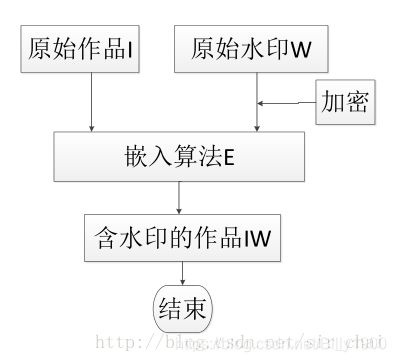

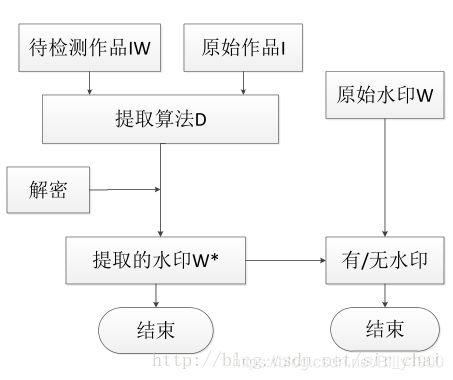

数字水印算法一般包括两个方面:水印的嵌入和水印的提取(或检测)。

Fig.1 数字水印嵌入过程

Fig.2 数字水印提取过程

3.3 数字水印所面临的攻击

水印攻击与鲁棒性可以说是一对矛盾。要设计出鲁棒性的水印算法,必须先研究水印攻击的方法。目前的文献已经陆续描述了很多水印攻击方法。下面以攻击嵌入图像中的水印为例,介绍3类主要的水印攻击方法:

- 几何攻击:通过对水印作品进行某种处理,削弱,破坏嵌入的水印或者使水印检测器检测不出实际还存在的水印。这些攻击方法包括叠加噪声、滤波、剪切、平移、旋转、缩放、JPEG或JPEG2000有损压缩等。能否抵御此类攻击是目前绝大多数水印算法性能评价的首要目标。

- 伪造攻击:即试图通过伪装原始数字作品和原始水印来迷惑版权保护。如攻击者并没有除去水印,而是在待检测作品中嵌入了他自己的水印,从而导致所有权的争议。此类攻击实际上使水印的版权保护功能受到了挑战。

- 共谋攻击:指利用一副作品的多个加了不同水印的版本,生成一个原作品的近似,从而将水印除去。最简单的实现是假设嵌入的水印服从平均分布,利用统计或平均的方法来计算近似作品。

3.4 数字水印的分类研究现状

数字水印根据嵌入方法的不同可分为两大类:空域水印和变换域水印,较早的水印算法从本质上来说都是空域上的,水印直接加载在原始载体作品的数据上。空域水印最典型的算法就是最低有效位方法(LSB)。基于变换域的技术是先将作品做某种变换,然后把水印嵌入到作品的变换域中(如DCT域、DWT域等)。从目前的状况看,变换域方法正变得日益普遍并以小波变换的水印算法研究最热。相对于空域方法而言,变换域方法通常都具有更好的鲁棒性。

3.5 数字水印的应用现状与前景

版权保护、认证与防伪、隐式注解、隐秘通信

4. 数字指纹

数字指纹是在数字产品的每一份拷贝中加入一个唯一的标志,通过这样的标志,可以区 分一个数字产品所售出的每一份拷贝。它与数字水印的区别在于,数字水印是在数字产品中 加入标识,表示数字产品的所有者,当发生版权纠纷时可以据此确定数字产品的原始作者, 而数字指纹则更针对于所售出的每一份拷贝的跟踪,如果发现非法复制的产品,可以根据其 中的数字指纹指认是由哪一个用户进行的非法复制。利用数字指纹技术可以有效防止合法用户对数字产品进行非法传播以及非法牟利。数字指纹的应用范围包括数字图像、影视、音乐、 程序以及文本等。

目前数字指纹的研究主要集中在数字图像中,利用这个技术,可以查出非法盗版的图像 产品以及制造非法盗版的源头。在实际应用中,非法盗版者可能串通起来试图合谋擦除每个 拷贝中的数字指纹,如两个用户串通起来,对他们所购买的数字图像产品进行对比,找到图 像中数字指纹隐藏的位置,然后擦除它们,这样就可能制造出不包含数字指纹的图像,因此 达到了盗版的目的。针对这样的问题,已经提出了一种新的算法[25, 26],它可以防止用户串通 的非法复制,并且可以跟踪到是哪两个或多个用户合谋进行的非法复制。

5.叠像术

叠像术是由可视化密码技术发展而来的一种新的信息伪装技术。可视密码术的思想是把 要隐藏的机密信息通过算法隐藏到两个或多个子密钥图片中。这些图片可以存在磁盘上,或 印刷到透明胶片上。在每一张图片上都有随机分布的黑点和白点。由于黑、白点的随机分布, 持有单张图片的人不论用什么方法,都无法分析出任何有用的信息。而若把所有的图片叠加 在一起,则能恢复出原有的机密信息。由于该方法简单有效,其恢复只要通过人的视觉系统 就可识别,而无须大量的计算和密码学知识,所以其应用更为广泛。通过该技术产生的每一 张图像也可以不是随机噪声图像,而是常人能看懂的图像:图像上有不同的文字或图画,与 一般资料无异,只要将一定数量的图像叠加在一起,则原来每一张图像上的内容都将消失, 而被隐藏的秘密内容出现。至于单个图像无论是失窃还是被泄露,都不会给信息的安全带来 灾难性的破坏。由于每一张图像的“可读性”,使其达到了更好的伪装效果,可以十分容易地 逃过拦截者、攻击者的破解,而且,在一定的条件下,从理论上可以证明该技术是不可破译 的,能够达到最优安全性。

与以往的密码技术、密钥分享技术相比较,叠像技术有如下几个突出的特点[27]:

(1) 隐蔽性:这是数据伪装的基本要求,隐藏的秘密不能被常人看见;

(2) 安全性:无论用任何方法任何手段对单张图像进行分析,都不能得到任何有用的信 息。从数学上也可以证明,叠像技术能达到最优安全性,因而是不可破译的;

(3) 秘密恢复的简单性:不同于其他任何一种信息伪装技术,叠像技术在恢复秘密时无 须任何计算,只要将图像简单的叠加即能恢复秘密。

(4) 通用性:使用者无需密码学的知识,任何人都可以使用该技术,这也是与其他技术 不同的一个重要方面。

关于叠像术,目前最成熟的是黑白图片的叠像术,但是灰度图像的叠像术研究也已经取 得了重要进展[3,5]。

6.潜信道

潜信道又名隐信道,顾名思义,就是指普通人感觉不到此种信道的存在,从而“黑客” 可以利用这些感觉不到而又真实存在的信道来传送(或存储)机密信息。潜信道的种类很多, 有些潜信道是设计者有意打下的埋伏,有些潜信道则是无意之中构建的。目前,潜信道研究 的系统理论还未形成[28,29],下面仅介绍一些常见的潜信道例子:

(1)在计算机时代,几乎任何消息都可以作为秘密通信的载体,如在普通电话交谈中, 机密信息可以隐藏在话音中进行传递;视频会议系统中,将消息隐藏在基于 DCT 压缩的视频 流中;在可执行文件中加入一段特定代码,不影响原来软件的执行,而这段特定代码代表了 某些机密信息。

(2)在操作系统中也存在隐蔽信道,如恶意程序可以利用隐蔽信道将敏感信息从高安 全级的系统区域传递到低安全级的系统区域。另外,在 OSI网络模型中,存在许多可能用来 传输秘密信息的隐蔽信道,如数据链路层中数据帧的未使用部分、IP 包的时间戳部分等都可 以被巧妙地用来传递信息。

(3)在以 ElGamal 数字签名方案和 DSS 数字签名方案等为代表的绝大多数数字签名方 案中也都存在着潜信道。数字签名方案中的潜信道是由 Simmons 首先在 1985 年发现的,他 还基于这种潜信道证明了当时美国用于“第二阶段限制战略武器会谈条约”核查系统中的安 全协议的基本缺陷。利用数字签名方案中的潜信道,收、发双方可以避开监视者而进行隐蔽 通信,实际上,他们只需按下述协议就可以达到目的:( 1)发方生成一个无意义的消息 M; (2)发方利用与收方共享的密钥对 M 进行签名,同时将潜信息嵌入签名之中;( 3)监视者 虽然可以获得签名消息,但是他无法发现可疑之处;( 4)收方验证发方的签名;( 5)收方用 与发方共享的密钥从接收的无意义消息中提取出潜信息。

(4)网络设计与实现中的疏忽也可以用来建立潜信道。例如,滥用文件名就可以建立 潜信道。假如允许高级用户与低级用户都可列出在给定时间系统中所有正在工作用户的名字, 则高级用户就可用用户名进行编码建立一个潜信道来递送潜信息,而低级用户可根据用户名 登录表译出潜信息。

(5)接入控制机制中的漏洞、收发双方存在的共享资源、特洛伊木马等都可以用来构 造各种各样的潜信道。