交换篇(6.4) 06. 防火墙HA下的多台交换机连接方法(下) ❀ 飞塔交换机 (FortiSwitch)

【简介】FortiSwtich大多是二层交换机,那么在防火墙HA的环境下,FortiSwitch二层交换机是不是也能做到象其它三层交换机堆叠功能那样,保证两台核心交换机始终有一台能正常工作呢?

![]() MCLAG

MCLAG

MCLAG(Multi-Chassis Link Aggregation Group)多设备间的链路聚合组,通过将两个FortiSwitch交换机分组在一起,从而提供节点级冗余,以便它们作为网络上的单个交换机出现。如果任意一个交换机发生故障,MCLAG将继续工作,不会出现任何中断,从而提高网络弹性并消除与生成树协议(STP)相关的延迟。

MCLAG要求:

- 两个对等交换机应该具有相同的硬件型号和相同的软件版本。不匹配的配置可以工作,但不受支持。

- 每个MCLAG最多有两个FortiSwitch交换机。

- 路由特性在MCLAG中不可用。

- 当min_bundle或max_bundle与MCLAG结合使用时,bundle限制属性仅应用于本地聚合接口。

- 在全局开关级别上,必须启用mclag-STP感知,并且必须在所有ICL中继上启用STP。

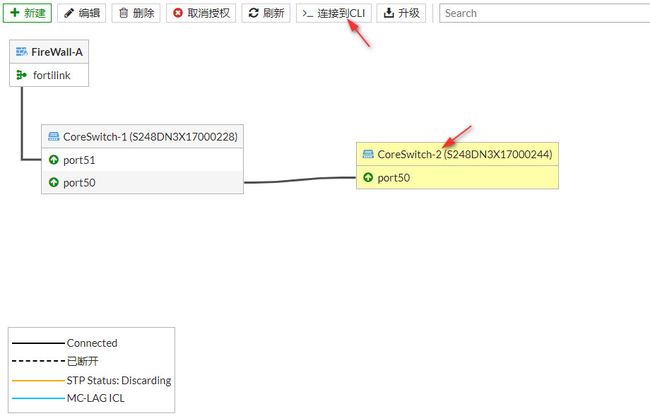

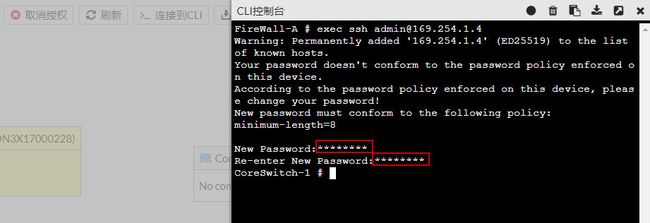

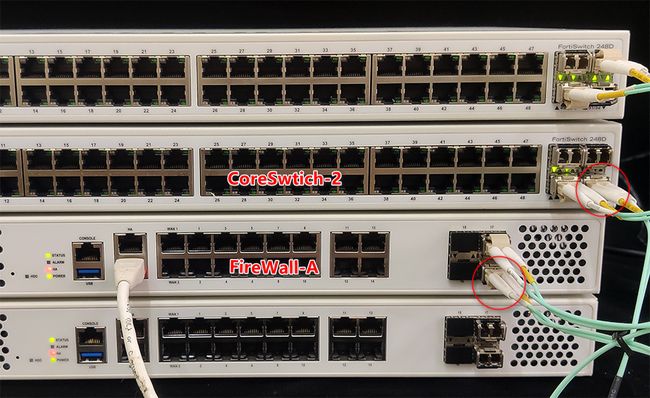

① 选择CoreSwtich-2,点击【连接到CLI】,进入交换机的命令配置窗口。

② 第一次登录交换机的时候,要求输入两次新的密码,最小长度为8位。

③ 输入命令 config switch trunk,用 edit ? 查看Trunk名称,有一条连接CoreSwtich-1的Trunk,编辑Trunk,设置 mclag-icl 为启用,end 退出并保存配置。

④ 日志上可以看到启用MCLAG的变化。

⑤ 在交换机拓朴中选择coreswitch-1,点击【连接到CLI】。

⑥ 同样,初次登录交换机CoreSwitch-1,也需要输入两次新的密码,密码长度最小为8位。

⑦ 输入命令 config switch trunk,用 edit ? 查看Trunk名称,和CoreSwitch-2不一样,这里有两条Trunk,一条连FireWall-A,一条连CoreSwtich-2,编辑到CoreSwitch-2的Trunk,设置 mclag-icl 为启用,end 退出并保存配置。

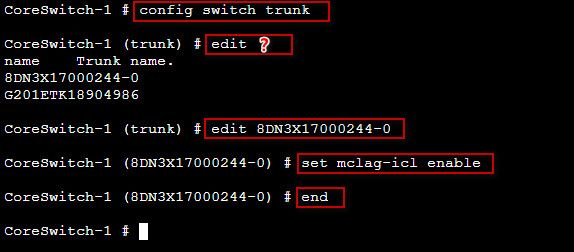

⑧ 交换机拓朴显示,CoreSwitch-1和CoreSwtich-2是MC-LAG ICL 连接了。

![]() FireWall-A 闭环

FireWall-A 闭环

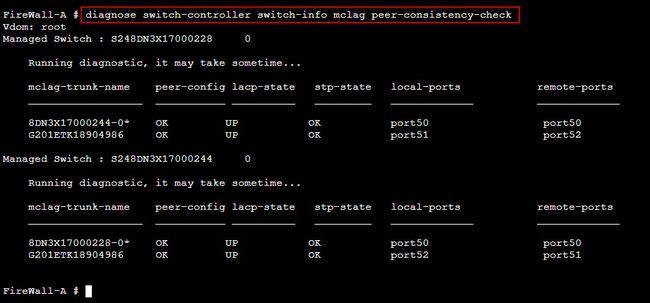

目前FireWall-A和CoreSwitch-1、CoreSwitch-2都是串接的,现在可以闭环了。

① 编辑fortlink接口,将【FortiLink分离接口】关闭,启用【自动授权设备】,这样在网络里再发现交换机的话,就不再需要手动授权了。

② 将FireWall-A的port18口与CoreSwitch-2的port52口用光纤跳接连接。

③ CoreSwitch-1和CoreSwitch-2形成一个MC-LAG Peer Group。

④ 可以使用命令 diagnose switch-controller switch-info mclag peer-consistency-check 验证MCLAG级别上的一致性。(不同的固件版本,查看命令略有不同,用?号查看帮助)

⑤ 常用的诊断命令还有 diagnose switch-controller switch-info mclag icl 。

![]() 连接第二台防火墙

连接第二台防火墙

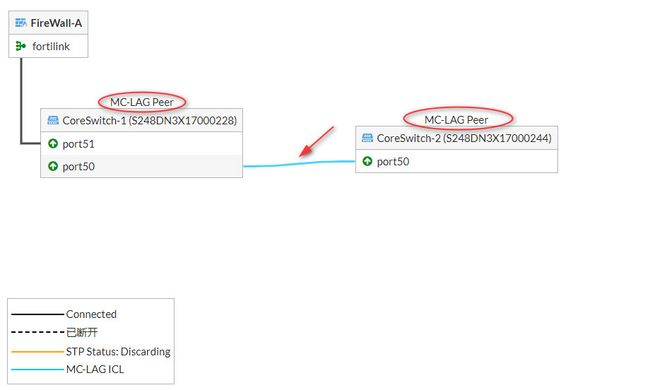

由于上篇已经对第二台防火墙做了基础配置与HA设置,连接第二台FortiGate 201E,只要连接线路就可以了。

① 将FireWall-A和FireWall-B的HA接口用网线连接,HA状态灯由红转绿,说明HA工作正常。(建议心跳线用两条,避免因为接口损坏原因造成HA失效。)

② 将FireWall-B的port17口与CoreSwitch-2的port51口用光纤跳线连接。

③ 将FireWall-B的port18口与CoreSwitch-1的port52口用光纤跳线连接。

④ 在FireWall-A的高可靠性菜单中,可以看已经有两台防火墙主备信息了。

![]() 连接接入层交换机

连接接入层交换机

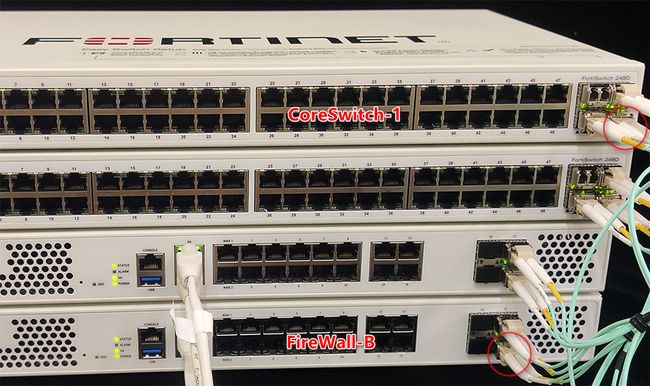

接入层交换机可以串联或并联接入两台核心交换机。

① 这里将一台FortiSwitch-248D作为接入层交换机AccessSwticfh-1,AccessSwitch-1的port51接CoreSwitch-1的port49,

AccessSwitch-1的port52接CoreSwitch-2的port49。

② 再将一台FortiSwitch-224D-POE作为接入层交换机AccessSwticfh-2,AccessSwitch-2的port23接CoreSwitch-1的port48,

AccessSwitch-2的port24接CoreSwitch-2的port48。

③ 由于fortlink接口启用了【自动授权设备】,因此新接入的两台AccessSwitch自动授权,编辑两台新接入防火墙名称,最后你看到的拓朴是这个样子的。

![]() 验证

验证

下面我们来验证一下,是不是两台交换机随便关掉一台,都能正常上网。

① 新建一个接口。

② 设置接口名称,类型选择VLAN,接口选择fortilink,设置VLAN ID及IP地址。启用DHCP,指定DNS,这些设备和普通内网接口的设置一样。

③ 在fortilink接口下面,可以看到默认的VLAN和新建的VLAN。

④ 选择菜单【策略&对象】-【防火墙策略】,点击【新建】,新建一条VLAN-18上网策略。

⑤ 新建的策略允许VLAN-18可以通过Wan1口上网。

⑥ Wan1口接入路由器,默认DHCP自动获取IP地址,就可以上网了。(可根据实际情况配置Wan1口上网)

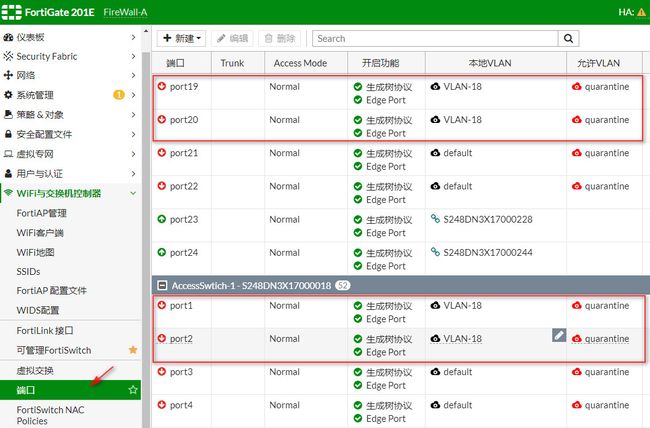

⑦ 选择菜单【WiFi与交换机控制器】-【端口】,分在AccessSwitch-1的port1和port2,以及AccessSwitch-2的port19和port20接口,将本地VLAN由default 修改成VLAN-18。(这里只是测试随意选择接口,实际情况可自定义选择接口和分配VLAN。)

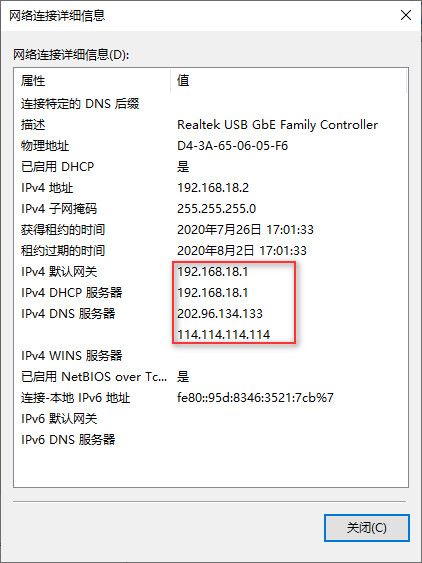

⑧ 将电脑接入刚才分配了VLAN-18的接口,可以自动DHCP获取IP地址。也可以上网。

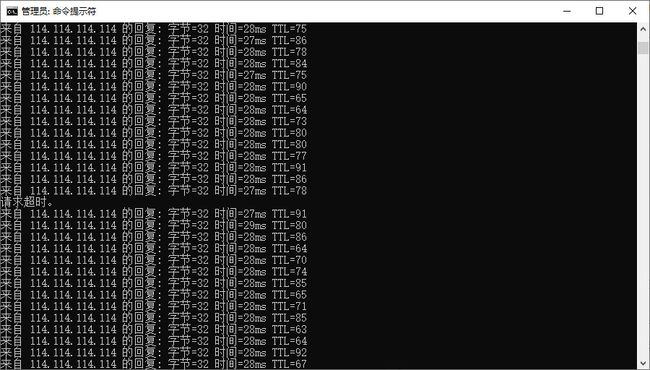

⑨ 不管是CoreSwitch-1还是CoreSwitch-2断开,电脑都能正常上网,只是在切换的时候丢一个包而已。

![]()