进入实训部分

10.2.1 实训任务一:数据备份设备与软件安装

一、常用备份设备

1. 磁盘阵列

又叫廉价磁盘冗余阵列(Redundant Array of Inexpensive Disks, RAID),它将多个类型、容量、接口、品牌一致的专用硬盘或普通硬盘连成一个阵列。

基本要求:在尽可能提高磁盘数据读写速度的前提下,必须确保在磁盘失效旱,阵列能够有效地防止数据丢失。适用于对数据传输性能要求不高的中小型网络。

目前主要有RAID 0、RAID 1、RAID 3、RAID 5等,需要有磁盘阵列控制器。

2. 光盘塔

CD-ROM光盘塔是由多个SCSI接口的CD-ROM驱动器串联而成的,驱动器以7的倍数出现,适用于不需要经常改写数据的应用环境。

3. 光盘库

CD-ROM Jukebo是一种带有自动换盘机构的光盘网络共享设备,一般配置有1~6台CD-ROM驱动器,可容纳100~600张光盘。普遍内置高性能处理器、高速缓存器、快速闪存、动态存取闪存、网络控制器。

4. 磁带机

可分为人工加载磁带机和自动加载磁带机,前者8~40GB,后者100~200GB.

5. 磁带库

磁带库是基于磁带的备份系统,同样提供基本自动备份和数据恢复功能。其存储容量可达数百PB。

6. 光盘网络镜像服务器

可在网络上实现光盘信息共享的网络存储设备。其本身就是一台WWW服务器,客户机可通过浏览器直接对光盘镜像服务器远程访问和检索,支持Windows NT, UNIX和Netware。

二、Windows 2003 Server备份工具和使用方法

1. 备份权限

需要特定的权限和用户权限。本地PC管理员可以备份本地组所应用到的本地PC的任何文件和文件夹。域控制器上的管理员组或备份成员,仅能备份域控制器上的数据。其他用户必须是要进行备份的文件和文件夹的所有者。

3. 五种备份方法

(1)副本备份

(2)每日备份

(3)差异备份

(4)增量备份

(5)正常备份

10.2.2 实训任务二:防病毒软件安装与配置

一、网络版防病毒系统结构

1. 系统中心

系统中心是网络防病毒系统信息管理和病毒防护的自动控制核心。

2. 服务器端

专门为可以应用于网络服务器的操作系统而设计的防病毒子系统。

3. 客户端

专门为网络工作站(客户机)设计的防病毒子系统。

4. 管理控制台

专门为网络管理员设计的、对网络防病毒系统进行设置、使用和控制的操作平台。

二、网络版防病毒系统安装

1. 系统中心安装

同时安装一套服务器端系统和一套管理控制台系统。

2. 服务器端安装

服务器端和客户端通常可采用本地安装、远程安装、Web安装、脚本安装等方式。

3. 控制台安装

通过光盘安装控制台,和远程安装控制台。

三、网络版防病毒系统的主要参数配置

1. 系统升级设置

配置中心升级方式,设定升级频率,指定升级时间。

2. 扫描设置

包括文件类型、扫描病毒类型、优化选项、发现病毒后的处理方式,清除后处理方式、杀毒后处理方式、病毒隔离设置。

3. 黑白名单设置

可允许或禁止在系统中心注册的IP地址。

4. 端口设置

为使顺利通过防火墙。

10.2.3 实训任务三:防火墙的安装与配置

一、硬件防火墙的网络接口

至少3个网络接口,产生了3个网络。

1. 内部区域

互联网络的信任区域,应受保护。

2. 外部区域

不被信任区域。

3.非军事化区

DMZ是一个隔离的网络,可放置Web服务器、E-mail服务器等。只有两个网络接口的防火墙是没有DMZ区的。

二、硬件防火墙安装与初始配置的一般过程

(1)安放在机架并加电启动

(2)防火墙的console口连接到计算机的串口上,运行超级终端HyperTerminal程序。

(3)进入能够进行配置的特权模式

(4)配置以太口参数

(5)配置内外网卡的IP地址

(6)指定外部地址范围

......

三、基本配置方法

Cisco PIX525

1. 访问模式

(1)非特权模式

开机自检后,pixfirewall>

(2) 特权模式

输入enable,可改变当前配置,pixfirewall#

(3) 配置模式

特权模式下输入configure terminal进入配置模式,pixfirewall(config)#,绝大部分系统配置在此模式下进行

(4)监视模式

PIX防火墙在开机或重启过程中,按住ESC或发送一个Break字符,monitor>。在监视模式下,进行映象更新、口令恢复等。

2. 基本配置命令

(1)nameif

功能:配置防火墙接口的名字,指定安全级别。

实例:

Pix525 (config) #nameif ethernet0 outside security0

Pix525 (config) #nameif ethernet1 inside security100

Pix525 (config) #nameif dmz security50

说明:缺省情况下,ethernet0端口被命名为外部接口(outside),安全级别0;1命名为内部接口(inside),安全级别100,数字越大安全级别越高。

(2)interface

功能:配置以太网接口参数

实例:

Pix525 (config) #interface ethernet0 auto //接口采用自动协商方式

Pix525 (config) #interface ethernet1 100full //100Mbps全双工

(3)ip address

功能:配置网卡的IP地址

实例:

Pix525 (config) #ip address outside 202.113.79.1 255.255.255.240 //在外网的IP地址是202.113.79.1/28

Pix525 (config) #ip address inside 192.168.0.1 255.255.255.0 //在内网的IP地址是192.168.0.1/24

(4)nat

功能:指定要转换的内部地址

实例:Pix525 (config) #nat (inside) 1 192.168.0.1 255.255.255.0 //表示192.168.0.1这个网段的主机可以访问外网

nat作用是将内网的私有IP地址转换为外网的公有IP地址

命令格式:nat (if_name) nat_id local_ip [netmask]

(5)global

功能:指定外部IP地址范围(地址池),防火墙使用该池为要访问外网的主机分配一个全局地址。

实例:Pix525(config) #global (outside) 1 202.113.79.1-202.113.79.14 //设置外部地址池为79.1-79.14,命令格式:

global (if_name) nat_id ip_address-ip_address [netmask global_mask]

(6)route

功能:设置指向内网和外网的静态路由。

实例:Pix525(config) #route outside 0 0 210.81.20.1 1 //定义缺省路由为210.81.20.1

命令格式:route (if_name) 0 0 gateway_ip [metric] //metric跳数,缺省是1

(7)static

功能:配置静态nat,如从外网发起一个会话,会话目的地址是一个内网IP地址,static就把内部地址翻译成一个指定的全局地址,允许会话建立。

实例:Pix525(config) #static (inside, outside) 202.113.79.4 192.168.0.4 //建立了静态映射

命令格式:static (internal_if_name,external_if_name) outside_ip_address inside_ip_address

(8)conduit

功能:用来允许数据流从具有较低安全级别的接口流向具有较高安全级别的接口。

实例:Pix525(config) #conduit permit tcp host 192.168.0.4 eq www any //允许任何外部主机对全局地址192.168.0.8这台主机进行http访问

命令格式:conduit permit | deny global_ip port[ -port] protocol foreign_ip [netmask]

(9)fixup

功能:作用是启用、禁止、改变一个服务或协议通过pix防火墙

实例:

Pix525(config) #fixup protocol http 80

Pix525(config) #no fixup protocol smtp //启用http协议,指定端口号80,禁用smtp协议

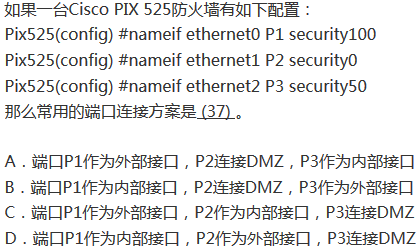

习题1:考查PIX 525防火墙

解析1:PIX525在缺省情况下,ethernet0被命名为外部接口,安全级别为0;ethernet1为内部接口,安全级别100.ethernet2为中间接口,安全级别50,故选择D。

10.2.4 实训任务四:网络入侵检测系统的部署

一、网络入侵检测系统的组成结构

1. 控制台

控制台提供图形界面来进行数据查询、查看警报并配置传感器。

2. 探测器

捕获网络数据包,进一步分析和判断。控制台和探测器之间的通信是加密传输的。

二、常用部署方法

1. 探测器部署

(1)网络接口卡与交换设备的监控端口连接、通过交换设备的Span/Mirror功能将流向各端口的数据包复制一份给监控端口,入侵检测传感器从监控端口获取数据包进行分析和处理。

(2)在网络中增加一台集线器改变网络拓扑结构。

(3)通过TAP,一种容错方案,对交换式网络中的数据包进行分析和处理。

2. 入侵检测系统与防火墙联合部署

(1)入侵检测探测器放在防火墙之外

(2)放在之内

(3)防火墙内外都装有检测器

(4)安装在其他关键位置