- Java基础学习笔记2

qichi333

学习笔记javaeclipse

今天是Java基础学习第二天,加油!!!下面是我今天记的一些笔记。(有点懒惰了,爬虫今天没学,因为赖床了(bushi),但我会勤奋起来的^_^,一定一定!明天不能偷懒了天!!)一、运算符例子:inta=10;intb=20;intc=a+b;其中,“+”是运算符,且是算术运算符;“a+b”是表达式,且是算术表达式。1.算术运算符例1:publicclassdemo3{publicstaticvoi

- Selenium使用指南

点击文末小卡片,免费获取软件测试全套资料,资料在手,涨薪更快Selenium是网页应用中最流行的自动化测试工具,可以用来做自动化测试或者浏览器爬虫等。官网地址为:相对于另外一款web自动化测试工具QTP来说有如下优点:免费开源轻量级,不同语言只需要一个体积很小的依赖包支持多种系统,包括Windows,Mac,Linux支持多种浏览器,包括Chrome,FireFox,IE,safari,opera

- Python 网络爬虫的基本流程及 robots 协议详解

女码农的重启

python网络爬虫JAVA开发语言

数据驱动的时代,网络爬虫作为高效获取互联网信息的工具,其规范化开发离不开对基本流程的掌握和对robots协议的遵守。本文将系统梳理Python网络爬虫的核心流程,并深入解读robots协议的重要性及实践规范。一、Python网络爬虫的基本流程Python网络爬虫的工作过程可分为四个核心阶段,每个阶段环环相扣,共同构成数据采集的完整链路。1.1发起网络请求这是爬虫与目标服务器交互的第一步,通过发送H

- 爬虫小结

Crescent_P

python小项目python数据分析

python爬虫小组作业上周布置了python的小组作业,每一组要求爬取老师指定的信息,本组抽到的题目如下:从中国银行网址:http://www.boc.cn/sourcedb/whpj/获取主要外汇(美元、欧元、英镑、加拿大元、澳大利亚元、日元、韩元、新台币、澳门元和港币)的牌价信息,计算出它们的每天平均价。要求把今年5月份每天平均价格保存到Excel文件中,每种外汇的数据保存在一个工作表中,并

- Python 爬虫实战:抓取华尔街日报付费文章摘要的全方位指南

Python爬虫项目

python爬虫开发语言信息可视化数据分析

引言在全球化的信息时代,获取高质量的新闻内容对于研究、投资和决策具有重要意义。《华尔街日报》(TheWallStreetJournal,简称WSJ)作为国际知名的财经媒体,其文章内容备受关注。然而,WSJ的大部分内容属于付费订阅,普通用户无法直接访问。本文将深入探讨如何使用Python爬虫技术,结合最新的工具和方法,抓取WSJ的付费文章摘要。一、了解目标网站结构1.1WSJ网站结构分析WSJ的官方

- Python爬虫实战:使用最新技术爬取头条新闻数据

Python爬虫项目

2025年爬虫实战项目python爬虫开发语言scrapy音视频

一、前言:Python爬虫在现代数据获取中的重要性在当今信息爆炸的时代,数据已经成为最宝贵的资源之一。作为数据获取的重要手段,网络爬虫技术在各个领域发挥着越来越重要的作用。Python凭借其简洁的语法、丰富的库生态系统和强大的社区支持,已经成为网络爬虫开发的首选语言。本文将详细介绍如何使用Python及其最新的爬虫技术来爬取头条新闻数据。我们将从基础概念讲起,逐步深入到高级技巧,最后给出完整的爬虫

- Python爬虫实战:爬取ETF基金持仓变化

Python爬虫项目

python爬虫开发语言信息可视化数据分析

1.项目背景ETF(Exchange-TradedFund,交易型开放式指数基金)作为一种在交易所上市交易的基金,其持仓信息对于投资者具有重要参考价值。了解ETF的持仓变化,可以帮助投资者判断市场趋势和资金流向。本文将通过Python爬虫技术,自动化地获取ETF基金的持仓变化数据,进行存储和分析。2.技术选型与环境准备2.1技术选型编程语言:Python3.8+爬虫框架:Scrapy数据解析:Be

- Python 爬虫实战:实时采集外汇汇率数据的全方位指南

Python爬虫项目

python爬虫开发语言信息可视化数据分析

引言在全球化的金融市场中,外汇汇率的实时数据对于投资者、企业和研究人员来说至关重要。通过自动化的方式获取这些数据,不仅可以提高效率,还能为决策提供及时的支持。本文将深入探讨如何使用Python爬虫技术,结合最新的工具和方法,实时采集外汇汇率数据。一、外汇汇率数据的获取途径1.1使用官方API接口许多金融机构和数据提供商提供了官方的API接口,供开发者获取外汇汇率数据。例如:AlphaVantage

- Python爬虫小白入门指南,成为大牛必须经历的三个阶段

学习任何一门技术,都应该带着目标去学习,目标就像一座灯塔,指引你前进,很多人学着学着就学放弃了,很大部分原因是没有明确目标,所以,一定要明确学习目的,在你准备学爬虫前,先问问自己为什么要学习爬虫。有些人是为了一份工作,有些人是为了好玩,也有些人是为了实现某个黑科技功能。不过可以肯定的是,学会了爬虫能给你的工作提供很多便利。小白入门必读作为零基础小白,大体上可分为三个阶段去实现。第一阶段是入门,掌握

- Python爬虫在社交平台数据挖掘中的应用:深入探索用户互动

程序员威哥

python爬虫数据挖掘

引言社交媒体已经成为全球用户互动的主要平台,每天都有大量的信息生成,用户之间的互动行为如点赞、评论、分享、转发等构成了宝贵的数据资源。如何利用这些互动数据为商业决策、用户行为分析以及产品优化提供支持,已经成为数据科学与大数据分析领域的一个重要课题。Python作为一款强大的编程语言,凭借其丰富的爬虫库和数据分析工具,已经成为挖掘社交平台数据的重要工具。在本文中,我们将通过Python爬虫技术,深入

- Python 爬虫实战:精准抓取母婴电商平台数据,深入分析用户评价洞察市场趋势

程序员威哥

最新爬虫实战项目python爬虫开发语言

前言随着生活水平的提高,越来越多的年轻父母开始关注母婴产品的质量和品牌。而母婴电商平台成为了他们选择和购买产品的主要渠道之一。母婴产品市场也因此变得异常活跃且充满竞争。在这样的市场环境下,用户评价不仅反映了产品的实际质量,也揭示了消费者的需求和偏好,成为品牌决策的核心依据之一。Python爬虫是获取电商平台用户评价数据、产品详情、价格等关键信息的强大工具。通过抓取和分析这些数据,品牌商可以实时了解

- *Python爬虫应用:从社交媒体数据中提取有价值的用户行为洞察

程序员威哥

python爬虫媒体

引言在现代数字化时代,社交媒体已成为获取用户行为数据的重要来源。每秒钟,数百万条信息在平台上传播,用户的互动行为——点赞、评论、分享、关注等,构成了大量宝贵的行为数据。企业和个人通过分析这些数据,不仅可以理解用户需求、改进产品,还能精准制定营销策略。然而,如何高效地抓取、分析并从中提取有价值的用户行为洞察?这正是Python爬虫和数据分析技术的优势所在。本文将介绍如何利用Python爬虫从社交媒体

- python 异步编程:协程与 asyncio

花_城

Python开发语言后端异步协程

文章目录一、协程(coroutine)1.1协程的概念1.2实现协程的方式二、asyncio异步编程2.1事件循环2.2快速上手2.3运行协程2.4await关键字2.5可等待对象2.5.1协程2.5.2任务(Task)2.5.3asyncio.Future三、concurrent.futures.Future(补充)3.1爬虫案例(asyncio+不支持异步的模块)四、asyncio异步迭代器五

- Python 爬虫实战:如何搭建高效的分布式爬虫架构,突破数据抓取极限

程序员威哥

python爬虫分布式

随着互联网数据量的飞速增长,单一爬虫在抓取大量数据时的效率和稳定性往往无法满足需求。在这种情况下,分布式爬虫架构应运而生。分布式爬虫通过多节点并行工作,可以大大提高数据抓取的速度,同时减少单点故障的风险。本文将深入探讨如何使用Python构建一个高效的分布式爬虫架构,从架构设计到技术实现,帮助你突破数据抓取的极限。一、什么是分布式爬虫?分布式爬虫系统将爬虫任务拆分为多个子任务,分布到不同的服务器或

- 如何让AI真正理解你的意图(自适应Prompt实战指南)

nine是个工程师

大语言模型人工智能prompt

目前的LLM模型,在理解用户意图方面,正在使用自适应Prompt技术,来提升模型的理解能力。目前使用deepseek推理模型能明显看到自适应的一个过程。前言:为什么你的AI总是"答非所问"?相信很多人都遇到过这样的情况:你问:“帮我写一个Python爬虫”AI答:给你一堆理论知识和完整教程(你只想要简单代码)你问:“推荐一部电影”AI答:推荐了《教父》(你想看轻松喜剧)你问:“解释一下机器学习”A

- App爬虫工具篇-appium配置

程序猿阿三

爬虫项目实战爬虫appium

接着上篇文章App爬虫工具篇-Appium安装,安装好了之后,还是不够的,要让其能够驱动手机端,还需要配置。这节课就深入说说如何配置Appium。安卓手机如果我们要使用Android设备做App抓取的话,还需要下载和配置AndroidSDK,这里推荐直接安装AndroidStudio,其下载地址为andriod下载。下载后直接安装即可。然后,我们还需要下载AndroidSDK。直接打开首选项里面的

- 爬虫-数据解析

打酱油的;

python自动化+爬虫爬虫

1.解析概述特性re(正则表达式)bs4(BeautifulSoup)xpath(lxml)pyquery本质文本模式匹配HTML/XML解析器(DOM树操作)XML路径语言(节点导航)jQuery式CSS选择器(封装lxml)学习曲线陡峭中等中等简单(熟悉jQuery/CSS)灵活性极高(处理任意文本)高(容错好,DOM操作)高(路径、轴、谓词)高(jQuery语法)可读性差(模式复杂时难懂)好

- 爬虫-正则表达式

打酱油的;

python自动化+爬虫爬虫python

在线正则表达式测试OSCHINA.NET在线工具,ostools为开发设计人员提供在线工具,提供jsbin在线CSS、JS调试,在线JavaAPI文档,在线PHPAPI文档,在线Node.jsAPI文档,LessCSS编译器,MarkDown编译器等其他在线工具https://tool.oschina.net/regex/

- Vlang编写爬虫可行性分析

最近有人问V(Vlang)语言可以用来做数据采集么,那么我在这里明确告诉你,V(Vlang)完全可以用来编写网络爬虫。虽然它主打的是系统编程语言,但其设计目标包括简洁、高效和实用性,这使得它在处理像爬虫这样的网络任务时也表现出色。V的并发模型适合高并发爬虫,但实际效果待测试。最后给出一个简单例子展示基础流程,同时指出生态限制,避免用户期望过高。个人建议如果项目复杂,可能选Python更省力,毕竟p

- Python爬虫实战:研究python-nameparser库相关技术

ylfhpy

爬虫项目实战python爬虫开发语言nameparser

1.引言在当今数字化时代,姓名作为个人身份的重要标识,在许多领域都有着广泛的应用需求。例如,在客户关系管理系统中,准确解析姓名可以帮助企业更好地了解客户背景;在学术研究中,分析作者姓名分布有助于发现研究团队的地域特征;在社交网络分析中,姓名信息可以辅助进行用户画像构建。然而,由于不同文化背景下姓名结构的多样性以及书写方式的差异,准确解析姓名成为一项具有挑战性的任务。Python作为一种功能强大的编

- Python 爬虫实战:电商商品多维度分析系统构建

Python核芯

Python爬虫实战项目python爬虫开发语言电商

引言在当今数字化时代,电商平台已成为人们购物的首选渠道之一。海量的商品信息、用户评价和销售数据隐藏着巨大的商业价值。通过构建一个电商商品多维度分析系统,我们可以深入挖掘这些数据,帮助商家优化产品策略、提升用户体验,同时也为消费者提供更明智的购物建议。本文将详细介绍如何利用Python爬虫技术抓取电商商品数据,并构建一个多维度分析系统。一、项目背景与意义电商平台如京东、淘宝、拼多多等,每天产生海量的

- Python 爬虫实战:解析接口爬取 QQ 空间好友动态(Cookie 复用与反爬规避)

Python核芯

Python爬虫实战项目python爬虫开发语言

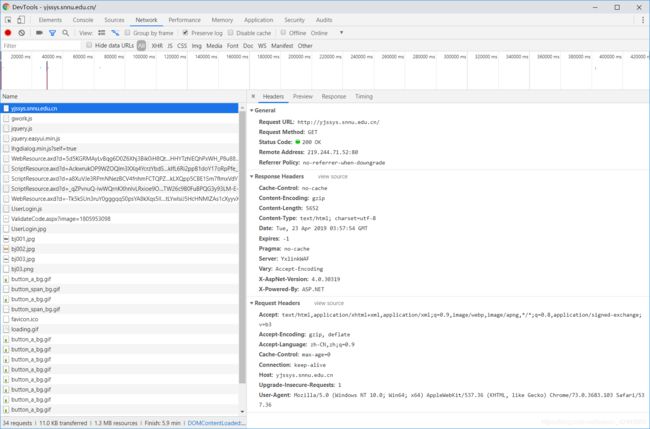

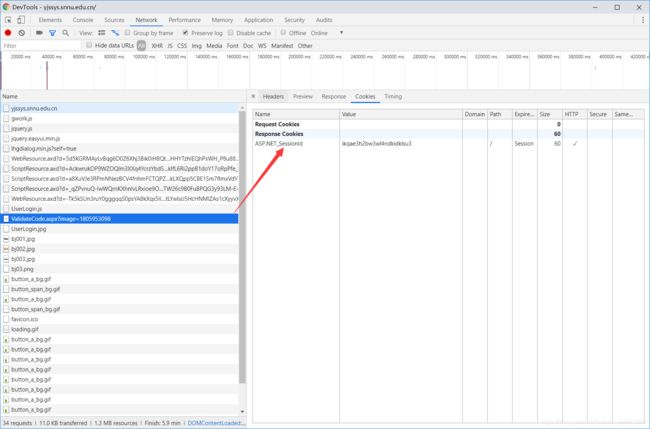

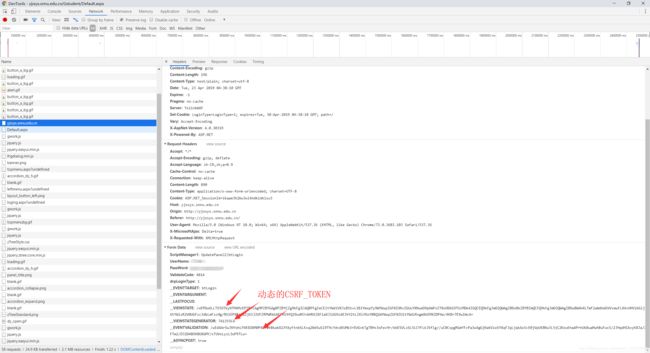

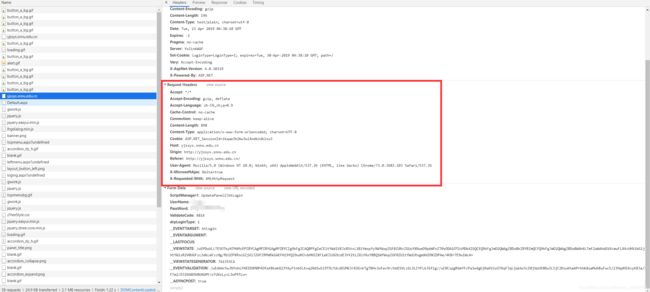

前言在当今数字化时代,社交平台的数据蕴含着巨大的价值。QQ空间作为国内知名的社交平台,记录着用户丰富的动态信息,这些信息对于社交网络分析、用户行为研究等具有重要意义。然而,由于QQ空间对数据的保护和限制,直接爬取页面数据困难重重。而通过解析接口进行爬取,成为了一种高效且有效的解决方案。本文将深入探索如何利用Python爬虫,借助Cookie复用与反爬规避技术,实现对QQ空间好友动态的精准爬取。一、

- python爬取头条视频_Python爬虫:爬取某日头条某瓜视频,有/无水印两种方法

孤灯苦狗

python爬取头条视频

前言本文的文字及图片来源于网络,仅供学习、交流使用,不具有任何商业用途,如有问题请及时联系我们以作处理。以下文章来源于青灯编程,作者:清风Python爬虫、数据分析、网站开发等案例教程视频免费在线观看https://space.bilibili.com/523606542基本开发环境Python3.6Pycharm相关模块的使用importtimeimportosimportreimportreq

- Python爬虫抓取京东商品信息(价格、销量、评价):从基础到高级技术解析

Python爬虫项目

2025年爬虫实战项目python爬虫开发语言信息可视化c++

引言随着电子商务的迅速发展,爬虫技术逐渐成为数据科学、商业智能、市场分析等领域的基础工具之一。京东作为中国最大之一的电子商务平台,包含了大量的商品信息,如商品价格、销量、评价等,这些信息对市场分析、消费者行为预测等方面有着重要的意义。本篇博客将通过Python爬虫技术,详细讲解如何抓取京东商品页面的相关信息,并进一步探讨如何处理动态页面、反爬虫机制以及如何优化爬虫的性能和稳定性。1.Python爬

- Python爬虫实战:利用Selenium与反反爬技术高效爬取天眼查企业信息

Python爬虫项目

2025年爬虫实战项目python爬虫开发语言scrapyselenium

摘要本文将详细介绍如何使用Python爬虫技术获取天眼查的企业信息数据。我们将从爬虫基础开始,逐步深入到高级反反爬技术,最终构建一个能够稳定获取天眼查数据的爬虫系统。文章包含完整的代码实现、技术原理分析以及实际应用场景,帮助读者全面掌握企业信息爬取的核心技术。关键词:Python爬虫、天眼查、Selenium、反反爬技术、企业信息采集、数据挖掘一、引言在当今大数据时代,企业信息数据对于市场分析、商

- Python 爬虫实战:京东商品数据采集(登录态验证 + 价格监控系统)

Python核芯

Python爬虫实战项目python爬虫开发语言

一、引言在电商飞速发展的当下,京东作为国内头部电商平台之一,拥有海量商品数据。对于商家而言,精准掌握这些数据能助力优化定价策略、洞察市场动态;对消费者来说,追踪商品价格走势有助于把握最佳购买时机。本文将深入剖析如何借助Python爬虫技术实现京东商品数据采集,包括突破登录态验证以及搭建价格监控系统,为读者呈上一份实用的电商数据挖掘指南。二、环境搭建安装Python库:执行以下命令安装所需的库:pi

- 大模型系列——8个最受欢迎的AI爬虫工具

猫猫姐

大模型人工智能爬虫

大模型系列——8个最受欢迎的AI爬虫工具无论你是在构建应用程序、研究一些很酷的东西还是创建营销活动,AI驱动的抓取工具都可以成为你收集实时数据的秘密武器。作为一名软件开发人员,我必须保持技能敏锐。最好的方法是构建模拟应用程序。问题是我经常缺乏真正的用户和数据。这就是人工智能网页抓取工具派上用场的地方。它们帮助我获得真实数据以纳入项目。我最近制作了一个公寓比较工具。这个工具的灵感来自于我在看了很多不

- 【经验分享】分布式爬虫的优势与劣势分析

电商数据girl

跨境电商API接口电商项目API接口测试电商ERP项目接口经验分享分布式爬虫java数据库大数据python

分布式爬虫通过多节点协同工作实现数据采集,其设计初衷是解决单节点爬虫在大规模数据抓取场景中的性能瓶颈,但同时也因架构复杂度带来了新的挑战。以下从技术特性、应用场景适配性两个维度,系统分析其优势与劣势:一、分布式爬虫的核心优势高效突破大规模数据采集瓶颈并行处理能力:通过将任务拆分到多个节点并行执行,大幅提升数据抓取效率。例如,采集100万条电商商品数据时,单节点爬虫可能需要数天,而由10个节点组成的

- Python爬企查查网站数据的爬虫代码如何写?

cda2024

python爬虫开发语言

在大数据时代,数据的获取与分析变得尤为重要。企业信息查询平台“企查查”作为国内领先的企业信用信息查询工具,提供了丰富的企业数据资源。对于数据科学家和工程师而言,能够从这些平台高效地抓取数据,无疑是一项重要的技能。本文将详细介绍如何使用Python编写爬虫代码,从企查查网站抓取企业数据,并探讨其中的技术难点和解决方案。为什么选择Python?Python是一门广泛应用于数据科学和网络爬虫开发的语言,

- Python爬虫实战:研究HTTP Agent Parser 库相关技术

ylfhpy

爬虫项目实战python爬虫http

1.引言1.1研究背景与意义在当今数字化时代,网络数据作为一种重要的信息资源,在商业决策、学术研究、社会分析等领域发挥着越来越重要的作用。网络爬虫作为一种自动获取网页内容的技术,成为了获取这些数据的重要工具。然而,随着网络爬虫的广泛使用,网站也采取了各种反爬机制来保护自身数据和服务安全。其中,用户代理(User-Agent)检测是一种常见的反爬手段。网站通过分析请求的User-Agent信息,识别

- 关于旗正规则引擎下载页面需要弹窗保存到本地目录的问题

何必如此

jsp超链接文件下载窗口

生成下载页面是需要选择“录入提交页面”,生成之后默认的下载页面<a>标签超链接为:<a href="<%=root_stimage%>stimage/image.jsp?filename=<%=strfile234%>&attachname=<%=java.net.URLEncoder.encode(file234filesourc

- 【Spark九十八】Standalone Cluster Mode下的资源调度源代码分析

bit1129

cluster

在分析源代码之前,首先对Standalone Cluster Mode的资源调度有一个基本的认识:

首先,运行一个Application需要Driver进程和一组Executor进程。在Standalone Cluster Mode下,Driver和Executor都是在Master的监护下给Worker发消息创建(Driver进程和Executor进程都需要分配内存和CPU,这就需要Maste

- linux上独立安装部署spark

daizj

linux安装spark1.4部署

下面讲一下linux上安装spark,以 Standalone Mode 安装

1)首先安装JDK

下载JDK:jdk-7u79-linux-x64.tar.gz ,版本是1.7以上都行,解压 tar -zxvf jdk-7u79-linux-x64.tar.gz

然后配置 ~/.bashrc&nb

- Java 字节码之解析一

周凡杨

java字节码javap

一: Java 字节代码的组织形式

类文件 {

OxCAFEBABE ,小版本号,大版本号,常量池大小,常量池数组,访问控制标记,当前类信息,父类信息,实现的接口个数,实现的接口信息数组,域个数,域信息数组,方法个数,方法信息数组,属性个数,属性信息数组

}

&nbs

- java各种小工具代码

g21121

java

1.数组转换成List

import java.util.Arrays;

Arrays.asList(Object[] obj); 2.判断一个String型是否有值

import org.springframework.util.StringUtils;

if (StringUtils.hasText(str)) 3.判断一个List是否有值

import org.spring

- 加快FineReport报表设计的几个心得体会

老A不折腾

finereport

一、从远程服务器大批量取数进行表样设计时,最好按“列顺序”取一个“空的SQL语句”,这样可提高设计速度。否则每次设计时模板均要从远程读取数据,速度相当慢!!

二、找一个富文本编辑软件(如NOTEPAD+)编辑SQL语句,这样会很好地检查语法。有时候带参数较多检查语法复杂时,结合FineReport中生成的日志,再找一个第三方数据库访问软件(如PL/SQL)进行数据检索,可以很快定位语法错误。

- mysql linux启动与停止

墙头上一根草

如何启动/停止/重启MySQL一、启动方式1、使用 service 启动:service mysqld start2、使用 mysqld 脚本启动:/etc/inint.d/mysqld start3、使用 safe_mysqld 启动:safe_mysqld&二、停止1、使用 service 启动:service mysqld stop2、使用 mysqld 脚本启动:/etc/inin

- Spring中事务管理浅谈

aijuans

spring事务管理

Spring中事务管理浅谈

By Tony Jiang@2012-1-20 Spring中对事务的声明式管理

拿一个XML举例

[html]

view plain

copy

print

?

<?xml version="1.0" encoding="UTF-8"?>&nb

- php中隐形字符65279(utf-8的BOM头)问题

alxw4616

php中隐形字符65279(utf-8的BOM头)问题

今天遇到一个问题. php输出JSON 前端在解析时发生问题:parsererror.

调试:

1.仔细对比字符串发现字符串拼写正确.怀疑是 非打印字符的问题.

2.逐一将字符串还原为unicode编码. 发现在字符串头的位置出现了一个 65279的非打印字符.

- 调用对象是否需要传递对象(初学者一定要注意这个问题)

百合不是茶

对象的传递与调用技巧

类和对象的简单的复习,在做项目的过程中有时候不知道怎样来调用类创建的对象,简单的几个类可以看清楚,一般在项目中创建十几个类往往就不知道怎么来看

为了以后能够看清楚,现在来回顾一下类和对象的创建,对象的调用和传递(前面写过一篇)

类和对象的基础概念:

JAVA中万事万物都是类 类有字段(属性),方法,嵌套类和嵌套接

- JDK1.5 AtomicLong实例

bijian1013

javathreadjava多线程AtomicLong

JDK1.5 AtomicLong实例

类 AtomicLong

可以用原子方式更新的 long 值。有关原子变量属性的描述,请参阅 java.util.concurrent.atomic 包规范。AtomicLong 可用在应用程序中(如以原子方式增加的序列号),并且不能用于替换 Long。但是,此类确实扩展了 Number,允许那些处理基于数字类的工具和实用工具进行统一访问。

- 自定义的RPC的Java实现

bijian1013

javarpc

网上看到纯java实现的RPC,很不错。

RPC的全名Remote Process Call,即远程过程调用。使用RPC,可以像使用本地的程序一样使用远程服务器上的程序。下面是一个简单的RPC 调用实例,从中可以看到RPC如何

- 【RPC框架Hessian一】Hessian RPC Hello World

bit1129

Hello world

什么是Hessian

The Hessian binary web service protocol makes web services usable without requiring a large framework, and without learning yet another alphabet soup of protocols. Because it is a binary p

- 【Spark九十五】Spark Shell操作Spark SQL

bit1129

shell

在Spark Shell上,通过创建HiveContext可以直接进行Hive操作

1. 操作Hive中已存在的表

[hadoop@hadoop bin]$ ./spark-shell

Spark assembly has been built with Hive, including Datanucleus jars on classpath

Welcom

- F5 往header加入客户端的ip

ronin47

when HTTP_RESPONSE {if {[HTTP::is_redirect]}{ HTTP::header replace Location [string map {:port/ /} [HTTP::header value Location]]HTTP::header replace Lo

- java-61-在数组中,数字减去它右边(注意是右边)的数字得到一个数对之差. 求所有数对之差的最大值。例如在数组{2, 4, 1, 16, 7, 5,

bylijinnan

java

思路来自:

http://zhedahht.blog.163.com/blog/static/2541117420116135376632/

写了个java版的

public class GreatestLeftRightDiff {

/**

* Q61.在数组中,数字减去它右边(注意是右边)的数字得到一个数对之差。

* 求所有数对之差的最大值。例如在数组

- mongoDB 索引

开窍的石头

mongoDB索引

在这一节中我们讲讲在mongo中如何创建索引

得到当前查询的索引信息

db.user.find(_id:12).explain();

cursor: basicCoursor 指的是没有索引

&

- [硬件和系统]迎峰度夏

comsci

系统

从这几天的气温来看,今年夏天的高温天气可能会维持在一个比较长的时间内

所以,从现在开始准备渡过炎热的夏天。。。。

每间房屋要有一个落地电风扇,一个空调(空调的功率和房间的面积有密切的关系)

坐的,躺的地方要有凉垫,床上要有凉席

电脑的机箱

- 基于ThinkPHP开发的公司官网

cuiyadll

行业系统

后端基于ThinkPHP,前端基于jQuery和BootstrapCo.MZ 企业系统

轻量级企业网站管理系统

运行环境:PHP5.3+, MySQL5.0

系统预览

系统下载:http://www.tecmz.com

预览地址:http://co.tecmz.com

各种设备自适应

响应式的网站设计能够对用户产生友好度,并且对于

- Transaction and redelivery in JMS (JMS的事务和失败消息重发机制)

darrenzhu

jms事务承认MQacknowledge

JMS Message Delivery Reliability and Acknowledgement Patterns

http://wso2.com/library/articles/2013/01/jms-message-delivery-reliability-acknowledgement-patterns/

Transaction and redelivery in

- Centos添加硬盘完全教程

dcj3sjt126com

linuxcentoshardware

Linux的硬盘识别:

sda 表示第1块SCSI硬盘

hda 表示第1块IDE硬盘

scd0 表示第1个USB光驱

一般使用“fdisk -l”命

- yii2 restful web服务路由

dcj3sjt126com

PHPyii2

路由

随着资源和控制器类准备,您可以使用URL如 http://localhost/index.php?r=user/create访问资源,类似于你可以用正常的Web应用程序做法。

在实践中,你通常要用美观的URL并采取有优势的HTTP动词。 例如,请求POST /users意味着访问user/create动作。 这可以很容易地通过配置urlManager应用程序组件来完成 如下所示

- MongoDB查询(4)——游标和分页[八]

eksliang

mongodbMongoDB游标MongoDB深分页

转载请出自出处:http://eksliang.iteye.com/blog/2177567 一、游标

数据库使用游标返回find的执行结果。客户端对游标的实现通常能够对最终结果进行有效控制,从shell中定义一个游标非常简单,就是将查询结果分配给一个变量(用var声明的变量就是局部变量),便创建了一个游标,如下所示:

> var

- Activity的四种启动模式和onNewIntent()

gundumw100

android

Android中Activity启动模式详解

在Android中每个界面都是一个Activity,切换界面操作其实是多个不同Activity之间的实例化操作。在Android中Activity的启动模式决定了Activity的启动运行方式。

Android总Activity的启动模式分为四种:

Activity启动模式设置:

<acti

- 攻城狮送女友的CSS3生日蛋糕

ini

htmlWebhtml5csscss3

在线预览:http://keleyi.com/keleyi/phtml/html5/29.htm

代码如下:

<!DOCTYPE html>

<html>

<head>

<meta charset="UTF-8">

<title>攻城狮送女友的CSS3生日蛋糕-柯乐义<

- 读源码学Servlet(1)GenericServlet 源码分析

jzinfo

tomcatWebservlet网络应用网络协议

Servlet API的核心就是javax.servlet.Servlet接口,所有的Servlet 类(抽象的或者自己写的)都必须实现这个接口。在Servlet接口中定义了5个方法,其中有3个方法是由Servlet 容器在Servlet的生命周期的不同阶段来调用的特定方法。

先看javax.servlet.servlet接口源码:

package

- JAVA进阶:VO(DTO)与PO(DAO)之间的转换

snoopy7713

javaVOHibernatepo

PO即 Persistence Object VO即 Value Object

VO和PO的主要区别在于: VO是独立的Java Object。 PO是由Hibernate纳入其实体容器(Entity Map)的对象,它代表了与数据库中某条记录对应的Hibernate实体,PO的变化在事务提交时将反应到实际数据库中。

实际上,这个VO被用作Data Transfer

- mongodb group by date 聚合查询日期 统计每天数据(信息量)

qiaolevip

每天进步一点点学习永无止境mongodb纵观千象

/* 1 */

{

"_id" : ObjectId("557ac1e2153c43c320393d9d"),

"msgType" : "text",

"sendTime" : ISODate("2015-06-12T11:26:26.000Z")

- java之18天 常用的类(一)

Luob.

MathDateSystemRuntimeRundom

System类

import java.util.Properties;

/**

* System:

* out:标准输出,默认是控制台

* in:标准输入,默认是键盘

*

* 描述系统的一些信息

* 获取系统的属性信息:Properties getProperties();

*

*

*

*/

public class Sy

- maven

wuai

maven

1、安装maven:解压缩、添加M2_HOME、添加环境变量path

2、创建maven_home文件夹,创建项目mvn_ch01,在其下面建立src、pom.xml,在src下面简历main、test、main下面建立java文件夹

3、编写类,在java文件夹下面依照类的包逐层创建文件夹,将此类放入最后一级文件夹

4、进入mvn_ch01

4.1、mvn compile ,执行后会在