警惕Apache站上的解析缺陷绕过上传漏洞

实验目的

- 了解Apache解析漏洞的原理

- 掌握Apache解析漏洞的利用方法

实验工具

中国菜刀:是一款专业的网站管理软件,用途广泛,使用方便,小巧实用。只要支持动态脚本的网站,都可以用中国菜刀来进行管理,本次试验主要用到其动态脚本管理功能

实验内容

实验步骤

步骤1:尝试上传木马

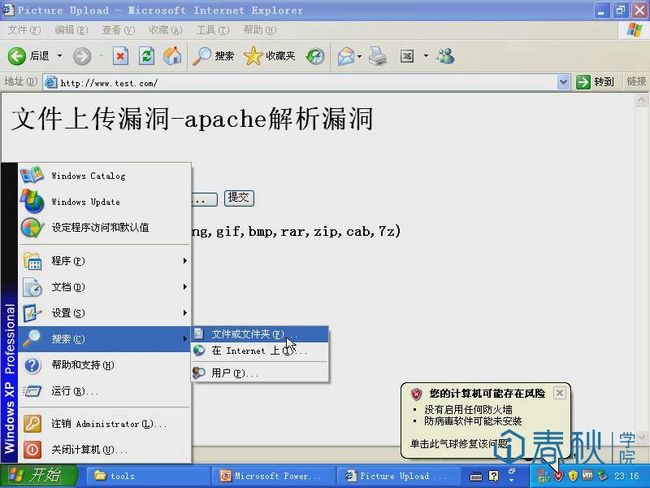

快速查找实验工具

- 打开桌面

Everything搜索工具,输入实验工具名称,右击选择“打开路径”,跳转实验工具所在位置。 - 以查找

BURP为例为大家演示。

![]()

打开浏览器, 在地址栏中输入目标的站点( IP地址)。进入到站点后,点击开始搜索图片。

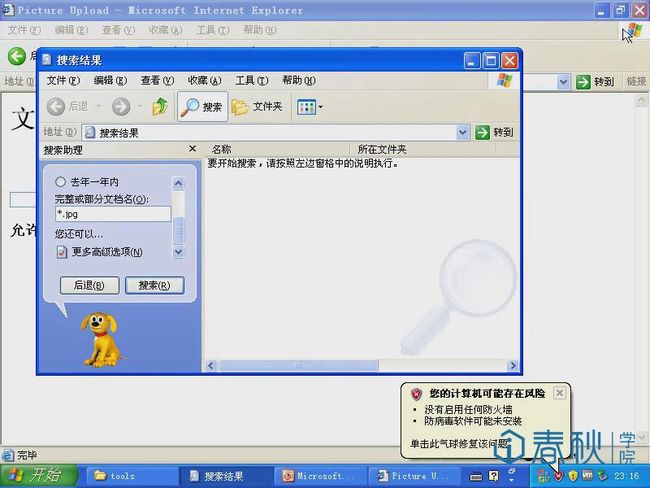

搜索的图片的后缀名格式为.jpg 。

把搜索到的图片,复制粘贴到桌面,进行上传。

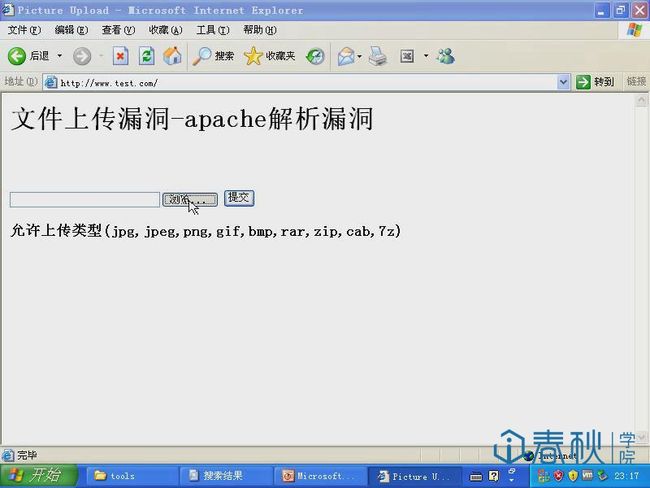

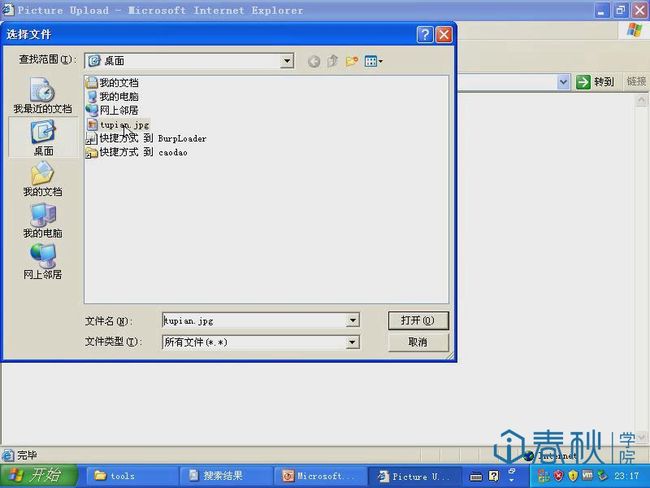

点击浏览选择桌面上的图片。

点击提交成功正常图片上传,( 图片的后缀名类型在允许的上传后缀名类型范围内 ) 返回红色的成功信息和图片路径 在 uploading/文件夹下的文件名为 tupian.jpg 的图片文件。

尝试上传一句话文件

点击桌面的快捷方式( 也就是访问tools工具文件夹下的caidao文件夹下的一句话.txt) 点击打开一句话.txt 文件复制一句话的 php 代码。

小i提示:

一句话是一种常见的网站后门,短小精悍,而且功能强大,隐蔽性非常好,在渗透测试过程中始终扮演着强大的作用。- 不同的环境需要选取与环境匹配的

一句话

新建一个空文本文档,将php的一句话写入到文本中,修改文件名为yijuhua.php并保存到桌面

小i提示:

- 一句话中

$_POST[‘这里是密码’],本例中我们以1为密码

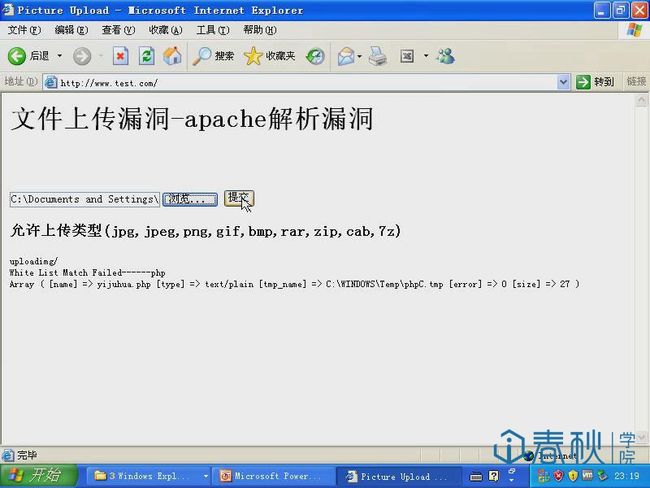

点击浏览选择上传桌面的yijuhua.php文件。

点击提交 后,显示上传失败,显示上传失败 文件名不是上传的类型,说明服务器会对上传文件进行验证,我们需要绕过验证。

步骤2:利用Apache解析缺陷绕过上传检测

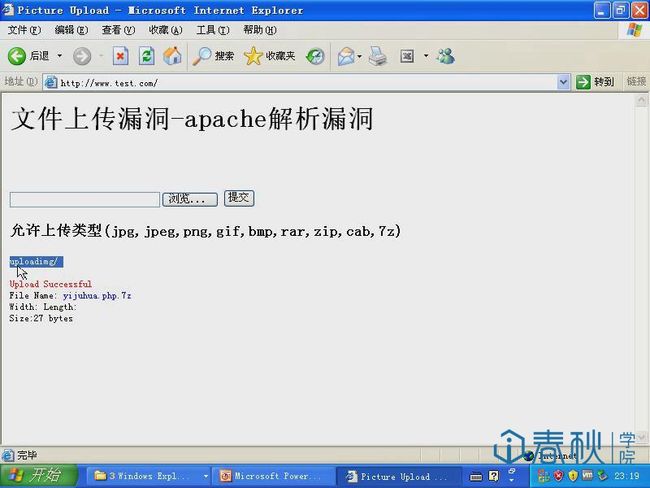

进行绕过上传,将 yijuhua.php文件名加上后缀名为.7z。

7z格式是一种压缩文件的格式,但Apache不识别7z后缀,Apache解析文件时,如果后缀名不认识,则会继续向前解析,会解析到php,这就是Apache的解析漏洞。

点击浏览,选择上传桌面上的yijuhua.php.7z文件名进行上传。

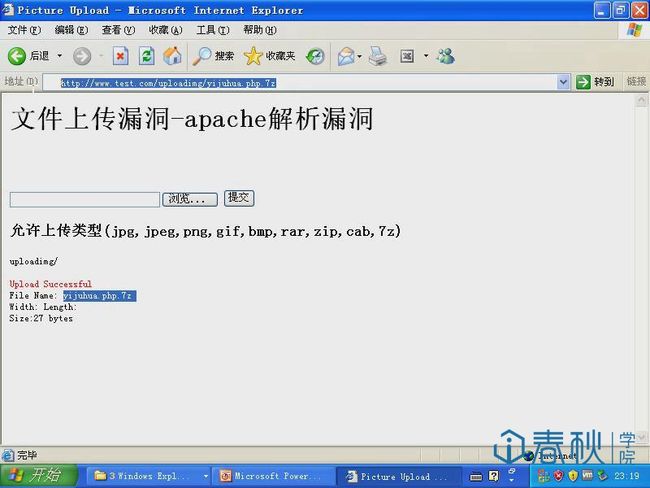

显示上传成功,将 uploadimg/上传路径和yijuhua.php.7z 复制下来。

步骤3:获取WEBShell权限

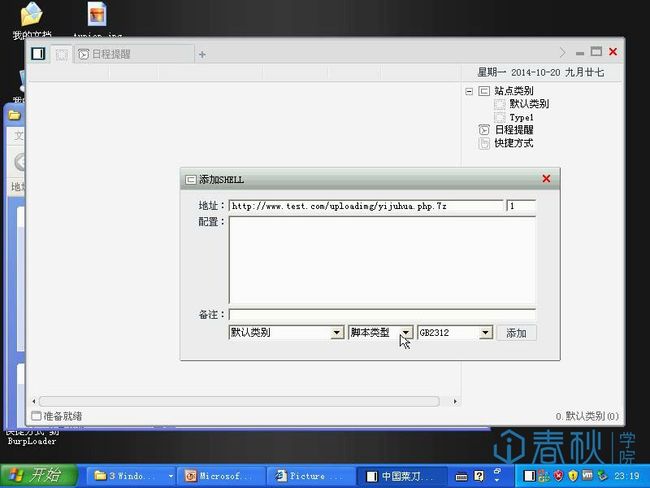

把 http:www.test.com/uploadimg/yijuhua.php.7z 这个url 路径复制到菜刀工具进行连接。

打开桌面快捷方式(也就是在tools文件夹下的caodao文件夹)打开chopper.exe文件。

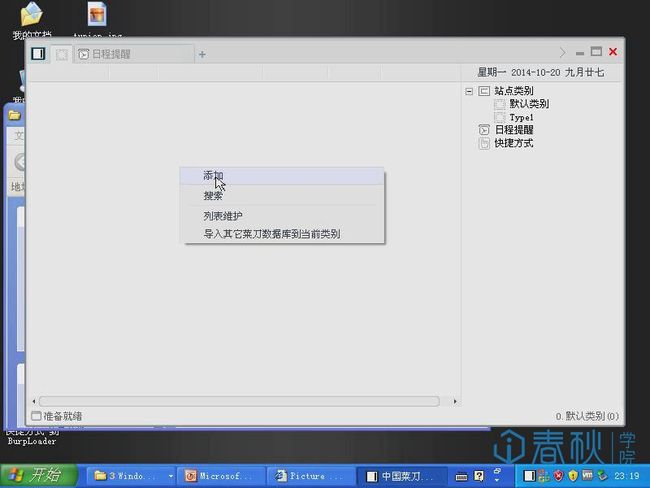

在空白处点击鼠标右键选择添加。

将上传的文件路径放到菜刀链接地址然后输入上传一句话里文件里设置的密码为1,选择相应的脚本类型,这里上传的是php脚本,最后点击添加。

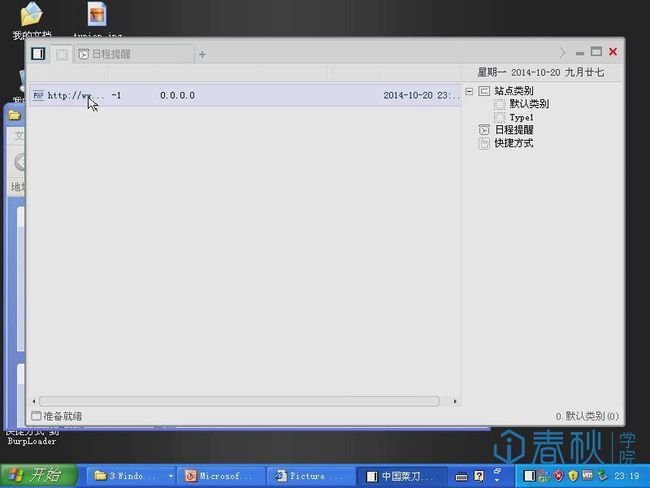

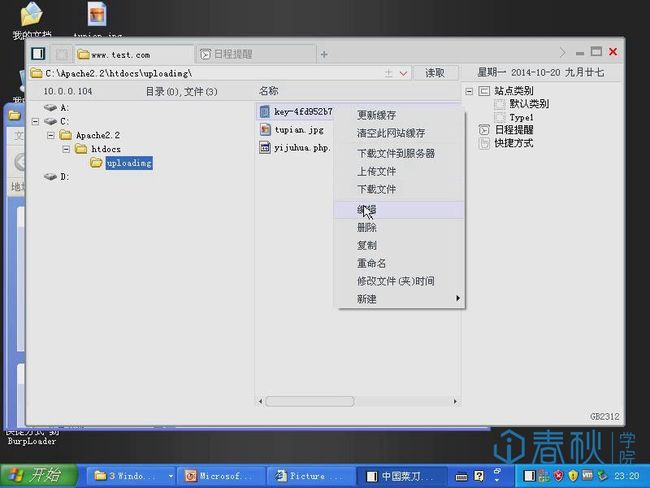

双击点击打开地址,连接成功,可以成功看到 uploadimg文件夹下有一个 key文件。

右键key文件,点击编辑,可以看到字符串说明一句话上传成功。

实验结果总结与分析

通过本课的学习,我们明白了Apache解析漏洞的原理及其利用方法,下面介绍一下如何防御

防御建议

1.普通用户与系统管理员的权限要有严格的区分

2.强迫使用参数化语句

3.加强对用户输入的验证

4.多使用数据库自带的安全参数

5.使用专业的漏洞扫描工具来寻找可能被攻击的点

1、Apache服务中的解析缺陷,可以导致绕过上传的文件格式是什么?

- 7z

- asp

- php

- asps

A

第1题:获取目标服务器c盘下flag文件信息。答案格式:key{xxxx}

key{i5y7y5g8}