证券经营机构信息技术审计实践

【交易技术前沿】关于《证券基金经营机构信息技术管理办法》中“重要信息系统”的信息技术审计实践

上交所技术服务 今天

胡益民/平安证券股份有限公司

顾宏倩 殷昊南 张帆/上海艾芒信息科技有限公司

一、引言

2018年12月19日,证监会发布《证券基金经营机构信息技术管理办法》(以下简称“《办法》”),并于2019年6月1日起正式实施。《办法》作为证监会部门规章级别、包含近十年信息技术监管条线经验的制度设计,结合行业信息技术建设现状,围绕治理、合规及安全三条主线,提出了全面信息技术治理要求及管理目标。随着证券基金经营机构逐步落实《办法》要求,从成立信息技术治理委员会、招聘首席信息官,到搭建灾备数据中心,证券基金经营机构的硬件建设日趋完善,而我们也发现,作为贯穿证券基金经营机构重要信息系统建设全生命周期,体现机构信息技术建设软实力的信息技术审计,在实践中仍缺乏有效的落地方式。

《办法》第六十三条对行业的重要信息系统范围作出界定,共包括16类,即集中交易系统、投资交易系统、金融产品销售系统、估值核算系统等;同时《办法》在第十六条也指出,证券基金经营机构应当定期开展信息技术专项审计,频率不低于每年一次,确保三年内完成信息技术管理全部事项的审计工作,包括但不限于信息技术治理、信息技术合规与风险管理、信息技术安全管理、应急管理。

《办法》始终从证券基金经营机构规范开展信息技术建设层面出发,将长期以来“重建设、轻合规”的错误概念,以内部审计和外部审计作为抓手,并与信息技术治理委员会日常管理职能相呼应,从公司层面进一步推进各类信息系统建设,真正发挥对前台业务的支撑。本文旨在结合行业各证券基金经营机构在信息技术管理审计方面的管理实践,讨论关于机构重要信息系统审计的重点关注领域及审计思路。

二、信息系统审计现状与发展趋势

(一)证券基金经营机构信息系统审计现状

一是证券基金经营机构主观意识不足。从目前行业信息技术审计开展情况来看,由于系统的复杂度与专业度,证券基金经营机构长期以来普遍仅重视信息系统建设及业务发展,而对信息系统的安全与合规淡视甚至忽视,缺乏对重要信息系统审计工作重要性的意识。

二是缺乏较好的信息系统审计工具。从具体的信息系统审计实践来看,各类经营机构信息系统建设程度不一,缺乏实施信息技术审计的有效工具;前台业务的复杂带来信息系统的复杂,导致审计较难有统一的工具,而停留在通过Word、Excel等简易工具的审计方式必然会导致审计效率的低下,进而导致监管、行业自律组织及各证券基金经营机构对长期的外部审计工作及经营机构内部追踪整改缺乏有效抓手。

三是行业对于信息系统审计缺乏深度及广度。从信息技术外部审计的发展来看,外部机构在信息技术审计方面欠缺专业性,审计人员通常难以同时具备信息技术知识、业务知识及相关法律法规的深刻认识,主流的审计项目仍停留在公司日常业务经营及各项财务指标,缺乏对信息技术治理中合规风控方面的考核。

(二)发展趋势

信息系统审计是监管实施监督管理、证券基金经营机构内部采取控制管理的重要手段,经营机构管理层的重视程度、审计人员的专业胜任能力、可自动化迭代升级并覆盖行业各类审计要点的审计工具是支撑重要信息系统审计工作开展的三个因素,缺一不可。

三、重要信息系统审计实践示例

本段旨在就重要信息系统中最为重要的四部分内容作出审计实践思路的分析及讨论,具体包括环境管控、SDLC管理、权限管理及日志分析。

(一)环境管控

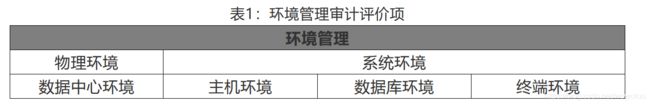

广义的环境管理涵盖文化环境、物理环境、网络环境等各个方面,本文以重要信息系统为主线讨论其从物理环境到系统环境的各重点审计评价项(如表1 环境管理审计评价项)。

1、数据中心环境

数据中心的选择需要基于重要信息系统具体的BCP(业务连续性计划)、DPR(灾难恢复计划)等能力要求,结合《办法》第四十一条关于重要信息系统数据备份能力、故障应对能力、灾难应对能力和重大灾难应对能力的要求,具体指标可参考《证券期货业信息系统备份能力标准》。

在实际关于系统数据中心的审计评价过程中,审计师需要考虑其环境信息、电力支撑、安全防护、设备备份、通信稳定性等各个因素。如结合《数据中心设计规范》(GB 50174-2017)11.1.2和《证券期货业信息系统审计规范》(以下简称《审计规范》)A.4.2.1.7电力供应部分所述要求,承载等保三级系统的数据中心应当采用双路市电,故审计师应当基于该项要求了解抽样信息系统所在主机房及备份机房的电源接入方式,以确认系统的单点故障风险是得到控制的。

2、系统环境

本文所指系统环境包括主机环境、数据库环境及终端环境。证券基金经营机构在实际的业务活动中所涉及的主机主要分为Windows和Linux,涉及的数据库主要包括MS SQL Server、MySql和Oracle,终端所涉及架构主要分为C/S和B/S架构。

机构应当考虑在执行审计的过程中不同的主机、数据库、终端环境对于审计师的专业胜任能力要求,并为审计活动配备相应的技术及人力资源支撑。审计师需要围绕《办法》的要求,结合《审计规范》等标准或指引,对系统环境的身份鉴别、访问控制、安全管理、资源控制等各项内容执行控制测试,具体的测试内容可以包括密码策略、屏幕保护、登入限制、路径共享、完整性校验等。如图1 所示,在确认数据库连接和穿行测试工作底稿正确后,程序可以自动查看日志信息如(用户信息表dba_users、检查权限信息表dba_profiles、检查审计痕迹dba_audit_trail),将检查结果写入工作底稿中进行保存。程序依据预先设定好的审计标准对相应结果进行自动评分(可辅以人工评分),在测试程序运行结束后系统将自动实现自我评分(可以辅以人工修改)。

(二)SDLC管理

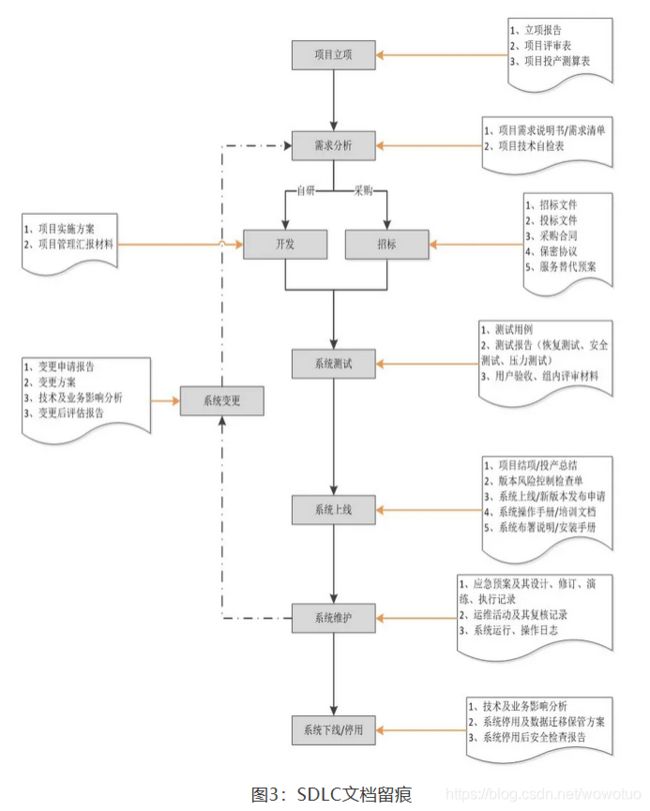

SDLC管理(Software Development LifeCycle)是指系统生命周期,是系统或软件从产生到销毁整个过程的管理。结合《办法》中关于重要信息系统的管理要求,本文以及本文所述SDLC涵盖6大模块:建设、测试、上线、变更、运维和停用(如图2 SDLC管理审计评价项)。

图2:SDLC管理审计评价项

在具体审计评价方面,除《办法》、《审计规范》和《证券期货行业信息系统运维管理规范》(以下简称《运维规范》)相关合规要求,审计师也需要结合机构内部的文档管理要求考虑重要信息系统各阶段的留痕管理要求。结合实际的业务实践,以某机构的系统管理各子流程对应的留痕文档要求为例(图3 SDLC文档留痕),审计师可以对留痕文档的授权要素、时间要素等内容进行合规评价。

图3:SDLC文档留痕

(三)权限管理

特权用户具备对机构关键信息资产的不受限访问、操作权限,具体包括创建/配置文件、定义其他用户权限等,对于非法机构来说是极具吸引力的目标。当特权账户遭遇非法获权或滥用时,机构的信息安全将面临巨大威胁。基于《办法》第三十二条和机构的内部控制的要求,本文认为针对内部特权用户的审计分为3个部分:权限管理机制、权限闭环管理和特权用户活动的监控及分析。

1、权限管理机制

权限管理应当考虑两种情况,机构系统权限管理是分散在各系统中的和机构内部具备统一的全权限管理系统。如内部的重要信息系统权限管理是零散、分配于各系统属主/管理员的,机构首先应当结合内部数据治理项目对现有重要信息系统权限进行梳理形成重要信息系统权限清单,并定期对该份权限清单进行维护,以确保重要信息系统运行始终处于机构自身控制范围。如机构本身具备身份统一认证的系统管理重要信息系统权限账户的权限,机构应当具备确保该系统能够及时获取到内部各系统的权限变更信息的机制,并定期对该机制的实施有效性进行控制测试、定期对重要信息系统权限清单作出检查及复核。权限清单应当至少包含用户、角色、部门关系、行为权限、域访问权限、权限变更记录等信息。

评价权限管理机制时,审计师应当自上而下地考虑权限管理的管理架构、制度规范、流程及风险-控制节点,以评价目前机构权限管理机制设计的合规性及有效性。控制机制的有效落实是机构内部治理及管理的生命力,在机构权限管理机制设计有效的前提下,审计师可以基于权限清单及数据资产清单实施控制测试,以评价机构内部人员及相关外部服务人员对于内部权限管理机制的遵循度。

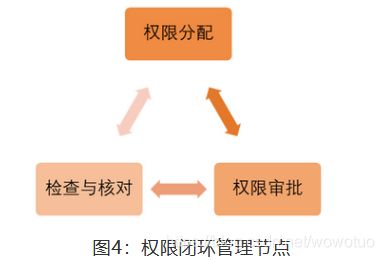

2、权限闭环管理

在权限闭环管理审计方面(如图4),审计师可以通过专业判断、抽样等方式针对重要信息系统的权限账户的“权限分配”、“权限审批”和“检查与核对”三阶段形成的管理留痕进行审计,管理留痕信息包括但不限于OA、邮件、日志等信息。审计师首先应当对机构内部的权限分配机制作出合理性评价,如认为现有的权限管理机制是合理的,则基于现有的机制去考察机制的具体落实情况;如认为不合理,则应当提出相应的合规建议。

图4:权限闭环管理节点

在具体的权限落实评价方面,审计师应当关注业务系统及管理系统之间的内在联动、逻辑关系(如图5 系统权限关系),通过访谈关键人员、测试管理系统等审计程序获取机构的人员变动信息,后以人员变动信息为切入点考察权限在业务系统、管理系统中的更新及适配情况,具体的权限审查应当重点关注用户-角色-权限的权责关系、业务流关键风险-控制点、权限修改/更新时间戳等信息。如存在账户未及时删除或权限不匹配等异常情况,应当了解异常情况发生的原因并评价其是否合理、是否符合机构内部的权限管理策略。

图5:系统权限关系

3、权限监控指标

在机构的信息技术治理及管理进程中,可以考虑在管理系统中设计监控类指标对机构的重要信息系统账户行为进行监控和分析,管理系统具体可以包括内部审计系统、日志分析系统、内部控制系统等。

在监控指标设计方面,机构可以在内部的合规与风险管理框架内,基于对重要信息系统权限资源和数据资源的梳理,定性和定量地设立权限监控指标集。从机构内部治理及管理的角度,业务部门、运营部门等往往是内部风险管理第一道防线,合规部门、风险管理部门是内部风险管理的第二道防线,监察审计部门则是内部风险管理的第三道防线。考虑到机构内部关于风险第三道防线职责的分工,我们建议将该道防线的监控指标集分为三类:访问类、操作类和控制类(具体如图6 权限监控指标),以实现在信息系统层面对审计的履职支撑。

图6:权限监控指标

(四)日志分析

在《审计规范》和《运维规范》中,全国金融标准化技术委员会对信息系统相关日志记录的最低保管时间提出了标准参考。另外,为保护经营数据和客户信息安全、防范信息泄露与损毁,《办法》中要求需要有日志记录等安全保障措施。合理的日志管理及分析机制可以协助有效管理证券基金经营机构内部的IT系统、设备以及应用的日常数据,提升日志管理水平,满足运营、安全和稽核部门要求。

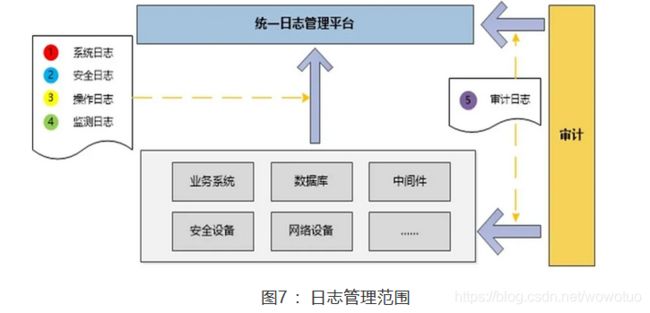

1、日志范围

审计师在审计日志数据时应当注意日志数据范围需要覆盖网络设备、安全设备、操作系统、数据库、中间件、业务系统等(图7日志管理范围),在日志数据中需要记录系统、应用用户名、时间、所执行的命令操作及操作结果等详细信息。

图7 :日志管理范围

2、日志管理

根据用途、来源和记录范围的不同,日志信息可分类为操作日志、系统日志、应用日志、安全日志等,在《审计规范》和《运维规范》中分别对相应日志的保管时间和复核频率加以规定,详见表2。

表2 :日志保管时间及复核规定依据

系统属主或统一日志分析平台在信息系统进行基础环境变更或调整时需同步完善日志采集及相关的日志事件告警等配置,同时需要对日志中体现的潜在风险点或异常用户行为进行分析预警,根据重要级别制定/更新相应的处理方案和应急响应制度。

3、日志检查

审计师需要定期检查和分析日志数据,包括异常日志信息统计、潜在风险或异常行为分析、日志告警趋势及其他相关信息。

机构应将核心交易业务系统监控日志及巡检记录,应纳入机构主动预防体系。相关系统属主应跟踪处理日志分析中发现的异常事件,定期总结分析,全面评估监控日志和操作记录,分析异常情况。

四、结语

行业及各机构信息系统具备体系架构复杂、连续及可用性压力大、一致及准确性要求高、海量数据集中化的特点,这些特点是重要信息系统审计实施困难点的重要影响因素之一。由于审计能力及审计资源的限制,目前的信息技术审计活动更多的是作为财务审计的能力支撑,而缺乏以业务流和风险控制点为导向的信息技术审计。

本文旨在为证券基金行业的重要信息系统审计提供新的实践思路,将原先浮于形式,一味应付公司及监管的信息技术审计乱象扫除,切实为推进证券基金经营机构信息技术建设及数字化转型等工作提前做好风险的预言预判及处置,为证券基金经营机构信息技术的长远发展保驾护航。