5G网络安全

近两年来,5G在全球各地陆续开台,5G网络毫秒级时延和超高密度连接特性,将给我们的高科技生活时代带来更多的可能,例如将其应用在物联网,VR/AR,无人驾驶等领域。自5G推出以来,许多专家相继提出警告,表示5G带来更大的带宽同时,网络传输更便利,数据量更大,从而也可能带来更多的网络安全风险。然而,互联网上对此议题的进一步的分析较为鲜有。结合多年在网络安全领域工作及研究的经验,以及相关参考文献,在此,将5G的网络知识以及可能给执法人员带来的挑战浅析一二,希望能引发关注5G网络安全的相关人士的探讨。欢迎广大关注5G安全的网友留言交流!

5G已经逐步进入我们的生活,5G是什么?和4G有什么不同?首先,让我们先从概念入手,揭开它面纱。

一、5G定义,4G和5G系统性能比较,应用服务

第五代移动通讯(5G)于2020年进入全球商用阶段,具备超高带宽(Enhanced Mobile Broadband Access, eMBB) ,超大连结(Massive Machine Type Communication, mMTC) ,超高可靠度与低延迟(Ultra-Reliability and Low Latency Communication, uRLLC) 等三大优良特性,除了可提供超带宽无线上网服务外,还能带动包括高品质视听娱乐,智能物联网,智能工厂,无人车,无人飞机,智慧城市等各种创新垂直应用的蓬勃发展,带来庞大商机;其实,5G国际标准技术规范从2018年6月起就陆续制订完成,目前已成为世界各国的重点发展项目之一,包括我国,美国,日本,韩国,欧洲等各国,都积极展开5G的技术研发及应用实证,除了希望藉此带动产业发展,抢占市场先机外,并希望5G能带动各项创新应用服务,驱动产业创新升级,引导典范移转及社会成长。

- 5G定义

第五代移动通讯系统(5th Generation mobile networks或5th Generation wireless systems),简称5G,是指第五代移动通讯技术,是4G系统后的延伸。2018年6月13日,圣地亚哥3GPP会议订下第一个国际5G标准,(维基百科) 下一代移动网络联盟(Next Generation Mobile Networks Alliance)定义了5G网络的以下要求,且为了实现这一切,5G需要透过更高的频率带来更快的速度和更多的带宽,而依据2015年9月 ITU在IMT-2020中订定的主要5G性能标准 (KPI)如图1所示[1]:

- 峰值数据速率:以10 Gbps的数据传输速率支援数万用户,理想条件下每位用户的最大速率,为10 Gbps,最佳情况下可达20 Gbps。

- 用户体验的数据传输率:以1 Gbps的数据传输速率同时提供给在同一楼办公的诸多人员,以95%覆盖率每个用户的面积,在城市/郊区的100 Mbps。在最佳条件下可达1 Gbps热点。

- 频谱效率:是每Hz频率可以传输的Bit数量。4G的频谱效率可以达到5 Bit/Hz,例如20M的频谱宽度,总传输Bit可以达到100 MBit。那么, 5G的频谱效率,理论上可以达到50 Bit/Hz,是4G的10倍。频谱效率相比4G被显着增强。

- 移动性:无缝切换和QoS(Quality of Service,服务质量)的最大保证速度。

- 延迟性:延迟显着低于LTE(4G),无线电对发送与发送之间的延迟会影响接收。频谱效率相比4G被显着增强,延迟性为1ms。

- 连接密度:连接密度为每平方公里达10万个终端。

- 网络能源效率:5G NR (New Radio, 新无线),是一个新无线接入技术(RAT(New Radio Access Technology)无线电接取技术),由3GPP开发,用于5G移动通讯网络,是5G网络空中介面的全球通用标准,5G NR标准在降低传输电网部分功率及降低操作成本,并帮助5G设备节省电池寿命。网络能源效率增加100倍。

- 区域传输容量:每平方公里的区域传输容量达每秒10TB。

图1:从 IMT-Advanced 迈向 IMT-2020 所带来的关键效能需求强化 (KPI)

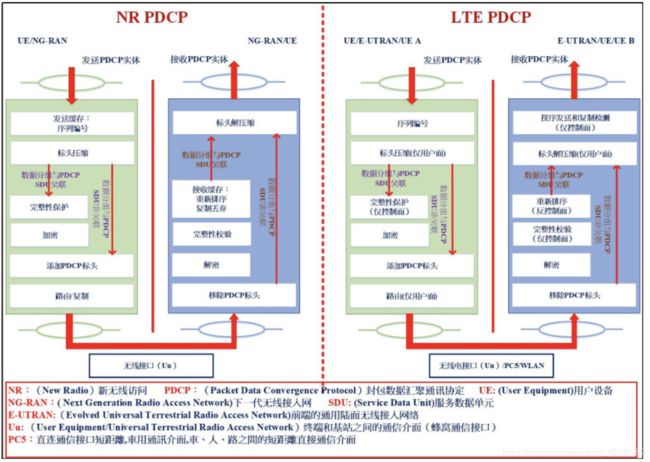

- 5G标准版本演进

依据国际标准组织3GPP的标准化规划(如图2所示)[2],2018年第15版的5G NR(New Radio新无线访问)空中介面标准,已多个国家已陆续部署在现有的LTE(4G)网络中,以提供5G eMBB超高带宽(增强型移动宽频通讯(Enhanced Mobile Broadband)服务,至于符合国际电信联盟ITU的IMT-2020所要求的mMTC大规模机器型通讯Massive Machine. Type Communications). 以及URLLC(Ultra-Reliability and Low Latency Communication超可靠性和低延迟通讯)服务,则需要等到3GPP Release 16完成后才能提供商用化的应用,3GPP Release 17则完成完整关键机器通讯和新的IoT配置,3GPP Release 18则完成大规模物联网部署及优化5G的标准/涵盖完整5G的愿景。

图2:5G标准发布路线图

- 5G背后的技术转变

- 频段:5G的价值在中频段与高频段,简单的原理是越高频段虽然数据传输效率越高(传越多,容纳越多人),但越容易被阻挡,可以传递数据的距离缩短。所以需要下面几个技术来帮忙。

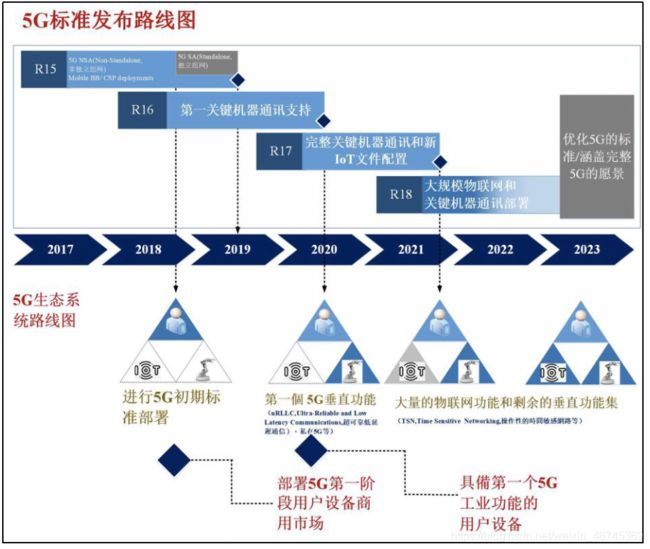

- 大规模天线阵列: Massive MIMO(Multiple-Input Multiple-Output多天线技术),5G天线技术采用有源相控阵技术(有别4G采用无源相控阵天线),由上百个低成本,低功耗的天线元件所组成,利用多个天线收发器形成可能的讯号路径,增加传输吞吐量与效率,是一种多使用者 MIMO 形式,当中的基站天线数远高于每个讯号资源的移动工作站数。由于相较于行动工作站数量,基站天线数量具备压倒性的优势,因此,这项技术不仅可得到近似直角的通道响应,还有大幅提升频谱效率的潜力。如此一来,就能在指定的基站中,运用相同频率与时序资源来服务更多装置,带来远胜于现代4G系统的成效。典型的4G MIMO基站,以及备有更多基站天线的5G Massive MIMO基站(缩小天线尺寸,塞进移动设备和微基站)。配备较多基站天线的 5G Massive MIMO基站(5G微基站数量可能需比现有4G基站多3-5倍,才能达相同涵盖),将可为更多装置提供服务(如图3所示)[3]。

- 3D Beamforming: 在三维空间(水平和垂直空间)所形成传输讯号的分离波束,透过MIMO大量天线打出讯号,使得每个独立波束可指向不同方位。

- 微基站: Small Cell,改良原本基站的结构,使之更小化。如上述第一项所述,因为每个基站能覆盖的范围越小,所以需要盖密一点,5G微基站采用智能天线设计,可集中传送给特定用户,另微基站在不使用情况下会自动休眠,可在低耗能情况下,延长电力使用。

图3:4G MIMO 迈向5G Massive MIMO 多天线技术演进

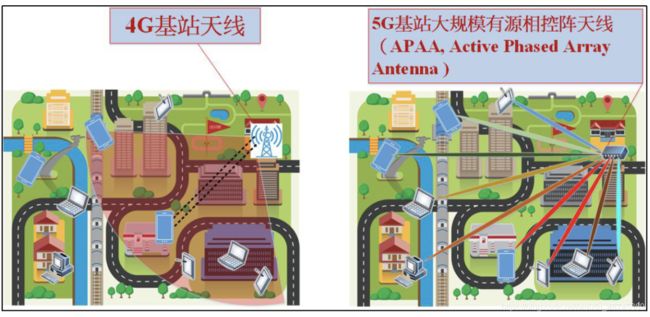

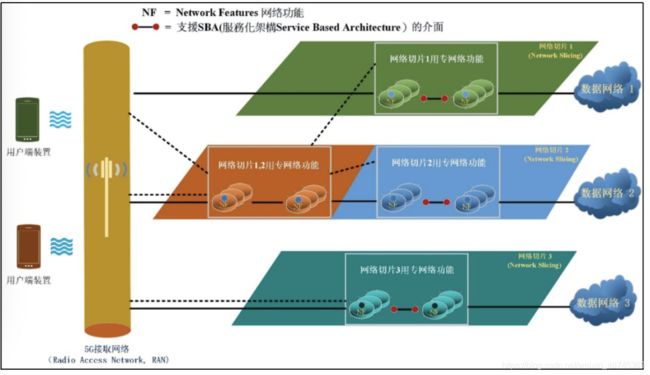

- 5G网络切片技术(Network Slicing)

一个5G系统包括连接到5G网络接取的装置,而此接取网络又与称为5G核心网的其他部分系统相连。如图4 [4]展示了简易3GPP 5G系统架构网路切片。5G接取网络可包含3GPP无线基站和非3GPP接取网络。实际上在支持云端及IoT服务方面,5G核心网架构与4G相比,有着重大进展,这都因为加入了网络切片技术和基于服务的网络架构。

使5G架构全部潜力得以实现的关键因素是网络切片技术,此技术通过允许多个逻辑网络在共享的物理网络基础设施上同时运行,从而为NFV域(Network Functions Virtualization)增加了一个额外的维度,通过创建包括联网和存储功能的端到端虚拟网络,成为了5G架构不可或缺的⼀部分。简单来说,就是利用切片技术在实体网络上建立多张逻辑网络,每张逻辑网络或切片网络,都可以有属于自己网络配置,例如网络带宽,封包传送路径等,所以,逻辑上每一张切片网络,就可以专属于某一类应用,或是满足特定用户的专用网络需求。说穿了,就是服务品质管理(Quality of Service, QoS),来提供不同的QoS服务,以满足各式各样应用需求。例如营运商提供物联网服务时,可透过5G的网络切片技术,将行动网络分割成适合部署大量IoT服务的网络规模,或是为企业建立专网等,通过将网络资源划分给多个用户或租户,营运商可以有效地管理具有不同吞吐量,延迟和可用性需求的不同5G用例。

网络切片技术对于像IoT这样的应用非常实用,在这些应用中,用户数量可能非常高,但总体带宽需求很低,每个5G垂直领域都有自己的需求,所以网络切片技术成为5G网络架构的重要设计考虑因素。网络配置的成本,资源管理和灵活性如今都可以透过这种定制级别进行优化。此外,网络切片技术可以加快潜在的5G新服务的试验,并缩短投放市场的时间。

图4:简易3GPP 5G 网路切片技术架构

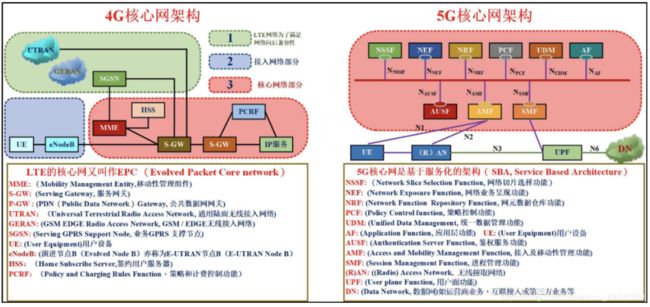

- 4G/5G核心网的差异(4G/5G Core Network)

5G核心网架构与4G核心网架构的显着区别在于,控制面网络功能,摒弃传统的点对点通讯方式,采用统一的基于服务化架构和接口,例如图5中的Nnssf,Nsmf等。控制面与媒体面分离与行动性管理与会话管理解耦[5]。

5G核心网对接入方式为不感知,各种接入方式,都透过统一的机制接入网络,例如非3GPP方式,也透过统一的N2/N3接口接入5G核心网,3GPP与非3GPP统一认证等。

服务化架构,是5G核心网区别于传统核心网的显着差异,那么究竟什么是服务化架构呢?总结5G核心网服务化架构4大特征:传统网元拆分,网络功能服务自动化管理,网络通讯路径优化及网络功能服务通讯机制。

图5:4G/5G核心网的差异

- 4G/5G系统性能比较

图6所示对4G/5G的性能特征和技术标准(要求)进行比较[6]:

图6:4G/5G系统性能比较

- 5G多样化的应用服务

5G将在穿戴装置应用,安全监控,智能家庭,智慧城市,智能电网,大规模无线传感网络,公共安全,自驾车/智慧交通,智慧工厂,远距手术/医疗,即时游戏,4K/8K影音,扩增实境(AR)/虚拟实境(VR),庆典活动,演唱会,运动赛事等多样化的应用服务中得到更好的发挥(如图7所示):

图7:5G多样化的应用服务

5G的基本概念了解之后,我们再来看看5G的实施与哪些技术相关呢?

二、5G网络除网络切片技术,核心网技术等技术外, 以下技术对5G实施也很重要

- 资源管理:这是一种涉及管理无线电资源的通用技术。这包括导频信号的分配,用于确认信号和通道状态讯息的资源配置,用于在节点间,接入点间控制讯息交互的资源管理等。

- 软件定义网络:软件定义网络(Software Defined Network , SDN)是一种使用软件应用程序来对网络进行智能和集中控制,或程序设计的网络架构方法。软件定义网络有助于运营商持续全面管理整个网络而无需考虑底层网络技术。SDN架构可直接程序设计,灵活,集中管理,配置可程序设计化,基于开放标准,并且不对供应商造成影响。

- 网络功能虚拟化:网络功能虚拟化(Network Functions Virtualization, NFV)允许网络运营商通过将以前内置于硬件中的功能运行在产业标准服务器,网络和存储平台上的软件中来减少对单一用途设备的依赖。除了减少网络运营商对专用硬件的依赖性之外,利用NFV可以在网络中实现更多可程序设计性,并大大减少复杂性和与引入新服务的上市时间。

- 全双工:5G允许在同一通道上同一时间同时发送和接收。电气平衡隔离(Electrical Balance Isolation)和射频(Radio Frequency, RF)自干扰消除用于在单个通道中实现5G全双工。5G全双工有以下几个优点,如使频谱效率加倍,双向衰落特性相同,减少滤波操作,新颖的中继解决方案,增强的干扰协调。

- 固定无线接入:固定无线接入((Fixed Wireless Access, FWA)允许通讯网网或互联网接入固定的无线网络。FWA也称为固定无线宽频。FWA允许简易快速地部署宽频网络,并使运营商能够满足日益增长的高速宽频服务上市时间和更具成本效益的需求。FWA将使用波束成形和5G的毫米波频谱来提高无线宽频服务的性能。使用毫米波使得可以使用额外的频谱,从而提高数据流量和下载速度。

最后,我们再来探讨下5G将带来的网络安全风险。

三、5G带来的网络安全风险

- 网络架构变化带来的网络安全风险

前面也有提到,5G网络和4G网络架构不一样,因此5G相较于4G也将新增一些新的威胁。以下结合移动网络演进(如图8所示)[7]及5G网络安全挑战(如图9所示)分述如下:

图8:移动网络演进

图9:5G网络安全挑战

- 首先,在无线接取网络(Radio Access Network, RAN)等5G的基础架构中,提供了新的异质接取网络,使得物联网(Internet of Things , IoT)设备能有多种接入网络的做法,大幅增加了攻击面。

- 再者,为了降低建置成本,5G网络也倾向减少使用专属硬件,而是以软件提供相关功能的策略发展,同时,为了让5G电信服务更有弹性,业者也采用网络虚拟化架构,包含导入软件定义网络(Software Defined Network , SDN),以及网络功能虚拟化(Network Functions Virtualization, NFV)等技术,这种将网络虚拟化的做法,也会带来更为复杂的环境,进而产生有关的弱点。

- 而在5G的应用上,电信业者往往透过开源软件,来开发相关的系统。这些软件很可能会因为电信业者缺乏弱点管理,潜藏了漏洞而迟迟没有察觉,再加上黑客也可以直接取得软件来进行研究,找出可被滥用的弱点。

由于上述的3种差异,使得5G网络的环境变得更加复杂,连带导致这种网络的安全,变得更加严峻。

- 网络环境中存在的安全风险

其实,在5G网络的规格制订时,便把4G网络存在的威胁纳入考量。

像是在中间人攻击(Man-in-the-middle attack, MITM)中,黑客会透过假的基站,来窃取使用者装置的国际移动用户辨识码(International Mobile Subscriber Identity, IMSI),藉此得知用户所在位置。或者,黑客也可能会利用伪造的基站,窜改用户装置传输的讯号内容,将使用者导向恶意网站,进行诈骗及网络攻击等。针对这些攻击手法,5G网络已经纳入加密的机制来进行保护(如图10,11)[8,9]。

5G网络会在移动装置连结基站过程中进行装置验证,以确保连结装置的合法性,以及避免重送攻击(Replay Attack),而此类网络的验证协定仰赖电信业者系统上的一个计数器来完成验证。然而,由于此加密协定漏洞,导致计数器讯息曝光,使攻击者可以利用攻击工具(Stingray)搜集到用户使用轨迹,包括何时打了电话,传送讯息,并能追踪手机所在位置。攻击工具(Stingray)也称为〞国际移动用户识别码撷取器〞 (IMSI Catcher),这种装置会模仿移动装置基站发出讯号,骗取移动装置传送地点讯息,目前主要是一些情报单位或警方用来搜集情资或办案讯息。

图10:5G网络安全强化-IMSI加密传输

图11:5G网络安全强化-数据传输签章

但除了电信网络本身传输的安全机制,5G网络也存在其他的网络安全风险,包含了⼀般网络会出现的攻击手法,像是针对端点装置的僵尸网络,恶意软件,以及分散式阻断服务攻击(Distributed Denial-of-Service, DDoS),或是锁定核⼼网络封包刺探等,由于上述的网络架构变化,使得这些攻击会更加难以防范。对此,还是要从网络环境的监控,以及5G元件安全做起。

以网络环境的监控而言,包含要在攻击发生之前,检测网络异常情形,并且能够对于虚拟化网络提供相关防护,也要纳入微网段隔离技术等,⽽在事中则要掌握威胁的样貌。

而在元件的检测上,不只装置有关的程序库要进行验证,电信业者的网络功能虚拟化(Network Functions Virtualization, NFV)虚拟环境,也是重点。针对5G的网络安全防护,电信业者如果经常检测元件的安全,也能减少潜藏的网络安全风险。

- 5G网络给电子数据调查取证带来的挑战

当智能手机和其他移动设备关联的国际移动用户识别码(International Mobile Subscriber Identity, IMSI)为执法调查及取证人员的重要数据时,因IMSI可提供有关用户的宝贵讯息。5G的虚拟化架构在连接到手机讯号塔时,会用临时标识符替换该唯一标识符,并在建立新连接时重复此过程。移动设备与基站之间的这种抽象关系可能很快变得非常复杂和不清楚,这使得调查人员更难获得有关设备所有者有意义的信息。

由于5G允许设备透过其他网络连接到网络设施获取数据,因此需确保并固定这些碎片化数字迹证,5G的数字证据将存在于各类设备及位置,这将使得各类数据收集变得非常困难。势必带给执法调查及取证人员下列影响及挑战:

- 海量的数字证据:

5G商业化后,将进一步推动数字证据的海量增长,例如已透过诸如家庭安全和宠物监控等的智能家庭服务的设备来保存数据,无人机和自动驾驶汽车每天产生新的视频数据。闭路电视、DVR与汽车等其他物联网(IoT)设备中的黑匣子变得越来越复杂。还有海量的移动终端设备中的上网数据、社交媒体、聊天数据等。 - 视频恢复需求的增多:

由于因高性能硬件支持下的演算法,视频变得越来越高的分辨率,且各种编解码器开发与使用。在闭路电视中,每个制造商使用不同的媒体格式来保存数据,恢复和分析数据所需的时间势必增加,恢复的需求也会不断增长。 - 更多移动设备周边设备的取证需求:

对于执法,调查及取证人员,必须考虑除移动设备本身之外的设备上的数据取证。例如,物联网(IoT)设备上保存的数据也透过云网存储;用户远程操作的数据存储式打印机的数据;用户会透过其移动设备再次查看这些网存储数据,这些所有用户数据流过的接触点均可能成为取证的对象。这些数据的恢复和分析经常起着关键性的作用。 - 新应用带来的挑战:

5G将带来更多的应用,大到如无人机传输,自动驾驶汽车,智能穿戴设备等,小到越来越多的移动应用APP。新型应用领域的数据,有助于在打击犯罪过程中解决诸多问题,然而,与时俱进地对于此类数据的快速提取和分析无疑也是一个挑战。 - 多元化环境下数据分析的挑战:

随着5G,IoT兴起,数字证据的爆炸式增长,出现另一个问题,就是如何在海量的数据中抽丝剥茧,从而得出可视化的关系图,或者快速通过关键词搜索分类,从而更高效的找到强有力的线索。例如存在网络传输中的车辆信息,人脸识别信息,IoT设备中的信息,移动终端中的信息等都将是永远值得分析的对象。如何与时俱进地对不同设备上的数据进行提取和分析,如何做到格式支持,如何有效的进行关联,对于人手少时间紧的执法部门来说这都将是可能面临的思考。

四、结语

5G 时代的未来世界已经近在咫尺,,无论是哪一种商业模式,只要各领域建立相关的网络安全机制,多思考如何预防〞Internet of Things〞成为 〞Internet of Threats〞,相信,只要有共同维护网络空间安全的目标,建立完善络安全等级制度,不同领域分别从专业角度出发,研究和制定网络安全风险防范的专业方法,未来5G网络安全带来的挑战即是机遇。

参考文献:

[1]ITU-R Recommendation M.2083-0, “IMT Vision – Framework and overall objectives of the future development of IMTfor 2020 and beyond,” Sep. 2015, 21 pp., https://www.itu.int/dms_pubrec/itu-r/rec/m/R-REC-M.2083-0-201509-I!!PDF-E.pdf.

[2]Nokia, 5G Overview, http://ursi-france.telecom-paristech.fr/fileadmin/user_upload/2020-03_5G_e2e_Technical_overview_URSI_v3.pdf.

[3]Mitsubishi Electric’s New Multibeam Multiplexing 5G Technology Achieves 20Gbps Throughput,http://www.mitsubishielectric.com/news/2016/0121.html.

[4] 3GPP, 5G, Procedures for the 5G System, 3GPP TS 23.502 version 15.2.0 Release 15, ETSI, https://www.etsi.org/deliver/etsi_ts/123500_123599/123502/15.02.00_60/ts_123502v150200p.pdf.

[5] 3GPP TS 23.501 V15.0.0 (2017-12) System Architecture for the 5G System.

[6]http://www.rfwireless-world.com/Terminology/4G-vs-5G-difference-between-4G-and-5G.html.

[7]Netmanias, https://www.netmanias.com/en/?m=view&id=oneshot&no=8393.

[8]Enrique Cobo Jimenez, Encrypting IMSI to improve privacy in 5G Networks. Degree Project Electrical Engineering, in Second Cycle, 30 Credits Stockholm Sweden 2017.

(http://www.diva-portal.org/smash/get/diva2:1095875/FULLTEXT01.pdf)

[9] 5G/NR - PDCP , http://www.sharetechnote.com/html/5G/5G_PDCP.html.

声明:本文经作者授权发布,版权归作者所有。文章内容仅代表作者独立观点,转载目的在于传递更多信息。如需转载请关注公众号,并注明出处,合作请联系[email protected]

本文作者:张志汖 教授

任职:台湾警察专科学校

研究领域:网络安全,信息安全政策,网络攻防,网络犯罪,数字取证,科技信息伦理与个人讯息保护,恶意代码逆向工程

资质:

• BS 7799/ISO/IEC 27001 LA (Information Security Management System, ISMS)信息安全管理系统

• BS 15000/ISO/IEC 20000 LA (Information Technology Service Management , ITSM)信息科技服务管理

• BS 25999/ISO/IEC 22301 LA (Business Continuity Management, BCM) 应急/营运持续管理

• BS 10012/ISO 29100 LA ((Personal Information Management System, PIMS)个人讯息保护管理系统

• CHFI(Computer Hacking Forensic Investigator)信息安全取证专家调查

• CEH(Certified Ethical Hacker)道德黑客技术专家

• CCNA(Cisco Certified Network Associate)

• CCNA Security -IINS(Implementing Cisco IOS Network Security)

END