MISC:

验证码:

用token登录

输入好验证码就可以得到flag

Picture:

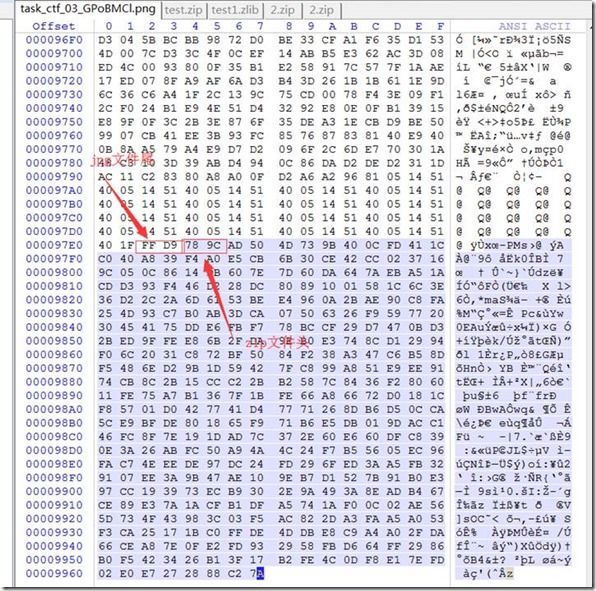

图片隐写,一下就想到binwalk或者winhex打开试试

binwalk打开无果

将这段数据ctrl+shift+c复制出来

用下面python脚本生成zip文件。

import zlib

import binascii

import base64

id=””

r = zlib.decompress(binascii.unhexlify(id))

r = base64.b64decode(result)

fount = open(r"2.zip","wb")

fount.write(r)

fount.close()

压缩包提示。

根据这个“ZeroDivisionError:”搜索

然就知道压缩密码了。

打开弹出这个信息。

然后又拿出winhex看了下

然后输入压缩密码打开

发现code文件如下

Uuencode解码即可

得到flag:

RUN:

根据提示,要沙箱逃逸?

然后getshell。

然后百度谷歌了遍

命令都是瞎凑的。

然后发现很多库和命令都被ban了。

逃逸这个词,一开始我不是很理解。

然后群里管理员说是有点web

可能这些命令都被‘过滤’了吧。

然后一个个试绕过。

得到flag。

这里很坑的是func_globals也会被‘过滤’。

CRYPTO:

flag_in_your_hand:

下载文件解压

得到html和js

算出

然后有个很坑的地方:这题的flag不是ciscn{}规范的。导致我按了很多次get flag按键,然后随便提交一个,导致被禁赛30min。

得到flag。

Web:

easyweb:

复制这个token

得到flag。

![clip_image001[5] CISCN2018-WP_第2张图片](http://img.e-com-net.com/image/info8/c50070cda6264af4bf11f229abee5426.jpg)

![clip_image001[7] CISCN2018-WP_第4张图片](http://img.e-com-net.com/image/info8/43e29a9ddfe549a1a1eabcb89dac1896.jpg)

![clip_image002[5] CISCN2018-WP_第5张图片](http://img.e-com-net.com/image/info8/31517e18430c453da110f9990c31842c.jpg)

![clip_image001[9] CISCN2018-WP_第6张图片](http://img.e-com-net.com/image/info8/b6e73a54e57c4c0f8832c8f1aa3273ec.jpg)

![clip_image002[7] CISCN2018-WP_第7张图片](http://img.e-com-net.com/image/info8/a46fb1a7f807463c81daf503e2ed3646.jpg)

![clip_image001[11] CISCN2018-WP_第8张图片](http://img.e-com-net.com/image/info8/cc9fc18a7b9240b189f088f7b9357889.jpg)

![clip_image002[9] CISCN2018-WP_第9张图片](http://img.e-com-net.com/image/info8/3f593b48380c4b2d83ac58a287c4e474.jpg)

![clip_image001[13] CISCN2018-WP_第10张图片](http://img.e-com-net.com/image/info8/cc75e0b9982742b6a7e95ab9892083cf.jpg)

![clip_image001[15] CISCN2018-WP_第11张图片](http://img.e-com-net.com/image/info8/9c7842f2182b4e93b6416e37d1cafcc4.jpg)

![clip_image002[11] CISCN2018-WP_第12张图片](http://img.e-com-net.com/image/info8/d1446c85289f4bc8a6e57108ded8b4c8.jpg)

![clip_image002[13] clip_image002[13]](http://img.e-com-net.com/image/info8/31de249166654ce684df79b19d032072.jpg)

![clip_image002[17] CISCN2018-WP_第13张图片](http://img.e-com-net.com/image/info8/f7e4837a40ae470c8b62fc11de06e737.jpg)

![clip_image002[19] CISCN2018-WP_第14张图片](http://img.e-com-net.com/image/info8/a8f452c04f534275a31b247682230a88.jpg)

![clip_image001[17] CISCN2018-WP_第15张图片](http://img.e-com-net.com/image/info8/e9683ebd599441deaa37b5f014fd49ac.jpg)

![clip_image001[19] CISCN2018-WP_第16张图片](http://img.e-com-net.com/image/info8/c15c2bdc52524d1f991d02ed7f38ae1c.jpg)

![clip_image001[21] CISCN2018-WP_第17张图片](http://img.e-com-net.com/image/info8/a360a21b86ea4a9ba93d57b5b7241e0a.jpg)

![clip_image001[23] CISCN2018-WP_第18张图片](http://img.e-com-net.com/image/info8/c78af6a6140d418f8643ff0105b9600a.jpg)

![clip_image002[21] CISCN2018-WP_第19张图片](http://img.e-com-net.com/image/info8/77f4b5e36f6f433b8f1d8659956e951a.jpg)

![clip_image002[23] CISCN2018-WP_第20张图片](http://img.e-com-net.com/image/info8/3a170215312249f390ed4749bf6df8d4.jpg)