Cisco中access-list的应用

Cisco中access-list的应用

1.access-list的含义和作用

access-list含义为访问控制列表,分为标准访问控制列表以及扩展访问控制列表。标准访问控制列表标号ID为0-99,1399-1900,扩展访问控制列表ID为100-199,2000-2699.在标准访问控制列表中只能够包含目的的地址,但是扩展访问控制列表能够进行地址、端口、协议进行访问的控制。

2.实验中应用

1).拓补图

2)使用access-list命令配置路由器并首次实现Ping命令的阻止

2.1)配置命令

ping命令属于网络层的icmp协议

R1#show run

Building configuration…

Current configuration : 807 bytes

version 15.1

no service timestamps log datetime msec

no service timestamps debug datetime msec

no service password-encryption

hostname R1

ip cef

no ipv6 cef

license udi pid CISCO1941/K9 sn FTX1524CKTE

spanning-tree mode pvst

interface Loopback0

ip address 1.1.1.1 255.255.255.0

interface GigabitEthernet0/0

ip address 192.168.1.1 255.255.255.0

ip access-group 100 in

duplex auto

speed auto

interface GigabitEthernet0/1

no ip address

duplex auto

speed auto

shutdown

interface Vlan1

no ip address

shutdown

ip classless

ip flow-export version 9

access-list 100 permit icmp host 192.168.1.10 host 192.168.1.1

access-list 100 deny icmp any host 192.168.1.10

line con 0

line aux 0

line vty 0 4

login

end

2.2)运行结果

2.2.1 P1 Ping R1(Ping 192.168.1.1)

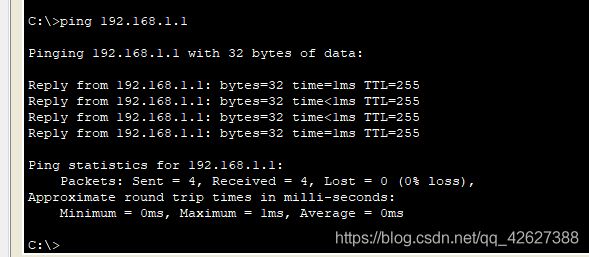

2.2.2 P1 ping 1.1.1.1

2.2.3 p2 ping 192.168.1.1

通过Ping命令的显示,我们已经初步实现了我们想要的结果,但是当我们ping1.1.1.1时候ping不同,其原因是在进行控制访问列表的时候,会一次执行每一条访问控制列表中的语句,当执行deny any host 192.1.1.1的时候,下面就没有其他的访问控制列表的语句,所以一旦当我们的源Ip地址不满足路由器中访问列表语句的时候,就会出现主机不可达的运行结果。即在本实验中没有添加任何关于1.1.1.1的访问控制列表语句,也就不会执行。

3)改进实验实现Ping命令

3.1)配置命令

在路由器全局配置的模式下进行配置添加访问控制列表命令access-list permit icmp any host 1.1.1.1

然后在g0/0端口下进行ip access-group 100 in的配置,实现第100条访问控制命令的设置

3.2)运行结果

通过实验结果显示,我们达到了我们想要实现的结果

4)实现P1对路由器的telnet

4.1)配置命令

由于telnet属于应用层的tcp协议,所以将协议改为tcp。

access-list 101 permit tcp host 192.168.1.10 host 192.168.1.1 eq 28

access-list 101 deny tcp any host 192.168.1.1 eq 28

access-list 101 permit ip any host 1.1.1.1

在g0/0端口下将101号访问控制命令允许通过

int g0/0

ip access-group 101 in

由于进行telnet命令,所以需要在路由器中需要配置telnet

配置命令如下

line vty 0 4

password cisco

login

然后将路由器需要添加密码,配置命令如下

enable password cisco

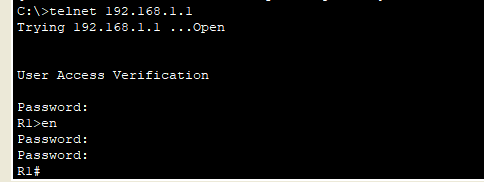

4.2)运行结果

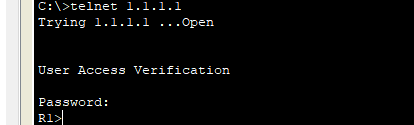

p1 telnet 192.168.1.1

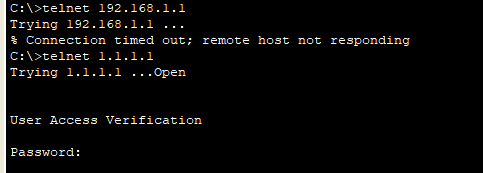

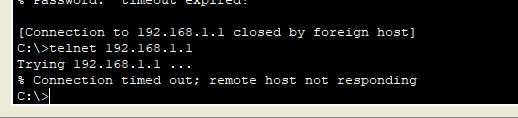

p2 telnet 192.168.1.1

p3 telnet 192.168.1.1

p1 telnet 1.1.1.1

p2 telnet 1.1.1.1

p3 telnet 1.1.1.1

通过结果显示我们能够通过访问进行指定p1对路由器的远程登录

3.改进方案

1)取消命令

当我们在进行访问控制列表的时候一旦命令配置错误我们会使用no access-list xx 进行配置的取消,这样使得我们整个的配置命令将会被取消,所以可以使用ip access-list进行配置,而且能够实现任意的访问控制列表的删除以及更改

配置命令为ip access-list extened 101/standard

然后如果为可扩展的即可配置不同id号的控制访问命令。

4.遇到的问题

在配置完ping 命令的访问控制列表,然后配置完telnet的访问控制列表后,不能够实现ping命令的访问。当取消telnet的访问控制命令,可以执行ping命令。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-ZM3VENYc-1590763869585)(C:\Users\14144\AppData\Roaming\Typora\typora-user-images\image-20200529220131538.png)]](http://img.e-com-net.com/image/info8/bef7808d3db344d4a371b5e4a3b4f80e.png)