新型恶意软件Bazar 的出现(下)

使用CryptCreateHash API调用中设置的MD5算法对从受感染设备收集的数据进行哈希处理,方法是将ALG_ID设置为0x8003,然后附加到互斥锁名称中。

收集和哈希有关受感染设备的数据

成功采集数据后,Bazar后门连接到C2服务器。如果连接失败,它将继续重试。

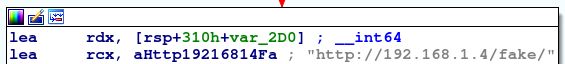

这个版本的另一个有趣的方面是它如何使用本地地址从服务器获取数据。独步考虑到这是早期的开发版本,开发者可能是为了测试目的而使用这种方法。

Bazar开发者可能的测试环境

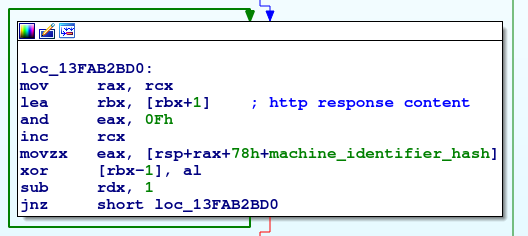

成功收集数据并连接到C2服务器后,后门将解析在HTTP响应中接收到的命令。命令的每个字符都与生成的MD5字符串中的下一个字符一起使用。

从C2检索到的命令与机器标识符哈希进行异或处理

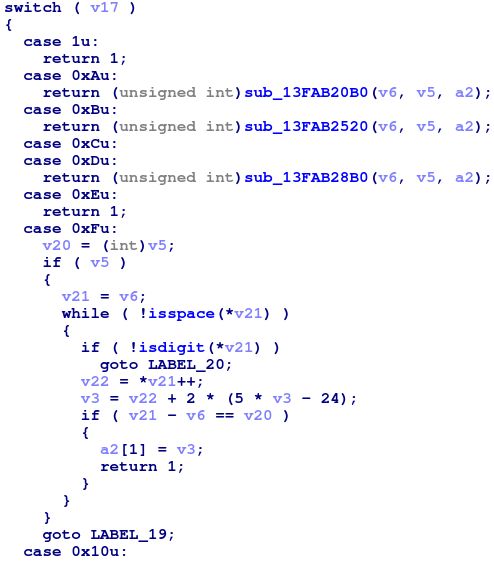

在检查并分析了XOR数据之后,后门将根据以下切换情况记录并执行检索到的命令https://www.dubuhu.com/。

切换从C2服务器收到的命令的大小写

如上图所示,Bazar后门可以处理相当多的命令。下一节将关注示例1,它检索受感染设备上的各种附加信息。

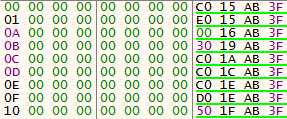

在从C2服务器接收到值1并解析响应之后,该值被映射到相关的执行方法。

内存中显示的方法和映射值

在这个示例中,值1的对应方法是0x3fab15b0。这种方法从受感染的设备收集其他数据,如其公共IP地址、计算机名称和安装的Windows版本。

收集有关受感染计算机的其他信息

然后执行WMI查询以检索有关安装在计算机上的防病毒引擎的信息:

WMI查询以获取有关已安装的防病毒引擎的信息

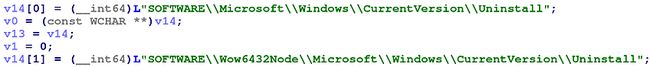

此外,Bazar加载程序使用Windows\CurrentVersion\Uninstall注册表项检索已安装的应用程序列表。

查询设备上安装的程序

最后,加载程序生成cmd.exe来执行一系列侦察命令,以获取关于网络和域的信息。

运行net和nltest工具的cmd.exe

由于该恶意软件是开发版本,因此上述大多数数据在其日志中都有详细记录。

Team9后门日志

随后的网络通信使用Bot ID哈希格式,使人联想起2019年以来在Anchor攻击家族中使用的客户端ID(即MD5哈希值)。

如先前的Anchor感染所示,Anchor的唯一标识符生成遵循以下模式:

[Machine_NAME]_[Windows_Version].[Client_ID]

当一台设备被Anchor感染后,它会使用openNIC解析器来解析一个Bazar域,比如toexample[dot]bazar。然后它将以下信息回调到远程服务器,格式如下:

[campaign]/[Machine_NAME]_[Windows_Version].[Client_ID]/[switch]/

同时,生成的Bazar bot ID是由计算机名称、系统文件夹创建日期和系统驱动器序列号组成的MD5哈希。

Bazar bot ID是一个由主机信息组成的MD5哈希,其中包括:

· [creation date of %WINDIR% in ASCII]

· [creation date of %WINDIR%\system32 in ASCII].

· [NETBIOS_Name]

· [%SYSTEMDRIVE% serial number])

Bazar后门通信遵循botID和数字命令开关的模式。

[botID] / [switch]

后门回调从受感染的主机到Bazar域使用botID和命令开关' 2 '等待接收一个新任务。

使用唯一的botID从受感染的主机到.bazar域的网络通信

Bazar后门向远程服务器发送一个 ‘group’ 标识符,以及botID和开关来发送数据或接收命令。到2020年5月,有两个硬编码组。这些后门与cookie组字符串“two”和“five”相关联。同时,新的加载程序与cookie组字符串“1”相关联。

通过HTTP请求“cookie”参数发送的Bazar后门 ‘group’标识符

尽管URI字符串已从Trickbot和Anchor变体中更改,但网络钓鱼策略和感染后侦察命令的使用仍然相同。在Bazar后门中,用于标识Trickbot攻击告系列的标签(gtag)已从C2 URI中删除,它可能已经被移动到cookie HTTP头参数。

使用Bazar,受感染的计算机名称和Trickbot攻击标识符不再在同一HTTP请求中发送。取而代之的是,在加载程序执行后,发送'/ api / v {rand}'URI以便从云托管服务器中检索后门。 C2服务器和客户端之间的后门通信使用分配给受感染主机的botID进入.bazar域。

活动标签和客户端设备名称与Bazar C2服务器的解耦是特定于这个后门的。由于发现感染后,bot通信通常会迅速终止,因此从uri中删除活动和客户端设备名称会减少停机时间,降低重新感染设备的需要。

TRICKBOT连接

如我们先前所述,Bazar加载程序和Bazar后门与签名的加载程序与Trickbot和Anchor恶意软件联系在一起。两者之间的相似之处包括:

1. 使用被撤销的证书签名恶意软件;

2. 域重用,例如machunion[.]com and bakedbuns[.]com;

3. 在Bazar和Trickbot加载程序中几乎相同的解密例程,包括使用相同的winapi,自定义RC4实现,以及在最新加载程序变体中使用API-Hammering,这在Trickbot中也可以找到;

4. .bazar域的后门命令与控制。

该恶意软件不会感染具有俄语支持的计算机这一事实提供了其起源和预期目标的线索。

Bazar加载程序使用已撤销的证书进行签名,之前的研究表明,Trickbot小组使用已撤销的证书在证书被撤销六个月后签署文件,例如使用2020年1月发给subject“VB CORPORATE PTY. LTD.” 的证书。从12月开始,Anchor攻击也使用了签名的骗术加载程序文件、文件名与预览文档相关。新加载程序变体中使用的当前已撤销的证书是由“RESURS-RM OOO”颁发的。

此外,在这两个攻击系列中都观察到类似的网络钓鱼电子邮件策略,Google Drive诱饵预览,签名的恶意软件以及欺骗性文件图标的使用。我们观察到重用了可能受到威胁的域,以托管以前为Trickbot装载机服务的Bazar装载机。例如,域名 ruths-brownies[dot]com在1月份的Trickbot攻击中被使用,并在2020年4月托管了Bazar加载程序。

Bazar恶意软件有一个新的命令和控制模式,botID不同于Trickbot和Anchor,但保留了这两个恶意软件攻击的攻击指标。最后,从2019年12月开始,在传播Anchor的Trickbot感染中观察到了Emercoin(.bazar)域的使用。

总结

在这篇文章中,我们将Bazar loader和Bazar后门与Trickbot背后的攻击者以及我们之前从2019年12月开始对Anchor和Trickbot的研究联系起来。根据我们的调查,Cybereason估计,这个新的恶意软件家族是Trickbot团伙的最新开发的复杂工具,目前已经有选择地对有价值的目标发起攻击。

Bazar恶意软件擅长于逃避、隐匿和持久性。恶意软件的开发者们正在积极地测试他们的恶意软件的几个版本,试图尽可能地混淆代码,并隐藏最后的有效载荷,同时在另一个进程的上下文中执行它。为了进一步逃避检测,Bazar加载程序和后门使用与以前看到的Trickbot相关的恶意软件不同的网络回调方案。

感染后,该恶意软件为攻击者提供了多种命令和代码执行选项,以及内置的文件上传和自删除功能。这种多样性使攻击者可以动态地窃取数据,在目标计算机上安装其他有效载荷或在网络上进一步传播。一般而言,拥有更多选择可以确保威胁行为者可以适应其目标或受害者环境的变化。

区块链域名的使用将Bazar加载程序和Bazar后门作为依赖其他域名系统(如EmerDNS域名)的攻击家族的一部分。在2020年4月第一个恶意软件变种的出现之后,在持续了将近2个月的时间,直到2020年6月发现了一个新的变种。我们的研究,涵盖了Bazar恶意软件家族的演变,清楚地表明威胁行动者花了时间重新检查和改进他们的代码,使恶意软件更加隐秘。Bazar的开发者改变了之前变种的一些最容易检测到的特征,比如以前的硬编码字符串,以及对已知shell代码解密例程的修改,类似于之前在最近的Trickbot变种中观察到的。

虽然这个恶意软件仍在发展阶段,但Cybereason估计,其最新改进和重新出现可能表明,一旦完全准备好进行操作,就会出现新的强大威胁。

主教法冠ATT&CK技术