DevSecOps线上论坛实况:悬镜CEO子芽分享实践心得

4月7日,由北京网络安全大会(BCS)主办、中国信通院云大所作为合作单位的RSAC主题分享万人峰会DevSecOps论坛在线上召开。

悬镜安全CEO子芽作为受邀嘉宾,在本场分论坛中分享了以《从RSAC看DevSecOps的进化与落地思考》为题的演讲。

以下为演讲内容概要。

01传统SDLC面临的安全挑战

![]()

传统的SDL流程主要有需求分析,架构设计,编码实现,测试,上线,运营等关键环节。

但在该流程中存在一些安全问题,主要包括:

1.业务先上线,安全问题后补救。

即大部分安全精力主要放在项目上线后,也就是运营环节。

2.安全资源有限,传统上线安全手段限制业务敏捷交付。

版本迭代速度快,业务数量多,传统的安全手段会制约业务的交付。

针对这些问题,子芽就近几年DevSecOps战略框架的发展进行系统梳理,并分享悬镜安全这些年探索的落地实践方案。

DevSecOps是一套基于DevOps敏捷开发和持续运营的全新IT安全实践战略框架,更加强调自动化和持续的反馈。

核心理念为:安全是整个IT团队所有成员的责任,需要贯穿整个业务生命周期的每一个环节。

2012年,最早由Gartner研究员David Cearley首次提出,2016年9月,Gartner发布研究报告《DevSecOps:How to Seamlessly Integrate Security into DevOps》,业内首次对该模型及配套解决方案进行了详细的分析。

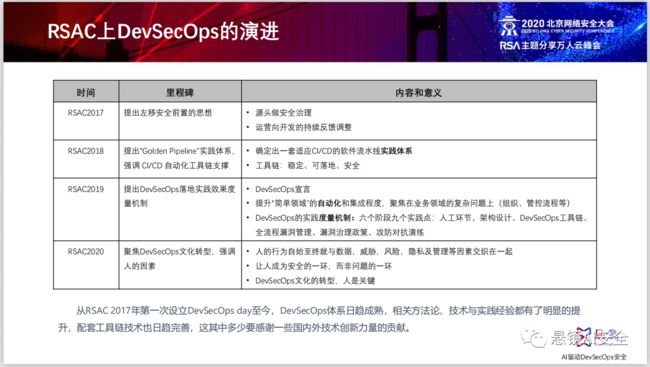

02DevSecOps在RSAC的演进

![]()

2017年,RSAC大会上提出了左移安全的思想,核心主要包括两点:在源头做安全治理,由运营向开发的持续反馈调整。

2018年,RSAC为了推动DevSecOps更好地落地,提出了:Golden Pipeline“黄金管道”,其核心是包括SCA,IAST,RASP等关键技术工具链的实践落地。

2019年,RSAC在2018年的基础上建立了更加准确的度量机制,主要从6个阶段,9个实践点来进行有效的度量,同时辅助企业进行DevSecOps的转型。

2020年,RSAC主要聚焦在文化和人为因素。在DevSecOps文化的转型中,人是关键因素。因此应让人成为安全的一环,而非问题的一环。

在DevSecOps的演进过程中,“黄金管道”起着举足轻重的支撑作用。“黄金管道”可以安全地被CI/CD工具集成,也可以敏捷地辅助企业落地DevSecOps。其核心包括四大关键工具链技术。

1. AST应用安全测试:主要包括白盒,黑盒,和新一代的灰盒安全测试技术。

2. SCA第三方组件成分分析,或称OSS成分分析。

3. RASP运行时应用自我保护,与IAST有技术相通点。

4. 红蓝对抗和SRC。

在DevSecOps实践过程中的一些关键角色,核心包括三大方面,技术,流程和文化。技术方面,更多提倡的是API的服务化与自动化。流程方面,提倡针对当前的政企体系以及现有平台接入时,尽量以融合、低侵入的方式进行。在文化方面,提倡安全前置。避免传统观念中的“业务发展优先,安全后做补救”。安全是大家的事情,不仅仅是安全团队的工作,我们需要拥抱变化。

03DevSevOps关键技术的演进方向

![]()

应用基础设施安全

相比运营安全,开发安全中特别要考虑的是应用基础设施的安全,例如镜像安全和API安全等,API安全包括:API自动化识别,API的管理,API的权限控制,API异常行为的监测等很多方面。应用基础设施安全将会成为新发展方向。

AST技术融合

重点是对白盒、灰盒及黑盒安全测试技术的深度融合。例如利用白盒的一些技术优势来指导灰盒进行漏洞的检出,最后通过黑盒来进行验证,发挥各种测试技术的优势,在检测精度和覆盖度上达到质的提升。运用各种手段进行编排,对不同的检测方式进行整合。

基于CARTA的漏洞管理

着重基于Gartner的CARTA模型的漏洞管理。悬镜提倡对各个阶段检测出的漏洞,进行整合关联分析并与现有的业务价值进行关联,从而综合评价并识别出漏洞的优先级,提出更为合理高效的治理措施。

04悬镜DevSecOps智适应产品体系

![]()

在威胁建模阶段,悬镜安全推出了一款融合悬镜DevSecOps持续威胁管理思想的S-SDLC全流程安全开发赋能平台产品——“悬镜夫子”。产品核心定位是从SDLC源头开始将专家团队的安全能力,持续赋能给传统IT项目人员,使安全思想注入SDLC全生命周期,帮助企业组织流程化、自动化、持续化地保障业务安全。“悬镜夫子”不仅聚焦于项目研发早期的威胁建模,还重点解决当下软件应用漏洞管理中普遍存在的核心痛点问题,即漏洞发现能力孤立、漏洞管理难闭环、开发流程难管控等。

在威胁建模阶段,我们推出了“悬镜夫子”。这款产品可以帮助用户做轻量级的威胁建模,将安全专家经验和甲方场景相结合,在实际中也需要调查问卷的辅助。除此之外,夫子还可以完成全流程的漏洞管理。

在威胁发现阶段,我们有应用了灰盒安全测试技术的“悬镜灵脉IAST”。灰盒安全检测技术的优点:一是检测精度高,接近零误报;二是提供详细的修复线索,对开发人员的修复漏洞工作更加友好且易实践。

在威胁模拟阶段,主要检验现有的防御措施是否有效。并辅助安全专家进行更深入的安全测试和攻防演练。核心的支撑产品为“悬镜灵脉PTE”。

在检测响应阶段,对现有的业务资产被拿下,被渗透的情形,我们需要有一些行之有效的监测手段,悬镜云卫士是一款EDR产品,主要检测一些主机级的异常行为。

在悬镜DevSecOps智适应威胁管理体系之中,为了满足客户的使用场景,我们也较好地和甲方及第三方平台像JIRA, Confluence做了支持和嵌入。

05悬镜DevSecOps落地实践成果

![]()

围绕DevSecOps工具链模型,在每个环节里面,我们嵌入了配套的工具和服务。以适应阶段为例说明,首先是安全方案的持续改进:例如在运营阶段发现基于DOCKER的业务漏洞被利用,意味着前期上线前我们需要做容器镜像的漏洞扫描和治理。金融行业业务经常爆出业务逻辑漏洞,那么在威胁建模、编码、检测阶段,可以应用悬镜灵脉完成对业务逻辑漏洞的检测。纵深防御持续调整在开发和运营阶段的闭环中较为多见。

06开发安全的一些思考

安全是一门平衡的艺术

安全的本质是风险和信任的平衡。相对于修复所有漏洞,不如关注更有价值的漏洞。安全工作需要排定优先级,例如在产品上线前修复系统中90%的中高危漏洞,允许部分低危漏洞流转到上线之后。另外,拥抱变化是安全建设的基石。组织的发展是一个从小到大的过程,安全需求也是动态变化的。

攻防对抗是安全的脉搏

红蓝对抗、攻防演练是检验现有安全手段最直接有效的手段。在护网行动和攻防演练上,悬镜安全有相当多的积累。

人是安全的基本尺度

本届RSAC以Human Element为主题,早先的大会上也提到人是安全的尺度。核心是从源头做安全治理,从SDL向DevSecOps转型的过程中,文化是最难解决的部分,它的核心是人。需要让人成为安全建设的一环,而不是安全问题的一环。

由于时间的限制,分享的内容无法全面展开,如果您在阅读本文时,对某一块有疑问或者感兴趣,也可以联系我们。