Burpsuite1.7使用指南&渗透测试方法大全

测前准备工作

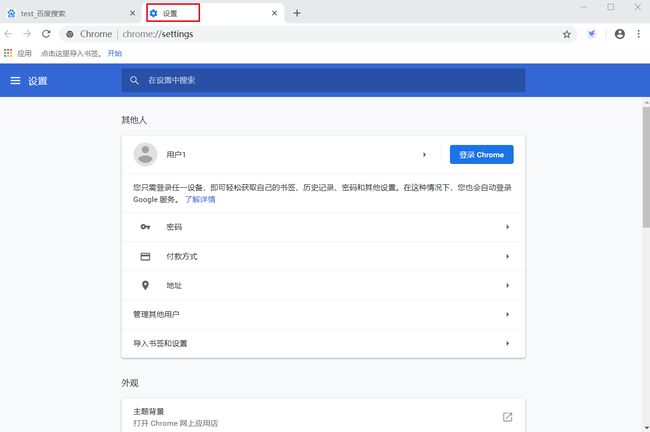

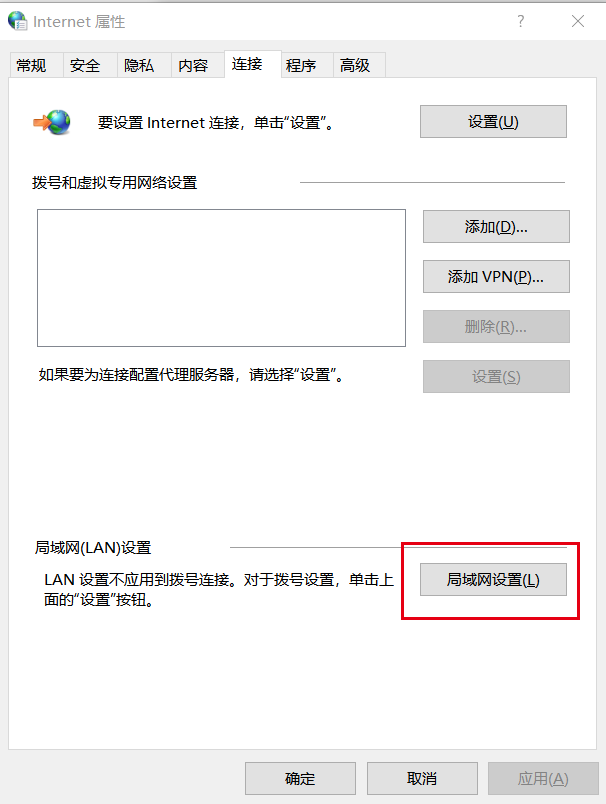

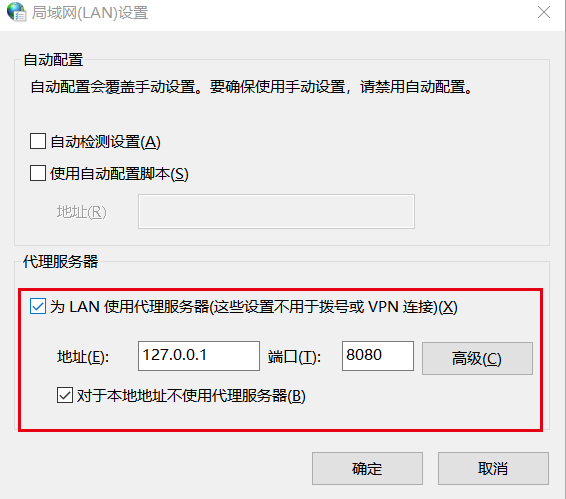

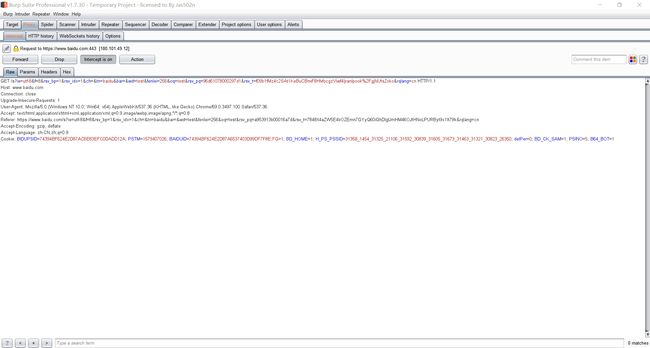

1)谷歌浏览器:设置——>高级——>打开代理设置——>局域网设置——>使用代理服务器——>确定——>确定

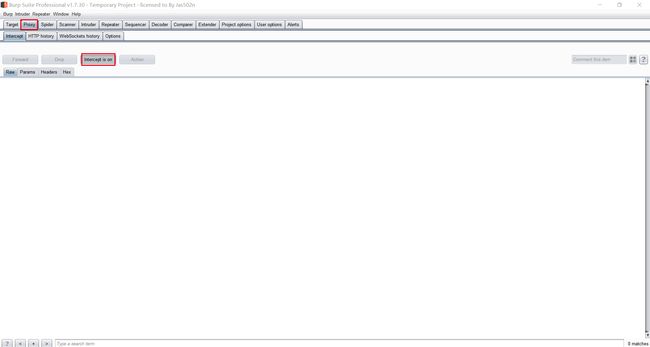

2)BurpSuite:Intercept is on(开始监听)——>监听到内容——>Ctrl+R(或者右键Send to Repeter)——>Repeater——>进行篡改+测试(不想监听了或者想开始下一次监听,则将Intercept is改成off,监听会影响网页的正常浏览请注意)——>Go

1.越权

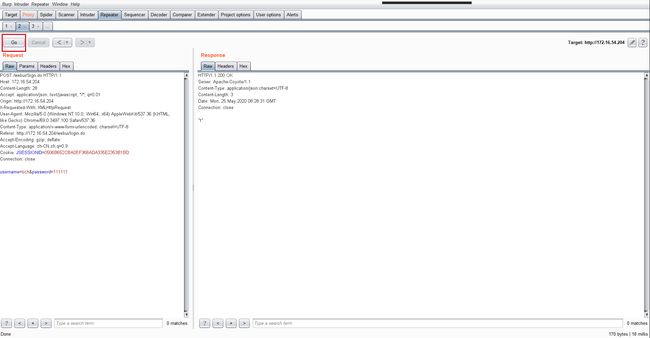

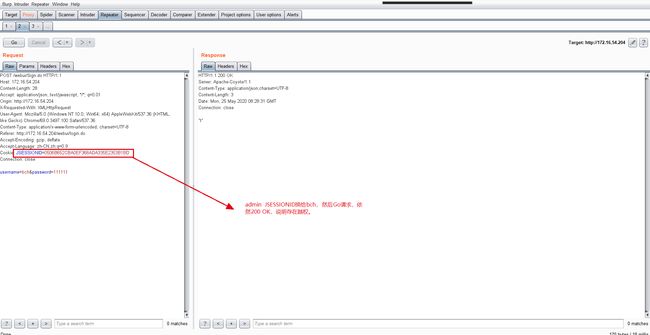

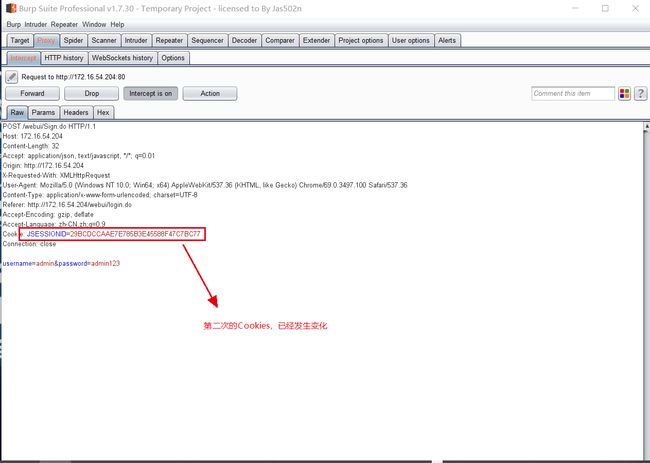

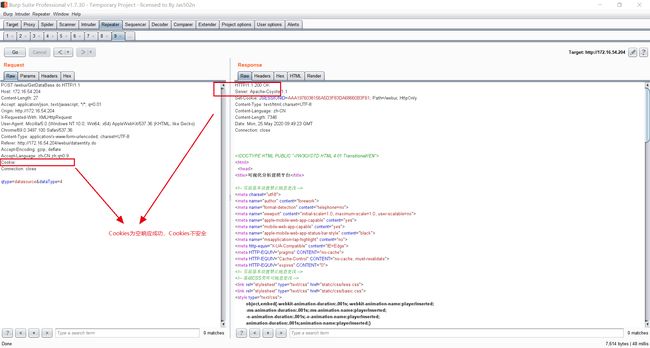

①不同权限的账户Cookies或JSESSIONID互换,响应依旧成功,存在越权漏洞

② JSESSIONID为空或者注销后依旧可以登录表明存在越权漏洞。

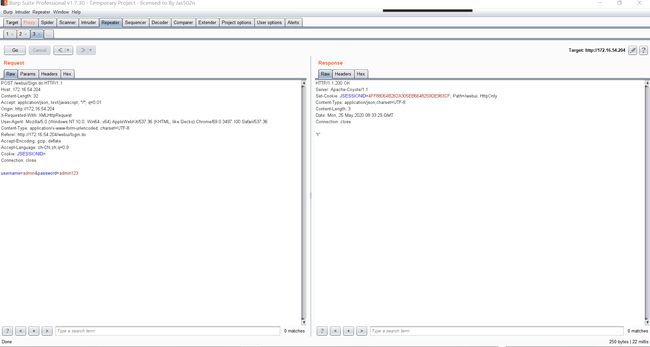

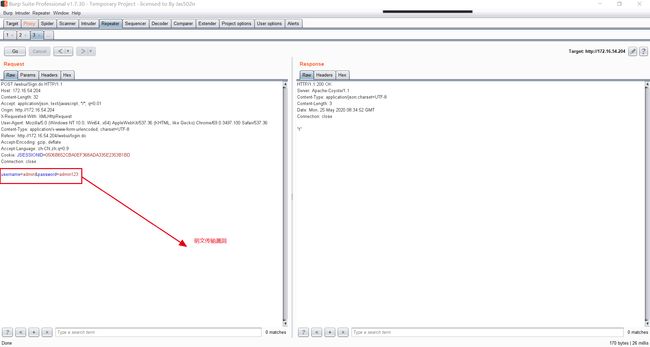

2.明文传输

①截取输入密码时的包,密码明文显示,表示存在明文传输漏洞

②AWVS扫描出现User credentials are sent in clear text(用户凭证信息泄露)表示存在明文传输漏洞。

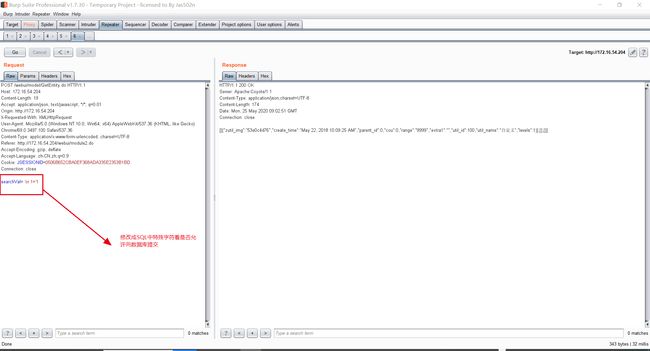

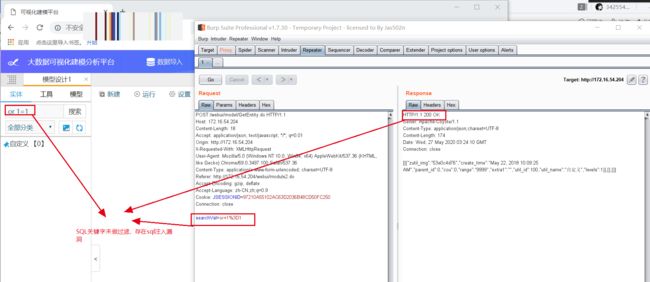

3.Sql注入漏洞

看系统的应用服务器端是否对SQL语句中使用的特殊字符“;”、“–”和“and”、“or”未做过滤,并且看是否允许其向数据库系统提交。

4.XSS漏洞

在有输入的地方输入看是否有xss弹框输出,如有则代表存在xss漏洞。

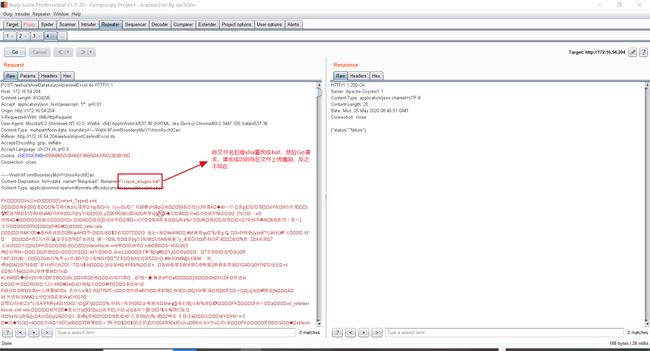

5.文件上传漏洞

在有文件上传的地方上传文件,截取相应的包,修改文件后缀为不符合的文件后缀,再请求,看是否上传成功。

6.后台地址泄露

关闭Weblogic后台

7.敏感信息泄露

网站的绝对路径

sql语句

中间件版本

Exception异常信息

需要脱敏的信息未脱敏:身份证号,手机号,电子邮件,银行卡号,地址,车牌车架号,用户账户,表名与字段名

全局搜from,email,address来判定是否是存在未脱敏的信息

8.目录遍历

通过…/构造特殊的文件名,如…/未过滤,则说明存在目录遍历漏洞。

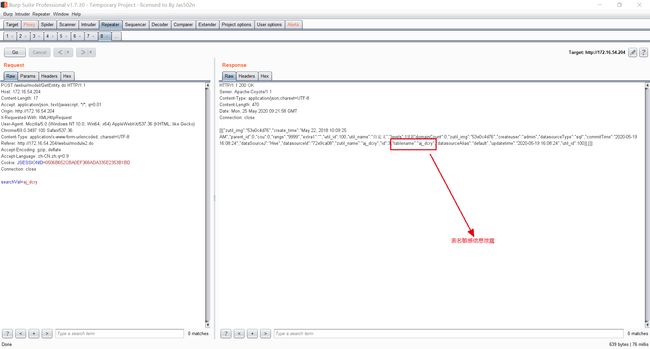

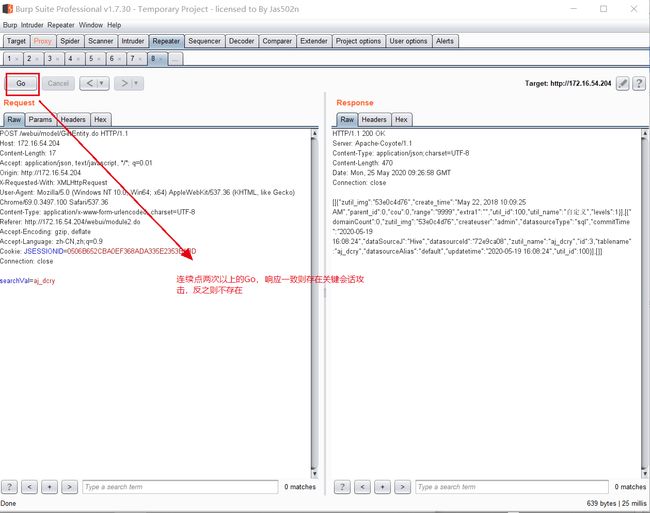

9.关键会话重放攻击

使用burpsuite拦截关键操作的(比如登录操作)请求报文,连续发送该报文,观察报文响应是否一致,如果一致则说明存在关键会话重放攻击漏洞。

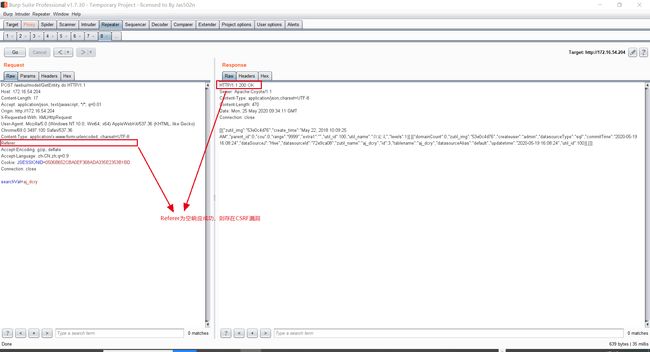

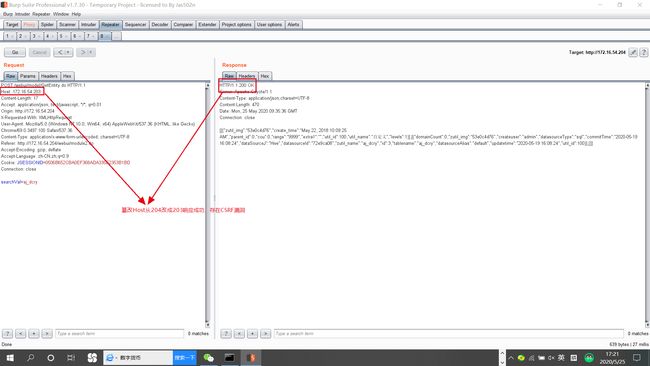

10.CSRF(跨站请求漏洞)

①Referer为空或者篡改Host,看响应是否有变化,如依旧响应成功,则代表存在CSRF跨站请求漏洞

②AWVS扫描出现Host Head Attack,表明存在CSRF漏洞

11.设计缺陷逻辑漏洞(服务端未做有效验证,响应包中返回密码信息)

通过修改rows,pagesize等字段,看是否可以成功响应,如果可以,说明存在设计缺陷逻辑漏洞。

12.存在风险的服务和端口

使用nmap扫描端口,端口是否存在除ssh和与服务无关的端口,端口是否符合国网的要求,比如22应为10022。445和3389都需要关闭,或者加防火墙filter状态也是可以的

13.不安全的cookies(四者满足其一即为不安全)

①cookies里包含用户名与密码,即使加密也不行

②退出后cookies不变,也就是说两次登录后cookies是一样的

③cookies为空或者JSESSIONID为空请求成功(删掉或者篡改cookies)

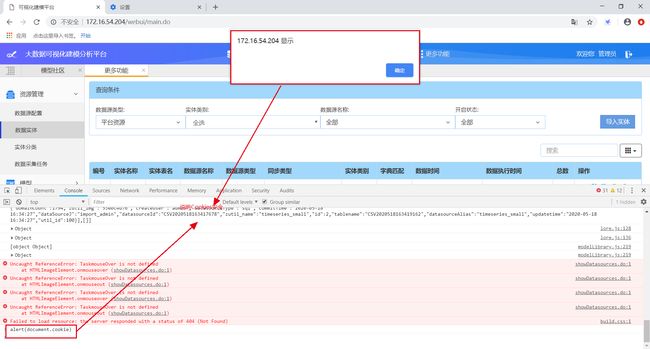

④cookies未设置http only属性(通过在浏览器调试模式切换到console项,输入alert(document.cookie),查看是否能将cookie弹出,能弹出,则未设置httponly属性)

14.默认口令弱口令

口令需要满足(数字,大写字母,小写字母,符号)四种选三种组合排列,并且不能有数字字母联排的类型。

15.DDos攻击

使用AWVS扫描出来Slow Http Denial of Service Attack 说明存在DDos攻击漏洞。

16.不安全的http请求方法

http请求方法,仅允许GET、POST方法

以下是全的不安全的http方法:(AAA、BBB等不规则的方法也是不行的)

任意名称

/*

OPTIONS

TRACE

PUT

HEAD

DELETE

SEARCH

CONNECT

PROPFIND

PROPPATCH

PATCH

MKCOL

COPY

MOVE

LOCK

UNLOCK