来吧骚年,每天花5分钟锻炼一下自己的JS调试也是极好的,对后期调试滑块验证码还原、拖动很有帮助,坚持下去,我们能赢。建议亲自试试哦,如果对大家有帮助的话不妨关注一下知识图谱与大数据公众号,当然不关注也无所谓,有问题随时私信。完整JS代码参考

从今天开始种树-同程MD5

从今天开始种树-驴妈妈MD5

从今天开始种树-途牛MD5

从今天开始种树-搜狐视频MD5

开始

本次涉及同程旅游、驴妈妈、途牛、还有“买三送一”的搜狐,方法重复性虽高但并不阻碍大家亲自尝试哦。

同程旅游

打开同程旅游登录界面:

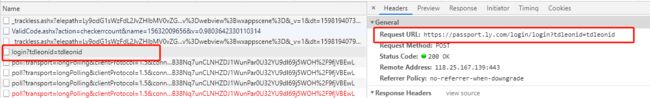

输入错误的账号密码,找到请求url:

查看formdata,发现pass(即密码)被加密了:

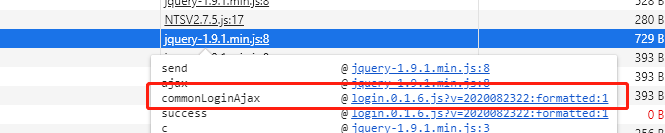

选择调用栈进去:

在文件中搜索pass:

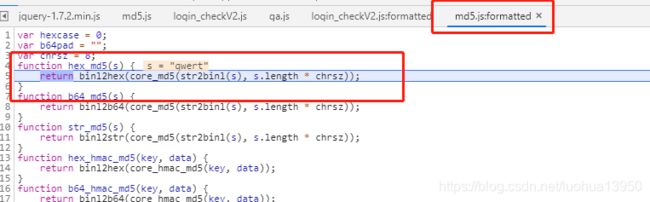

MD5赫然映入眼帘,那就打上断点,然后跳到这个MD5里看看,最先跳到这里:

往下一拉发现JS代码就区区一百行:

抠出来即可运行。

同程运行结果

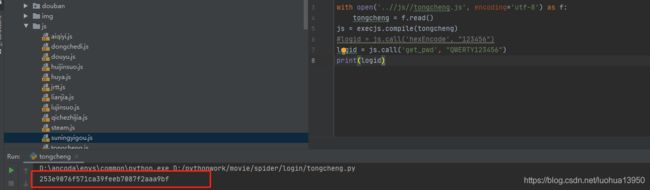

import execjs

#url = https://passport.ly.com/

with open('..//js//tongcheng.js', encoding='utf-8') as f:

tongcheng = f.read()

js = execjs.compile(tongcheng)

logid = js.call('get_pwd', "QWERTY123456")

print(logid)

驴妈妈

这么快就结束了很不爽,继续打开一个驴妈妈,套路与上面一样:

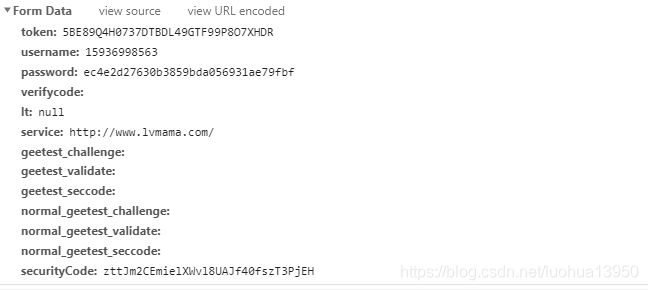

输入账号密码后找到url,查看formdata:

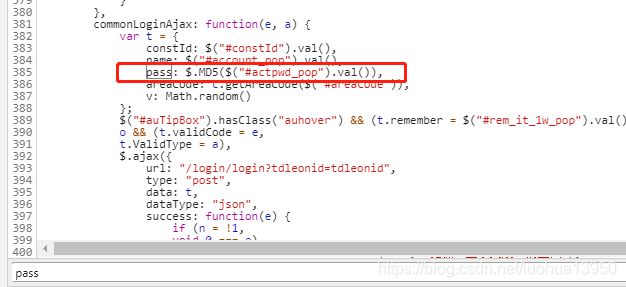

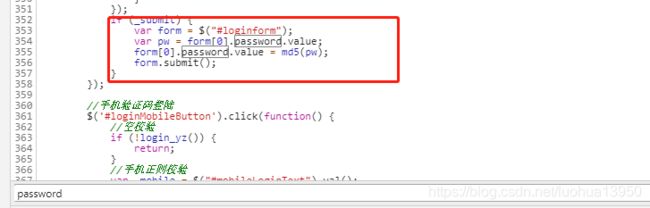

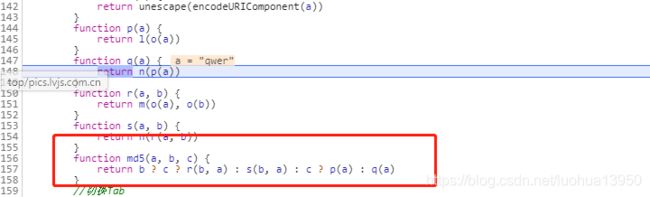

这么短的加密方式一般就是MD5,通过调用栈进入文件,搜索password,找到入口,函数名直接了当nd5(pw):

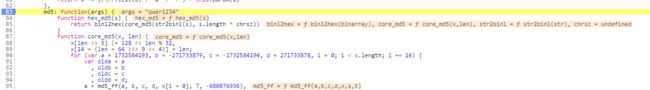

打上断点进入md5函数:

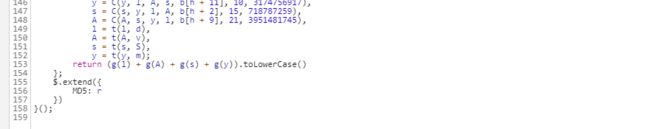

上下拉一下代码发现也就百十行,抠出来。

驴妈妈运行

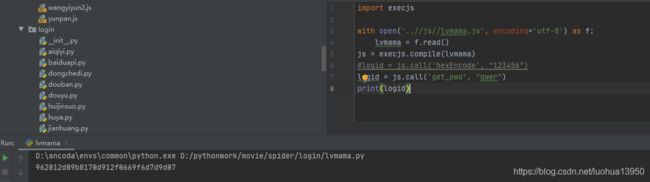

import execjs

#url = https://login.lvmama.com/nsso/login

with open('..//js//lvmama.js', encoding='utf-8') as f:

lvmama = f.read()

js = execjs.compile(lvmama)

logid = js.call('get_pwd', "qwer")

print(logid)

途牛

还贴图么?贴吧

登录

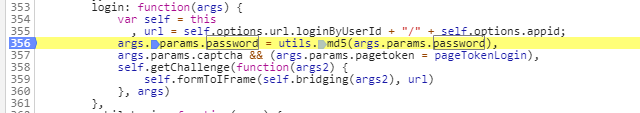

调用栈进入

函数名倒是变化了一下。整上断点,进入md5函数里

同拉,发现也是100多行。

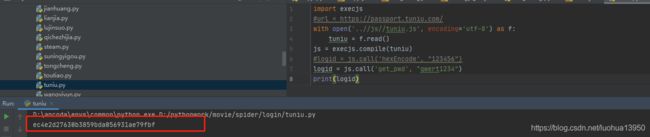

途牛运行结果

闭着眼睛扣完使用python调用。

import execjs

#url = https://passport.tuniu.com/

with open('..//js//tuniu.js', encoding='utf-8') as f:

tuniu = f.read()

js = execjs.compile(tuniu)

logid = js.call('get_pwd', "qwert1234")

print(logid)

买三送一:搜狐视频

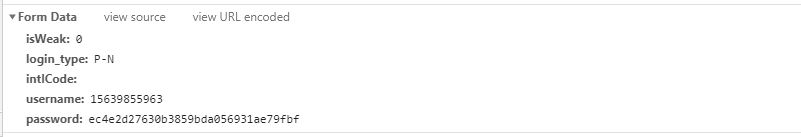

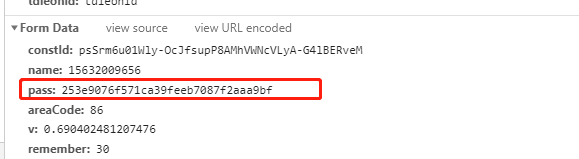

随便点击发现搜狐视频也是MD5加密,看一看formdata:

调用栈进去,搜索关键字,打上断点,一气呵成:

进入md5函数,同样100多行:

换汤不换药,直接抠出来运行。

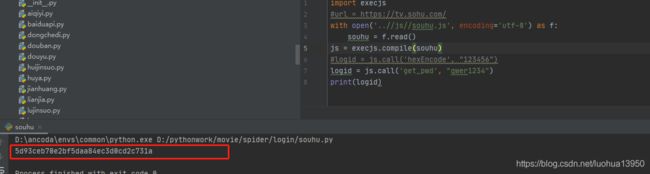

搜狐视频运行结果

import execjs

#url = https://tv.sohu.com/

with open('..//js//souhu.js', encoding='utf-8') as f:

souhu = f.read()

js = execjs.compile(souhu)

logid = js.call('get_pwd', "qwer1234")

print(logid)

结束

一口气把途牛、同程、驴妈妈、搜狐拎出来了,都很简单,建议亲自试试哦,如果对大家有帮助的话不妨关注一下知识图谱与大数据公众号,当然不关注也无所谓,有问题随时私信。

![]()