软件设计师-2018年下-上午-知识点总结

1、 CPU 在执行指令的过程中,会自动修改( )的内容,以使其保存的总是将要执行的下一条指令的地址。

A.指令寄存器

B.程序计数器

C.地址寄存器

D.指令译码器

解析:

指令寄存器(IR,Instruction Register),用于暂存当前正在执行的指令。

程序计数器(Program Counter Register),用于存放下一条指令所在单元的地址的地方。

地址寄存器(Adress Register,AR),用来保存当前CPU所访问的内存单元的地址

指令译码器(Instruction Decoder,ID),指令的操作码被送到指令译码器中译码

流程总结:

计算机执行指令时,从内存中取出的一条指令经数据总线送往指令寄存器IR中。指令的操作码被送到指令译码器ID中译码,地址码则送到地址形成部件。地址形成部件根据指令特征将地址码形成有效地址,送往主存的地址寄存器AR。对于转移指令,要将形成的有效转移地址送往程序计数器PC中,实现程序的转移。操作控制器根据指令译码器对于指令操作码的译码,产生出实现指令功能所需要的全部动作的控制信号。这些控制信号按照一定的时间顺序发往各个部件,控制各部件的动作。

2、在微机系统中,BIOS(基本输入输出系统)保存在( )中。

A 主板上的 ROM

B.CPU 的寄存器

C.主板上的 RAM

D.虚拟存储器

解析:

BIOS是一组固化到计算机内主板上一个ROM芯片上的程序,它保存着计算机最重要的基本输入输出的程序、开机后自检程序和系统自启动程序,它可从CMOS中读写系统设置的具体信息。

ROM与RAM

-

RAM:随机存取存储器(英语:Random Access Memory,缩写:RAM),也叫主存,是与CPU直接交换数据的内部存储器。

-

ROM:(只读内存(Read-Only Memory)简称)英文简称ROM。ROM所存数据,一般是装入整机前事先写好的,整机工作过程中只能读出,而不像随机存储器那样能快速地、方便地加以改写。

3、采用 n 位补码(包含一个符号位)表示数据,可以直接表示数值( )。

A. 2 n 2^n 2n

B. − 2 n -2^n −2n

C 2 n − 1 2^{n-1} 2n−1

D. − 2 n − 1 -2^{n-1} −2n−1

解析:

原码:

原码就是符号位加上真值的绝对值, 即用第一位表示符号, 其余位表示值. 比如如果是8位二进制:

[+1]原 = 0000 0001

[-1]原 = 1000 0001

第一位是符号位. 因为第一位是符号位, 所以8位二进制数的取值范围就是: [1111 1111 , 0111 1111]

即 [-127 , 127]

反码

反码的表示方法是:

正数的反码是其本身

负数的反码是在其原码的基础上, 符号位不变,其余各个位取反.

[+1] = [00000001]原 = [00000001]反

[-1] = [10000001]原 = [11111110]反

可见如果一个反码表示的是负数, 人脑无法直观的看出来它的数值. 通常要将其转换成原码再计算.

补码

补码的表示方法是:

正数的补码就是其本身

负数的补码是在其原码的基础上, 符号位不变, 其余各位取反, 最后+1. (即在反码的基础上+1)

[+1] = [00000001]原 = [00000001]反 = [00000001]补

[-1] = [10000001]原 = [11111110]反 = [11111111]补

对于负数, 补码表示方式也是人脑无法直观看出其数值的. 通常也需要转换成原码在计算其数值.

总结:

8位二进制原码的表示范围:-127~+127

8位二进制反码的表示范围:-127~+127

8位二进制补码的表示范围:-128~+127

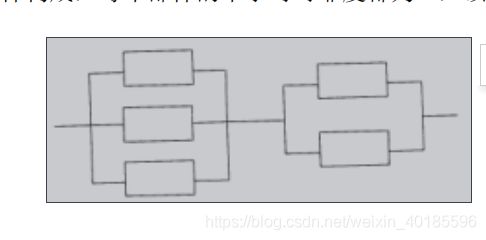

4、某系统由下图所示的部件构成,每个部件的千小时可靠度都为 R,该系统的千小时可靠度为( )。

A 3R+2R)/2

B. R/3+R/2

C.(1-(1-R)3)(1-(1-R)2)

D.(1-(1-R)3-(1-R)2)

解析:

串联系统可靠性R1*R2,并联系统可靠性RR=1-(1-R1)*1-(R2)*1-(R3)

5、以下关于采用一位奇校验方法的叙述中,正确的是( )。

A.若所有奇数位出错,则可以检测出该错误但无法纠正错误

B.若所有偶数位出错,则可以检测出该错误并加以纠正

C.若有奇数个数据位出错,则可以检测出该错误但无法纠正错误

D.若有偶数个数据位出错,则可以检测出该错误并加以纠正

解析:

奇偶校验

奇偶校验(Parity Check)是一种校验代码传输正确性的方法。根据被传输的一组二进制代码的数位中“1”的个数是奇数或偶数来进行校验。采用奇数的称为奇校验,反之,称为偶校验。采用何种校验是事先规定好的。通常专门设置一个奇偶校验位,用它使这组代码中“1”的个数为奇数或偶数。若用奇校验,则当接收端收到这组代码时,校验“1”的个数是否为奇数,从而确定传输代码的正确性。

6、下列关于流水线方式执行指令的叙述中,不正确的是( )。

A.流水线方式可提高单条指令的执行速度

B.流水线方式下可同时执行多条指令

C.流水线方式提高了各部件的利用率

D.流水线方式提高了系统的吞吐率

解析:

只有单指令的情况下,流水线方式与顺序执行没有差别。

7、DES 是( )算法。

A.公开密钥加密

B.共享密钥加密

C.数字签名

D.认证

解析:

**对称加密算法(AES、DES、3DES) **

对称加密算法是指加密和解密采用相同的密钥,是可逆的(即可解密)。

AES加密算法是密码学中的高级加密标准,采用的是对称分组密码体制,密钥长度的最少支持为128。AES加密算法是美国联邦政府采用的区块加密标准,这个标准用来替代原先的DES,已经被多方分析且广为全世界使用

优点:加密速度快

缺点:密钥的传递和保存是一个问题,参与加密和解密的双方使用的密钥是一样的,这样密钥就很容易泄露。

非对称加密算法(RSA、DSA、ECC)

非对称加密算法是指加密和解密采用不同的密钥(公钥和私钥),因此非对称加密也叫公钥加密,是可逆的(即可解密)。公钥密码体制根据其所依据的难题一般分为三类:大素数分解问题类、离散对数问题类、椭圆曲线类。

RSA加密算法是基于一个十分简单的数论事实:将两个大素数相乘十分容易,但是想要对其乘积进行因式分解极其困难,因此可以将乘积公开作为加密密钥。虽然RSA的安全性一直未能得到理论上的证明,但它经历了各种攻击至今未被完全攻破。

优点:加密和解密的密钥不一致,公钥是可以公开的,只需保证私钥不被泄露即可,这样就密钥的传递变的简单很多,从而降低了被破解的几率。

缺点:加密速度慢

数字签名

RSA加密算法既可以用来做数据加密,也可以用来数字签名。

–数据加密过程:发送者用公钥加密,接收者用私钥解密(只有拥有私钥的接收者才能解读加密的内容)

–数字签名过程:甲方用私钥加密,乙方用公钥解密(乙方解密成功说明就是甲方加的密,甲方就不可以抵赖)

8、计算机病毒的特征不包括( )。

A.传染性

B.触发性

C.隐蔽性

D.自毁性

解析:

计算机病毒具有隐蔽性、传染性、潜伏性、触发性和破坏性。

9、 MD5 是( )算法,对任意长度的输入计算得到的结果长度为( )位。

A.路由选择

B.摘要

C.共享密钥

D.公开密钥

A.56

B.128

C.140

D.160

解析:

MD5 用的是 哈希函数,它的典型应用是对一段信息产生 信息摘要,以 防止被篡改。严格来说,**MD5 不是一种 加密算法 而是 摘要算法。**无论是多长的输入,MD5 都会输出长度为 128bits 的一个串 (通常用 16 进制 表示为 32 个字符)。

10、有可能无限期拥有的知识产权是( )。

A.著作权

B.专利权

C.商标权

D.集成电路布图设计

解析:

著作权、专利权和设计圈的保护期有期限,商标可通过续注延长拥有期限。

11、( )是构成我国保护计算机软件著作权的两个基本法律文件。

A.《软件法》和《计算机软件保护条例》

B.《中华人民共和国著作权法》和《计算机软件保护条例》

C.《软件法》和《中华人民共和国著作权法》

D.《中华人民共和国版权法》和《计算机软件保护条例》

解析:

《中华人民共和国著作权法》-著作权法和《计算机软件保护条例》-软著权法

12、某软件程序员接受一个公司(软件著作权人)委托开发完成一个软件,三个月后又接受另一公

司委托开发功能类似的软件,此程序员仅将受第一个公司委托开发的软件略作修改即提交给第

二家公司,此种行为( )。

A.属于开发者的特权

B.属于正常使用著作权

C.不构成侵权

D.构成侵权

解析:

第一个公司为软件著作权人,因此该程序员的行为构成侵权。

13、结构化分析的输出不包括( )。

A.数据流图

B.数据字典

C.加工逻辑

D.结构图