20201228攻防世界WEB模块入门级别全详解通关记录

在学(hun)习(ji)了DVWA靶场之后,为了进一步加深实战环境下对各个web常见漏洞的理解和绕过机制,我在同学的推荐之下开始了攻防世界的web题目练习。

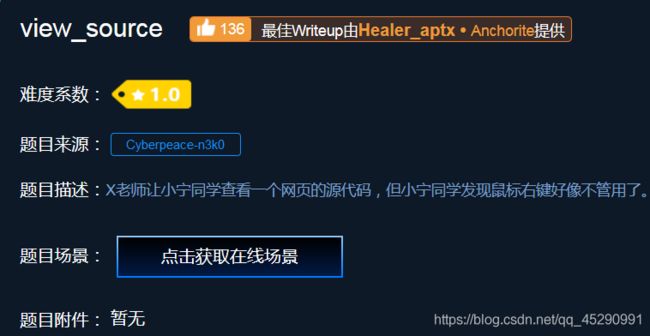

第一题

如题描述查看源码发现鼠标右键的菜单机制被禁止了,可以按火狐(谷歌)浏览器的查看网页源码的快捷键Ctrl+U,查看源码。

可以直接看到flag就在下方:

第二题

这是一道查询index.php的备份文件的题目,百度可知index.php的备份文件一般叫做index.php~或者index.php.bak,URL输入后者通过,下载查看flag为:Cyberpeace{855A1C4B3401294CB6604CCC98BDE334}

第三题

百度robots协议,知道这是一个决定网站是否允许爬虫的文件,必须在根目录下,必须小写robots.txt,打开查看到含有flag的php文件,直接访问之就可以。

第四题

第五题

disabled 属性规定应该禁用 input 元素。

被禁用的 input 元素既不可用,也不可点击。可以设置 disabled 属性,直到满足某些其他的条件为止(比如选择了一个复选框等等)。然后,就需要通过 JavaScript 来删除 disabled 值,将 input 元素的值切换为可用。注释:disabled 属性无法与 一起使用。

第六题

显示随便输入一个用户名,发现返回错误请输入admin账户,所以只需要爆破密码就可以,BP抓包爆破密码,字典是吾爱破解5周年纪念版的“常用密码.txt”,得到密码:123456.输入获取flag:cyberpeace{8369ee91339918c23db50af26aa73883}

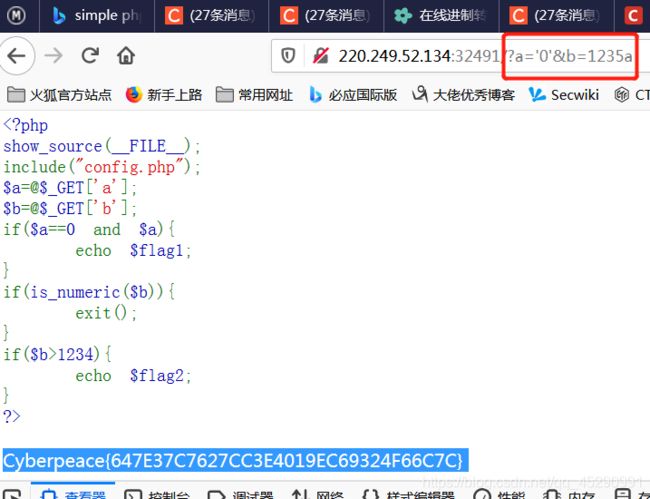

第七题

要使得a在值上等于0且不是整形0,所以a只能是‘0’ b不能是数字或者数字字符串,又必须大于1234,所以是1234a,它会逐个比较位数,发现多处一位a来,就认为大于。

第八题

题目首先会是:

请用GET方式提交一个名为a,值为1的变量

在你用GET方式提交一个名为a,值为1的变量之后

它会显示:

请用GET方式提交一个名为a,值为1的变量

请再以POST方式随便提交一个名为b,值为2的变量

t提交后得出flag cyberpeace{a71823e37f73cda56697e31f6118ab34}

我使用hackbar这个插件十分方便的做了这个题

- 1

下面是如何得出flag的步骤

step1:下载插件hackbar (这个插件仅能在火狐浏览器中下载)

https://jingyan.baidu.com/article/4b07be3c9e029548b380f399.html (这是教导我们火狐浏览器如何下载插件的链接)

step2:得出flag

https://www.cnblogs.com/qing123tian/p/10785372.html

(这是教导我们如何做题的链接)

step3:如何使用hackbar的拓展知识(如果你只是为了做题,可以不看,但看了还是有好处的)

https://www.jianshu.com/p/02dcc7348436

最后我对火狐的态度:

火狐浏览器的强大的插件功能十分好用 虽然前段时间的证书过期让很多人吐槽(包括我) 但还是不能舍弃它(注:本段转发自https://blog.csdn.net/weixin_43605586/article/details/90082842)原创是highgerm

第九题

根据题目的提示,了解到本题需要我们伪造xff和referer

首先了解一下xff和referer的作用:(本题转发自:https://blog.csdn.net/qq_40481505/article/details/90114951)

- xff 是http的拓展头部,作用是使Web服务器获取访问用户的IP真实地址(可伪造)。由于很多用户通过代理服务器进行访问,服务器只能获取代理服务器的IP地址,而xff的作用在于记录用户的真实IP,以及代理服务器的IP。

格式为:X-Forwarded-For: 本机IP, 代理1IP, 代理2IP, 代理2IP - referer 是http的拓展头部,作用是记录当前请求页面的来源页面的地址。服务器使用referer确认访问来源,如果referer内容不符合要求,服务器可以拦截或者重定向请求。

上BP:

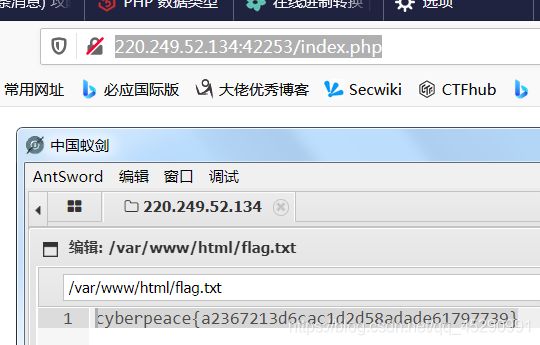

第十题

用BP重放加入一句话木马,然后用菜刀或者蚁剑连接发现有一个FLAG.TXT文件在网站下:(PS:根据var/WWW/html/可以猜测这个服务器搭在Linux系统下)

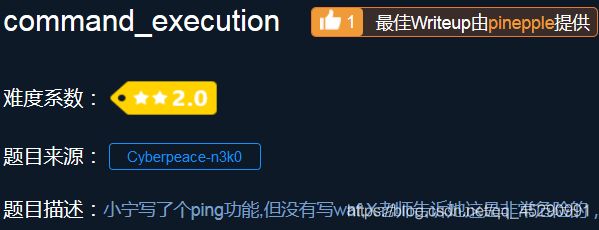

第十一题

简单的命令行注入攻击。参考皇稚女的https://blog.csdn.net/weixin_43928140/article/details/90678192

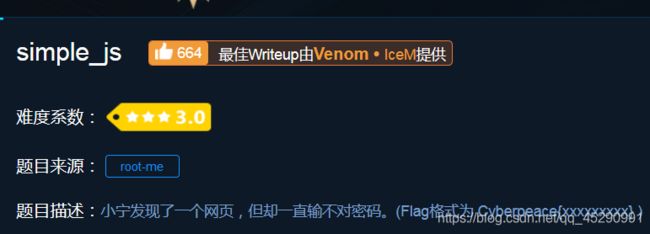

第十二题

一开始我想的是直接爆破。。。。。但是题目都叫做JS了,肯定要从源码入手:

JS

说实话,这题是真的偏僻我想不到,我最多用windows.prompt()去显示pass,结果得到了faux password 的结果,无论如何都是,绝对想不到会是直接把tab2进行类型转换:

https://blog.csdn.net/qq_41617034/article/details/91490695?utm_medium=distribute.pc_relevant_t0.none-task-blog-BlogCommendFromBaidu-1.control&depth_1-utm_source=distribute.pc_relevant_t0.none-task-blog-BlogCommendFromBaidu-1.control

这位仁兄鬼才。手工点赞。

总结

花了大半天时间,也是第一次刷CTF的web题目,和靶场还是很不同的。今天很困了先刷初级题目吧,高级题目以后再刷。(¦3[▓▓] 晚安,打工人。2020.12.28-29