步骤分析:

1.首先我们用户会找到我们的网站

8081是网关端口,/api/是网关放行的路径

- 比如地址是:http:localhost:8001/api/oauth/toLogin,这时会给他显示第三方登录暴露的接口图标,比如(qq,微信,微博)

1.1 用户点击微信登录

- 微信会展示一个二维码让用户进行扫码认证,扫码后微信会提示用户是否授权(意思是暴露用户的信息),用户点击确定后,微信会提供一个授权码给给我们的网站

我们的网站会拿到code授权码,我们会携带授权码去找微信接口申请令牌,,然后微信会颁发给我们一个token令牌,我们会拿到这个令牌访问微信接口,接口会自动解析令牌,返回用户的信息(用户名和头像)给我们网站,根据用户信息关联查询我们自己的用户数据.我们这时第三方登录就已经完成了. - 根据我们的业务需求,可以选择拿到信息后直接在后端过滤器放行,生成令牌,存cookie和redis中,用户信息存入数据库.

1.2 业务需求(再次网站登录)

- 也可以让用户进行我们网站的登录,输入用户名和密码进行认证,用户点击后直接会访问网关,我们会在网关的AuthFilter过滤器中判断用户是否是登录请求,如果是登录,和相关必须要放行的请求,我们就可以直接放行,让它去访问登录等相关资源.

org.springframework.boot

spring-boot-starter-thymeleaf

2.login页面

用户看到登录的页面就可以输入账号密码进行登录,当用户点击登录就会发送一个请求http:localhost:8001/api/oauth/login登录请求,网关放行(UrlFilter包含了需要放行的请求)

if ("/api/oauth/login".equals(path) || !UrlFilter.hasAuthorize(path) ){

// if ("/api/oauth/login".equals(path) ){

//直接放行

return chain.filter(exchange);

}

3.生成令牌(Spring Security框架自动校验用户名密码,也解决单点登录问题)

将用户输入的用户名和密码发送到login的controller中,这时如果输入为空直接 返回错误信息

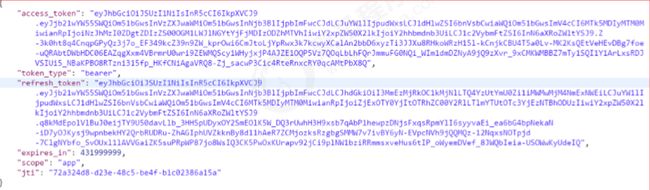

然后去调用申请令牌的service中的exchange方法传入客户端id和客户端密码和用户输入的用户名和密码.在申请令牌的时候,通过用户传来的用户名去工具类中用过feign的远程调用user服务,查询用户信息客,通过Spring Security框架去校验用户传来的密码和查询出来的密码比对,通过客户端id和客户端密码,自动查询oauth_client_details表,通过后,生成最终的jwt令牌,它包含了6部分数据:

//申请令牌

AuthToken token = authService.login(username, password, clientId, clientSecret);

/* * url ,请求路径 http://localhost:9200/oauth/token

* HttpMethod ;请求方式

* requestEntity :封装请求的数据

* Map :数据的返回方式 */

//这里的参数是注册到Eureka上的服务名称

ServiceInstance choose = loadBalancerClient.choose("user-auth");

URI uri = choose.getUri();

String url = uri+"/oauth/token";

restTemplate.exchange(url, HttpMethod.POST, requestEntity, Map.class); //反回申请的令牌

access_token:访问令牌,携带此令牌访问资源

token_type:有MAC Token与Bearer Token两种类型,两种的校验算法不同,Oauth2采 用 Bearer Token。

refresh_token:刷新令牌,使用此令牌可以延长访问令牌的过期时间。

expires_in:过期时间,单位为秒。

scope:范围,与定义的客户端范围一致。

jti:当前token的唯一标识

拿到令牌后我们会在方法中取出jwt令牌的值,存储到redis中,设置它的过期时间

//3.将jwt作为redis中的key, 将jwt作为redis中的value进行数据的存储

/*

参数 authToken设置 redis key

set 对应的值

ttl 过期时间

TimeUnit :时间单位 SECONDS:秒

* */

stringRedisTemplate.boundValueOps(authToken.getJti()).set(authToken.getAccessToken(),ttl, TimeUnit.SECONDS);

然后返回令牌,在controller层拿到令牌后 取出jti短令牌存储到cookie中

CookieUtil.addCookie(response,cookieDomain,"/","uid",jti,cookieMaxAge,false);

到这里,用户就登录成功了提示用户,也可以跳转相关页面.

4.访问受保护的资源

这时用户就能够访问我们受保护的资源了,用户会发起请求路径到相关服务层,会经过网关过滤器,不是登录请求不放行,然后校验cookie中有没有短令牌,如果有判断redis中有没有存储jwt令牌信息(存在过期),不满足条件返回401权限不足: return response.setComplete();

都满足条件,对这次用户请求头进行增强操作:

//4.对当前的请求对象进行增强,让它会携带令牌的信息

request.mutate().header("Authorization","Bearer "+jwt);

return chain.filter(exchange);

用户请求到达服务层后,认证服务会自动对jwt令牌进行校验解析,解析通过后访问被保护的资源,

解析不通过返回权限不足错误.解析通过我们还会在每一个服务的方法上加@PreAuthorize权限注解,判断是否满足权限条件,不满足则跳转到登录页面

//跳转登录页面

private Mono toLoginPage(String loginUrl, ServerWebExchange exchange) {

ServerHttpResponse response = exchange.getResponse();

//设置状态码 //302 重定向

response.setStatusCode(HttpStatus.SEE_OTHER);

//设置头信息 loginUrl跳转到位置

response.getHeaders().set("Location",loginUrl);

//响应回去 进行跳转

return response.setComplete();

}

//拥有normal或者admin角色的用户都可以方法helloUser()方法。

@PreAuthorize("hasRole('normal') AND hasRole('admin')")

public String helloUser() {

return "hello,user";

}

@PreAuthorize(value = "#oauth2.hasAnyScope('A','B','C','D')")//添加机构编码权限,判断该机构是否有权限调用

@PreAuthorize(value="isAuthenticated()")//添加登录权限判断,登录才可以调用

public String getInformation(){

return info;

}