思科实验4.2.2.12-Packet Tracer - 配置扩展 ACL - 场景 3

Packet Tracer - 配置扩展 ACL - 场景 3

地址分配表

设备

接口

IP 地址

子网掩码

默认网关

RT1

G0/0

172.31.1.126

255.255.255.224

不适用

S0/0/0

209.165.1.2

255.255.255.252

不适用

PC1

NIC

172.31.1.101

255.255.255.224

172.31.1.126

PC2

NIC

172.31.1.102

255.255.255.224

172.31.1.126

PC3

NIC

172.31.1.103

255.255.255.224

172.31.1.126

Server1

NIC

64.101.255.254

Server2

NIC

64.103.255.254

目标

第 1 部分:配置扩展命名 ACL

第 2 部分:应用并验证扩展 ACL

背景/场景

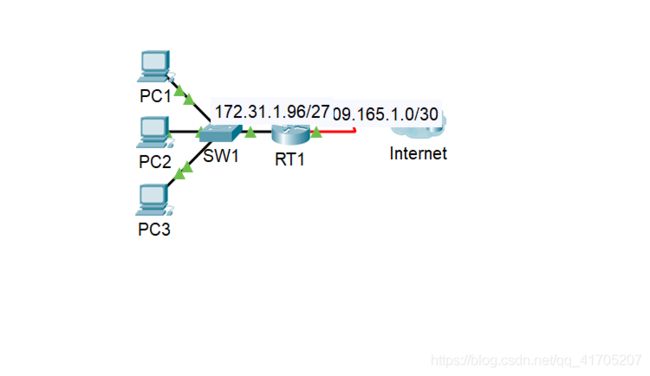

在此场景中,LAN 中的特定设备可以访问 Internet 中服务器上的各种服务。

第 1 部分: 配置扩展命名 ACL

使用一个命名 ACL 实施以下策略:

· 阻止 PC1 通过 HTTP 和 HTTPS 访问 Server1 和 Server2。服务器位于云中,而且您只知道它们的 IP 地址。

· 阻止 PC2 通过 FTP 访问 Server1 和 Server2。

· 阻止 PC3 通过 ICMP 访问 Server1 和 Server2。

注意:如需进行评分,您必须按照以下步骤指定的顺序配置语句。

第 1 步: 拒绝 PC1 访问 Server1 和 Server2 上的 HTTP 和 HTTPS 服务。

a. 创建一个扩展 IP 命名 ACL,它将拒绝 PC1 访问 Server1 和 Server2 的 HTTP 和 HTTPS 服务。因为无法直接观察 Internet 上的服务器的子网,所以需要使用四个规则。

启动命名 ACL 应使用什么命令?

b. 记录拒绝从 PC1 访问 Server1 的 HTTP(端口 80)的语句。

c. 记录拒绝从 PC1 访问 Server1 的 HTTPS(端口 443)的语句。

d. 记录拒绝从 PC1 访问 Server2 的 HTTP 的语句。

e. 记录拒绝从 PC1 访问 Server2 的 HTTPS 的语句。

第 2 步: 拒绝 PC2 访问 Server1 和 Server2 上的 FTP 服务。

a. 记录拒绝从 PC2 访问 Server1 的 FTP(仅限端口 21)的语句。

b. 记录拒绝从 PC2 访问 Server2 的 FTP(仅限端口 21)的语句。

第 3 步: 拒绝 PC3 对 Server1 和 Server2 执行 ping 操作。

a. 记录拒绝从 PC3 通过 ICMP 访问 Server1 的语句。

b. 记录拒绝从 PC3 通过 ICMP 访问 Server2 的语句。

第 4 步: 允许所有其他 IP 流量。

默认情况下,访问列表会拒绝与列表中的所有规则均不匹配的所有流量。什么命令允许所有其他流量?

第 2 部分: 应用并验证扩展 ACL

要过滤的流量来自网络 172.31.1.96/27,并且其目的地是远程网络。适当的 ACL 放置位置还取决于流量与 RT1 的关系。

第 1 步: 将 ACL 应用于正确的接口和方向。

a. 将 ACL 应用于正确的接口和方向需要使用什么命令?

第 2 步: 测试对每台 PC 的访问。

a. 使用 PC1 的 Web 浏览器通过 HTTP 和 HTTPS 协议访问 Server1 和 Server2 的网站。

b. 使用 PC1 访问 Server1 和 Server2 的 FTP。用户名和密码均为“cisco”。

c. 从 PC1 对 Server1 和 Server2 执行 ping 操作。

D. 对 PC2 和 PC3 重复执行第 2a 步到第 2c 步,以验证访问列表是否正确运行。

下面代码初始界面直接复制粘贴

en

conf t

ip access-list extended ACL

deny tcp host 172.31.1.101 64.101.255.254 0.0.0.0 eq 80

deny tcp host 172.31.1.101 64.101.255.254 0.0.0.0 eq 443

deny tcp host 172.31.1.101 64.103.255.254 0.0.0.0 eq 80

deny tcp host 172.31.1.101 64.103.255.254 0.0.0.0 eq 443

deny tcp host 172.31.1.102 64.101.255.254 0.0.0.0 eq 21

deny tcp host 172.31.1.102 64.103.255.254 0.0.0.0 eq 21

deny icmp host 172.31.1.103 64.101.255.254 0.0.0.0

deny icmp host 172.31.1.103 64.103.255.254 0.0.0.0

permit ip any any

interface g0/0

ip access-group ACL in