【web4】

打开链接

那就看看源代码:

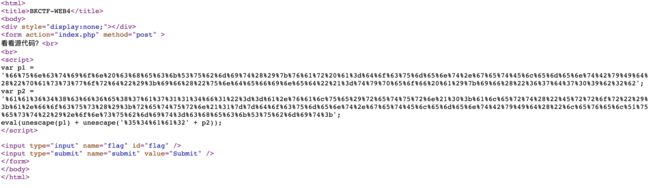

很明显:eval(unescape(p1) + unescape('%35%34%61%61%32' + p2))

%35是URL编码,拼接起来转码就得到:

function checkSubmit(){var a=document.getElementById("password");if("undefined"!=typeof a){if("67d709b2b54aa2aa648cf6e87a7114f1"==a.value)return!0;alert("Error");a.focus();return!1}}document.getElementById("levelQuest").onsubmit=checkSubmit;

然后输入:67d709b2b54aa2aa648cf6e87a7114f1得到flag;