如何寻找PoC-Exp资源,打造自己的渗透测试军火库?

转自:原链接

拼客学院陈鑫杰:如何寻找PoC-Exp资源,打造自己的渗透测试军火库?

有同学询问陈老师:

作为一名白帽子黑客,我们应该去哪里找这些PoC/Exp资源,用于渗透测试工作,打造自己的网络安全军火库。

对于白帽子黑客而言,PoC/Exp 资源就好比我们的弹药,通过各种各样的渠道能获取更多的 PoC/Exp,就意味着我们的军火库能够配备得更豪华,在攻防世界里这便代表着更大胜率。

这里我简单梳理下安全圈里,知名度较广且应用较为广泛的平台/渠道 =>

① exploit-db

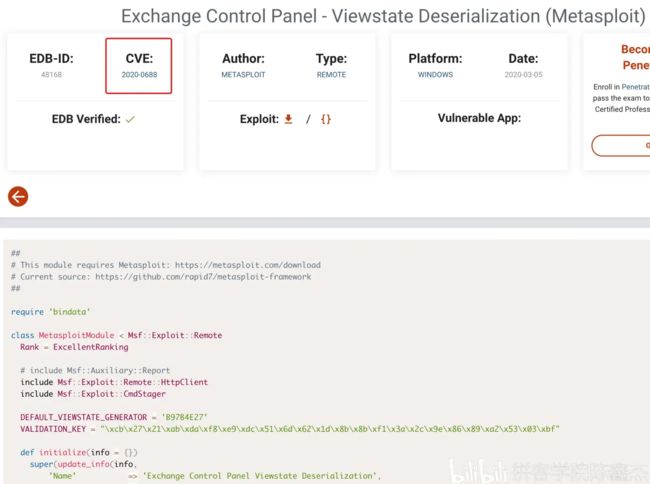

毋庸置疑,首推 Offensive Security / Kali Linux 团队维护的 exploit-db 项目,这可谓当前 exploit 最早最多且更新最快的网站了(起源于 2004 年),横跨 Windows、Linux、OSX、Android、iOS、ARM 等操作系统,涉及 Local、Remote、WebApps、Dos 等代码类型 =>

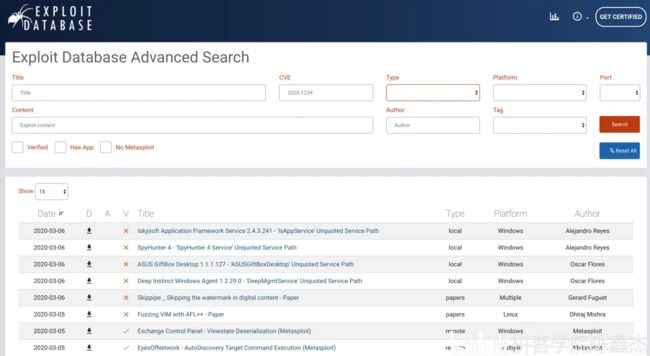

exploit-db 除了资源多,搜索功能用户体验也不错,支持 CVE 编号、类型、内容、端口、作者等多种方式 =>

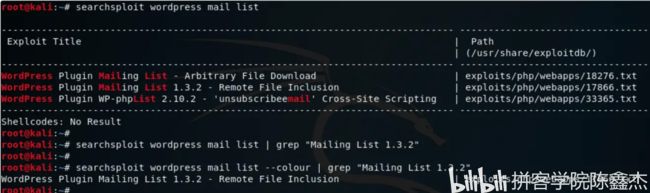

除此之外,exploit-db 还支持离线搜索,通过官方提供的 SearchSploit 功能,我们可以将整份 exploit 仓库拉到本地。

这样的好处是:在对目标系统进行渗透测试时,当找到其漏洞信息后,我们无需用浏览器打开网站再去寻找代码,此时用 SearchSploit 命令行就可以进行搜索操作了,实现从漏洞发现到利用全过程本地化,大幅提高工作效率。

这个功能默认集成在 Kali Linux 系统中,也可以在Linux、Mac、Windows 等不同平台使用。

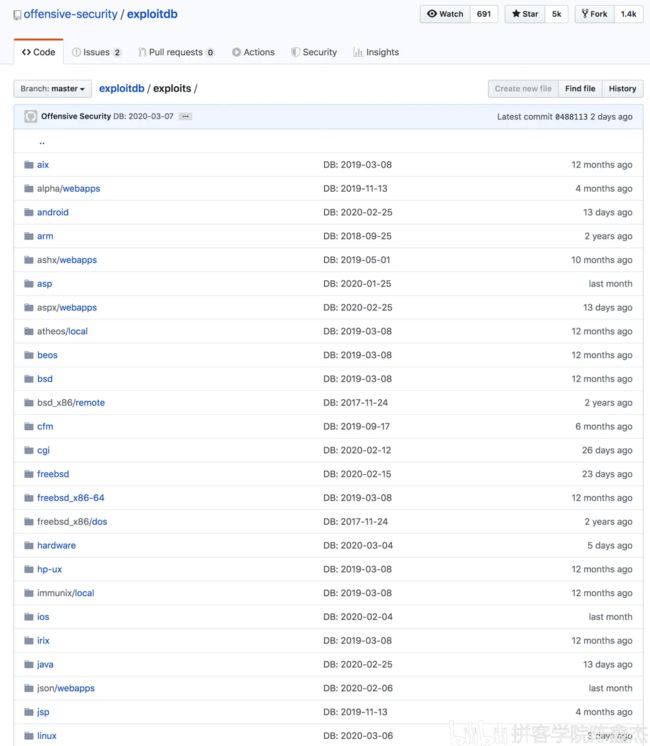

exploit 仓库及 SearchSploit 使用方法,可以直接访问 Offensive Security 的 Github 项目,无论直接下载使用还是学习研究,这里都已分门别类 =>

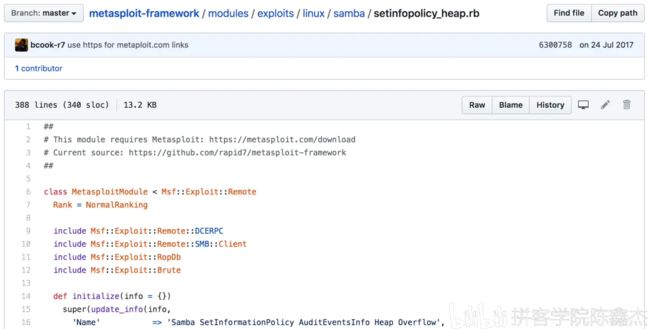

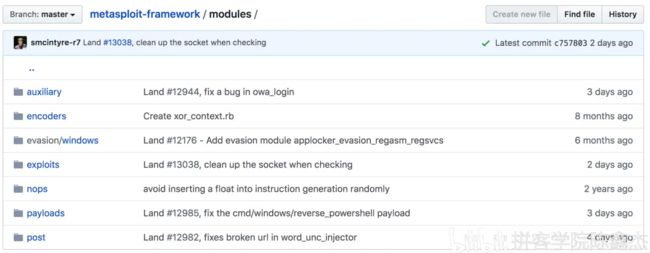

② Metasploit

接下来要推荐的是 MSF,全称是 Metasploit Framework ,它是全球最知名应用最广泛的开源渗透测试平台,由 HD Moore 创立于 2003年,后被 Rapid7 公司收购,目前分为 开源免费版 以及 专业付费版。

Metasploit 支持从信息搜集到漏洞发现、从漏洞利用到后门维持的渗透测试全流程,包含 auxilliary、encoders、exploits、payload、post 等不同功能代码。

我们可以直接访问其 Github 项目 =>

可以进入其 modules 目录,找到对应的渗透测试代码 =>

推荐 Metasploit 的原因,不仅因为其集成大量渗透测试代码,能满足安全人员实现全生命周期的测试工作,还因为其开创性地提供了渗透测试代码开发标准。

在 Metasploit 诞生之前,针对同一个漏洞的验证和利用,全球各地的安全人员有着不同的代码规范(例如采用不同的平台、语言、版本等等),这样就会出现无数种写法,最终输出的代码无法兼容和共享。这样一来,大家就陷入了「重复造轮子」且效率低下的局面。

Metasploit 打破了这个局面,基于 这套 MSF 框架,安全人员采用统一标准高效产出代码,并将测试成功的代码持续共享到 MSF 代码库,以此往复进行新版本迭代,直到今天这个版本 MSF 5。

也就是说,如果你既想用别人的渗透测试代码,又想快速开发出自己的,那 MSF 再合适不过了。

③ exploits.shodan.io

如果你希望同时使用上 exploit-db 和 Metasploit Framework ,毕竟「军火库」肯定是越牛越好,那么我推荐你使用 shodan 撒旦搜索引擎 官方推出的 exploit 搜索引擎,即 exploits.shodan.io。

这款工具简单粗暴,直接调用以上这两个平台的数据库,这使得安全人员在搜索渗透测试代码时,只需要用这个搜索框即可。

④ Seebug

上述这些平台,针对得更多是国际主流系统/软件/程序,对于中文互联网的关注则相对较少。国内知道创宇团队的Seebug 平台,则弥补了这一点,可以把它看成「中国版 exploit-db」。

平常工作使用时,我们遵循「多多益善」的方法,跟以上几个结合使用,这样就可以获得更全面的 poc/exp 资源。

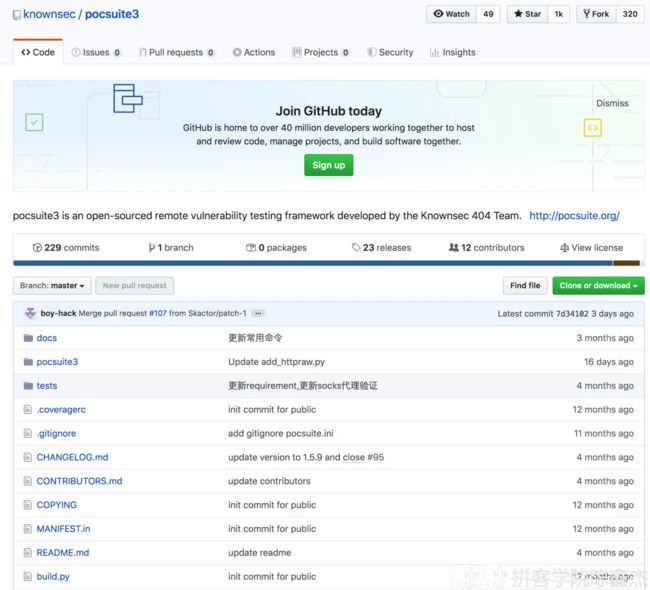

⑤ Pocsuite

同样是知道创宇出品,Pocsuite 则是一款开源漏洞测试框架,可以看成「中国版 Metasploit」,我们可以用其进行渗透测试,也可以基于其框架标准进行 PoC/Exp 开发。

顺便一提,Metasploit 采用 Ruby 语言开发,而 Pocsuite 则采用 Python 语言开发,其 Github 地址戳这里。

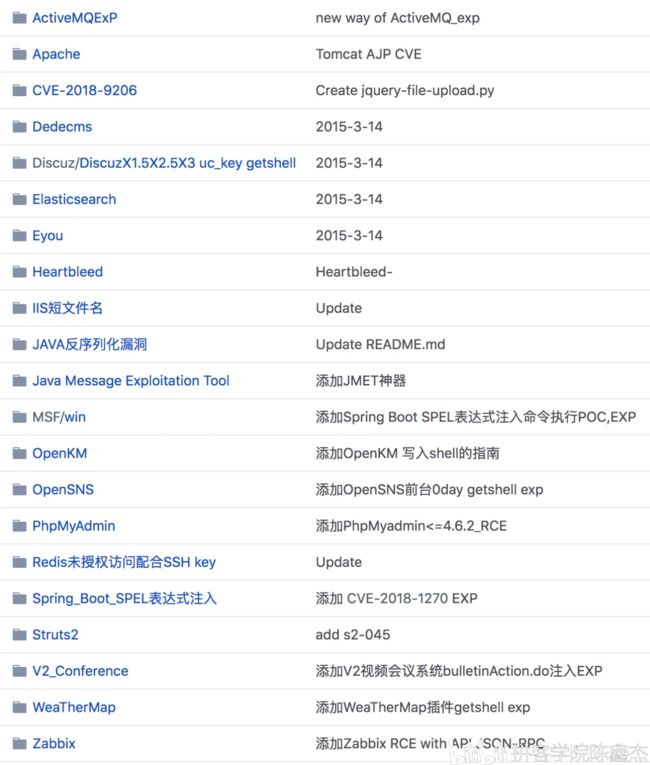

⑥ Github

除了上面这些官方站点,还有大量的渗透测试代码散落在 Github 上,可通过搜索技巧自行寻找。

在实际工作中,很多时候 Github 上出现稳定可利用代码比这些官方平台来的更快。毕竟测试代码要收录到平台或框架,中间肯定是有时间差的。

举例,2017年4月14号,Shadow Brokers 团队在 Github 上公开这批「核武器级网络军火库」就是最好的案例,当时大量针对 Windows 零日漏洞的渗透代码被公开,其中,就包括了“永恒之蓝” 漏洞的。

本文正式结束~~~