史上最大规模 DDoS 攻击,每秒 1720 万次 HTTP 请求

整理 | 禾木木

出品 | AI科技大本营(ID:rgznai100)

互联网基础设施公司 Cloudflare 表示,已化解了迄今为止所记录的最大规模的容量耗尽分布式拒绝服务(DDoS)攻击。

近日,互联网基础设施服务提供商 Cloudflare 在其官方博客写道:“我们最近化解了创纪录的 DDoS 攻击——此次攻击峰值达到了每秒 1720 万次请求(rps),几乎是此前已知的任何大规模 DDoS 攻击的三倍。”

DDoS 攻击新纪录

这次攻击发生在7月,攻击目标是 Cloudflare 在金融行业的其中一个客户。

攻击者使用了由 20000 多个受感染设备组成的僵尸网络向该客户的网络发送大量的HTTP 请求,以耗尽服务器资源,从而使其崩溃。

这种攻击名为容量耗尽DDoS,不同于典型的带宽DDoS攻击。在典型的带宽DDoS攻击中,攻击者试图耗尽并阻塞受害者的互联网连接带宽。而在容量耗尽DDoS攻击中,攻击者改而专注于向受害者的服务器发送尽可能多的垃圾HTTP请求,以便占用宝贵的服务器CPU和内存,并阻止合法用户使用目标网站。

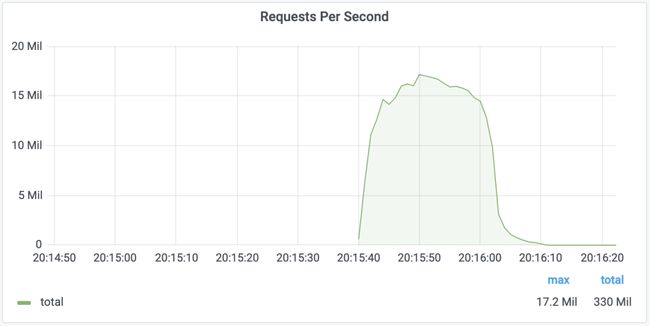

17.2M rps攻击图

这次攻击虽然仅持续了不到一分钟,但规模突破了记录:攻击峰值可达每秒 1720 万次 HTTP 请求,是任何其他已知的 HTTP DDoS 攻击的三倍。因此,Cloudflare 平均每秒处理超过 2500 万个 HTTP 请求,占其在 2021 年第二季度处理的合法 HTTP 流量的 68%。

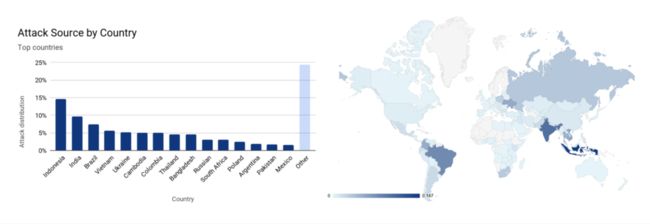

经统计,此次创纪录的 DDoS 攻击在 15 秒的高峰期内均保护在每秒 1500 万次请求,不到一分钟时间内就向攻击目标发送了超过 3.3 亿次请求。Cloudflare 表示,从受感染设备(机器人程序)的IP地址来看,攻击者的流量中 15% 来自印度尼西亚,而另外 17% 来自印度和巴西。

顶级国家的攻击来源分布

Cloudflare 表示,同一个僵尸网络在随后的几周内还发动了另外两次大规模攻击,其中一次攻击峰值达到每秒800万个HTTP请求,目标是一家网络托管服务提供商。

什么是 DDoS 攻击?

分布式拒绝服务(DDoS)攻击是一种恶意企图,通过大量互联网流量压倒目标或其周围的基础架构来破坏目标服务器,服务或网络的正常流量。

DDoS攻击通过利用多个受损计算机系统作为攻击流量来源来实现有效性。被利用的机器可以包括计算机和其他网络资源,例如物联网设备。从高层次来看,DDoS就像高速公路的交通堵塞,阻止了常规交通到达其所需的目的地。

DDoS攻击需要攻击者控制在线计算机网络才能进行攻击。计算机和其他计算机(如物联网设备)感染了恶意软件,将每个计算机转变为机器人(或僵尸)。然后,攻击者可以远程控制僵尸程序组,这称为僵尸网络。

一旦僵尸网络建立,攻击者就可以通过远程控制方法向每个机器人发送更新的指令来指导机器。当受害者的IP地址被僵尸网络作为目标时,每个僵尸程序将通过向目标发送请求来响应,可能导致目标服务器或网络溢出容量,从而导致对正常流量的拒绝服务。

Mirai 的复兴和新的强大僵尸网络

两周前,一个 Mirai 变体僵尸网络发起了十多次基于 UDP 和 TCP 的 DDoS 攻击,峰值多次超过 1 Tbps,最大峰值约为 1.2 Tbps。虽然第一次 HTTP 攻击针对 WAF/CDN 服务上的 Cloudflare 客户,但 1+ Tbps 网络层攻击针对的是 Magic Transit 和 Spectrum 服务上的 Cloudflare 客户。其中一个目标是位于亚太地区的主要互联网服务、电信和托管服务提供商。另一个是游戏公司。在所有情况下,攻击都被自动检测并缓解,无需人工干预。

Mirai 在日语中意为“未来”,是恶意软件的代号,由非营利安全研究工作组 MalwareMustDie 于 2016 年首次发现。

Mirai 僵尸网络开始时大约有 3 万个机器人,然后慢慢缩减到大约 2.8 万个。然而,尽管丢失了部分设备,僵尸网络仍然能够在短时间内产生大量的攻击流量。在某些情况下,每次爆发只持续几秒钟。

这些攻击与我们过去几周在网络上观察到的基于 Mirai 的 DDoS 攻击一起增加。仅在 7 月份,L3/4 Mirai 攻击就增加了 88%,L7 攻击增加了 9%。此外,根据目前 8 月 Mirai 攻击的日均值,我们可以预计到月底,L7 Mirai DDoS 攻击和其他类似僵尸网络攻击将增加 185%,L3/4 攻击将增加 71%。

考虑到近期 Mirai 僵尸网络的活跃,建议用户最好修改所有联网设备的默认用户名和密码,以降低 Mirai 等恶意软件感染路由器和智能设备的风险(Mirai 能够登录并感染没有更改默认用户名和密码的设备)。

参考链接:

https://www.bleepingcomputer.com/news/security/http-ddos-attacks-reach-unprecedented-17-million-requests-per-second/

https://blog.cloudflare.com/cloudflare-thwarts-17-2m-rps-ddos-attack-the-largest-ever-reported/